ESET alerta para apps maliciosos que roubam contatos, mensagens, chamadas telefônicas e mensagens de aplicativos como Signal, Viber e Telegram

A equipe de pesquisa da ESET, empresa líder em detecção proativa de ameaças, identificou uma campanha criminosa em andamento direcionada aos usuários do Android, liderada pelo grupo Bahamut APT.

Esta campanha está ativa desde janeiro de 2022, distribuindo aplicativos maliciosos por meio de um site falso da SecureVPN, que oferece downloads de aplicativos Android.

Embora o malware usado ao longo desta campanha utilize o nome da empresa, ele não tem nenhuma associação com o serviço legítimo de plataforma ou software original.

Principais conclusões da ESET no caso dos aplicativos maliciosos:

- O principal objetivo das modificações feitas no aplicativo é extrair dados confidenciais da vítima e espionar ativamente os aplicativos de mensagens utilizados nos dispositivos;

- Os alvos visados por agentes maliciosos são escolhidos com cuidado, pois uma vez que o spyware Bahamut é iniciado, ele solicita uma chave de ativação antes que a funcionalidade VPN e spyware possa ser habilitada. Tanto a chave de ativação quanto o link do site provavelmente serão enviados para usuários específicos;

- O vetor de distribuição inicial (e-mail, mídia social, aplicativos de mensagens, SMS, etc.) é desconhecido;

- O aplicativo usado é uma versão com trojan de dois apps VPN legítimos (SoftVPN e OpenVPN) que foram moldados com o código do spyware Bahamut

- A ESET identificou pelo menos oito versões desses aplicativos corrigidos com códigos maliciosos e atualizações disponíveis através do site de distribuição, o que pode significar que a campanha está sendo mantida.

O malware tem a capacidade de roubar dados confidenciais do dispositivo da vítima, como lista de contatos, mensagens SMS, registros de chamadas, localização do dispositivo e chamadas telefônicas gravadas.

Ele também é capaz de espionar ativamente mensagens de bate-papo trocadas em aplicativos de mensagens muito populares, como Signal, Viber, WhatsApp, Telegram e Facebook Messenger.

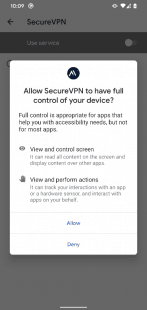

A extração dos dados é feita por meio de keylogging do malware, que faz uso malicioso de serviços de acessibilidade.

O grupo APT Bahamut geralmente tem como alvo entidades e indivíduos localizados no Oriente Médio e no Sul da Ásia, usando mensagens de phishing e aplicativos falsos como vetores de ataque. Bahamut é especialista em ciberespionagem, e a equipe da ESET acredita que seu objetivo é roubar informações confidenciais de suas vítimas.

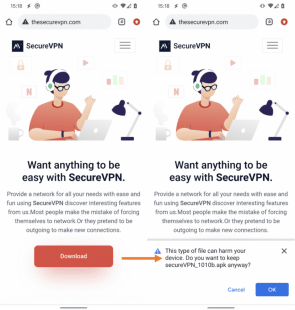

O aplicativo Android malicioso que foi usado nesta campanha foi distribuído por meio do site thesecurevpn, que usa o nome mas não o conteúdo ou o estilo do serviço SecureVPN.

O falso site SecureVPN oferece um aplicativo trojanizado para download

Este site falso que se apresenta como SecureVPN foi criado com base em um modelo da Web gratuito, que provavelmente foi usado pelo agente de ameaças como inspiração, pois exigia apenas pequenas alterações.

Modelo de site gratuito que foi usado para criar o site que distribui o aplicativo VPN falso.

“A campanha direcionada a dispositivos móveis operada pelo grupo APT Bahamut está em andamento e usa o mesmo método para distribuir seus aplicativos de spyware Android: por meio de sites que se apresentam como serviços legítimos, como visto no passado. Além disso, o código do spyware e, portanto, sua funcionalidade, é o mesmo de campanhas anteriores, incluindo a capacidade de coletar dados para exfiltração em um banco de dados local antes de enviá-los para o servidor dos invasores, uma tática raramente vista em aplicativos móveis para ciberespionagem”, comenta Camilo Gutiérrez Amaya, Chefe do Laboratório de Pesquisa da ESET.

A falsa solicitação do SecureVPN para habilitar manualmente os serviços de acessibilidade.

Todos os dados extraídos são armazenados em um banco de dados local e, em seguida, enviados para o servidor C&C do invasor. A funcionalidade do spyware inclui a capacidade de atualizar o aplicativo vinculando-se a uma nova versão do servidor.

“Parece que esta campanha manteve um perfil discreto, já que não vemos instâncias em nossos dados de telemetria. Isso provavelmente é alcançado através de distribuição altamente direcionada, onde, juntamente com um link para o Bahamut, a vítima em potencial recebe uma chave de ativação, que é necessária para habilitar a capacidade de espionagem do malware”, conclui o investigador da ESET.

É hora das VPNs acabarem? Por que a confiança zero é o caminho a seguir

Pesquisa NordVPN encontra mais de 4 milhões de cartões de crédito à venda da dark web

Inteligência Editorial que Orienta Cenários

Desde 2014, o Crypto ID oferece conteúdo editorial sobre tecnologia de segurança referente à requisitos técnicos e regulatórios. Levamos conhecimento e provocamos reflexões que sustentam decisões em transformação digital e cibersegurança. Temos a força do contexto que impulsiona a comunicação. Fale com a gente contato@cryptoid.com.br