A automação dos ataques, como o ransomware, veio para ficar. Quanto mais pessoas e empresas são alvo, maior a chance de sucesso para os atacantes

Por Rodrigo Fragola

Para quem já está há mais de duas décadas no mercado de segurança da informação, surge um sentimento de certa impotência quando desafiado a executar projetos nessa área.

Há vinte anos, era possível afirmar com certo grau de certeza que, por meio da implementação de ferramentas e processos de segurança, um determinado ambiente estaria bem protegido. No entanto, atualmente, essa afirmação não é mais válida.

A complexidade dos ambientes tem gerado uma necessidade crescente de estabelecer um maior número de controles, utilizar mais ferramentas e processos, além de integrar melhor as pessoas envolvidas nesses processos.

A meta agora não é alcançar segurança absoluta, mas sim segurança relativa no mercado em que se atua. Em outras palavras: “você não precisa correr mais rápido que o leão, apenas mais rápido que o último do seu grupo”

Outro ponto importante é compreender os passos de um ataque. De maneira geral, temos os seguintes estágios:

1. Escolha e Estudo do Alvo: Nessa fase, o atacante seleciona o alvo e investiga suas vulnerabilidades.

2. Preparação das “Armas” Virtuais: Aqui, o atacante desenvolve ou adquire as ferramentas e métodos que serão utilizados no ataque.

3. Infiltração: Essa etapa é crucial para posicionar o atacante em um ponto específico da estrutura do alvo.

4. Comando e Controle: A partir de um ponto remoto, o atacante assume o controle e opera o ataque.

5. Movimentação Lateral e Escala de Privilégios: O objetivo é se espalhar pela rede, obter acesso a outros sistemas e, se possível, alcançar privilégios de administração.

6. Execução do Objetivo: Isso pode variar desde coletar dados até criptografar arquivos para pedir resgate ou alterar informações.

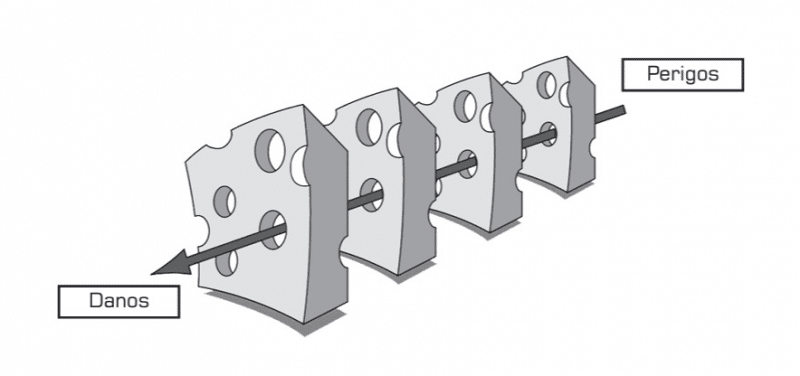

É importante notar que essa sequência de eventos não é simples nem trivial. Muitos sistemas e processos precisam falhar em série para que o atacante alcance sucesso em seu objetivo. No entanto, por que enfrentamos tantos problemas de segurança atualmente? Por que temos a impressão de que não existe uma solução definitiva?

A resposta envolve diversos fatores, como a evolução constante das tecnologias, a criatividade dos atacantes, a complexidade dos ambientes e a interconexão global. Além disso, a segurança cibernética é uma batalha contínua, e as ameaças estão sempre se adaptando. Portanto, a busca por soluções eficazes deve ser constante, com foco na prevenção, detecção e resposta eficiente a incidentes.

Uma dedução lógica e direta seria que para cada etapa destas, o número de falhas é tão grande que mesmo serializando medidas de segurança sobrariam muitos espaços a serem explorados. Como se passássemos um faixo de luz por várias superfícies/filtros com vários furos onde muitos deles estão alinhados. A luz acaba passando. Para resolver o problema teríamos que ter vários filtros onde estes furos não estejam alinhados.

Para continuarmos nosso raciocínio, é importante entender o conceito de superfície de ataque. Quanto maior essa superfície, maior a probabilidade de um ataque ocorrer com certo grau de sucesso. Existem fatores que influenciam positivamente no aumento dessa superfície de ataque. São eles:

1. Inteligência Artificial (IA): Atualmente, a IA é uma das maiores preocupações, pois amplifica exponencialmente os desafios que veremos a seguir. Essa tecnologia auxilia na automação de decisões, no processamento simultâneo de grandes volumes de dados, no teste de sistemas e na inferência de contextos que antes passavam despercebidos. No entanto, também enfrentamos problemas inerentes à IA, como alucinações e vieses.

2. Baixa Qualidade de Software: O desafio da qualidade do software não é novo. Desenvolver software não é tarefa fácil. Atualmente, há uma tendência de promover plataformas LOWCODE ou NOCODE para automatizar ao máximo a geração de código (embora a automação da geração de código não seja algo novo). Na prática, algumas questões podem ser amenizadas, mas não podemos esquecer que quanto maior a automatização, mais código é gerado e menos pessoas realmente compreendem o que está dentro desse código. Além disso, o reuso massivo de código por meio de compartilhamento também é comum. Estima-se que atualmente cerca de 80% a 90% do código de um sistema seja copiado, adaptado ou gerado automaticamente. Esse cenário aumenta a probabilidade de bugs ou backdoors permanecerem ocultos no código por anos.

3. Errar é Humano: Tanto o desenvolvimento de software quanto os processos envolvidos são realizados por pessoas, e todos nós cometemos erros. Os geradores de código também são criados por seres humanos, assim como os próprios computadores e as máquinas que os montam. Erros fazem parte de todo o ciclo tecnológico em todas as etapas.

4. Dependência da Tecnologia: Quanto mais dependemos de software em nosso dia a dia, maior se torna a superfície de ataque e mais valioso o alvo. A adoção contínua de tecnologias sempre traz novas possibilidades de ganho, mas também aumenta os riscos de segurança.

Podemos destacar também fatores tecnológicos estruturais que não mudarão com o tempo ou que exigiriam uma transformação tecnológica radical para serem alterados. Dessa forma, temos:

1. Automatização dos Ataques: A automação dos ataques, como o ransomware, veio para ficar. Quanto mais pessoas e empresas são alvo, maior a chance de sucesso para os atacantes.

2. Complexidade dos Sistemas: A complexidade dos sistemas continuará aumentando. À medida que novas tecnologias são adotadas, a interconexão e a diversidade de componentes tornam os sistemas mais intrincados.

3. Mercado Negro de Zero-Day Exploits: Os ataques “zero-day exploits”, que exploram vulnerabilidades ainda desconhecidas e sem correção, são negociados em um mercado negro. Esse mercado é acessado por criminosos para operações de roubo, governos em busca de segredos ou controle de infraestruturas críticas e empresas visando ganhos comerciais. Muitas vezes, esses atores se confundem em suas complexas redes de relacionamento.

4. Equilíbrio entre Custos, Recursos e Tempo: Soluções tecnológicas com alto grau de segurança demandam mais recursos e tempo. No entanto, os recursos disponíveis estão cada vez mais escassos, o que torna esse equilíbrio desafiador.

5. Natureza Constante das Ameaças: As ameaças cibernéticas estão em constante evolução. A superfície de ataque aumenta à medida que novas tecnologias são adotadas. Acompanhar todas essas mudanças é humanamente impossível sem ferramentas e processos bem estruturados.

Existem também fatores humanos estruturais que não são tecnológicos, mas afetam diretamente a qualidade da segurança. São eles:

1. Erro Humano: Já mencionado anteriormente.

2. Capacidade de Enganar o Indivíduo: O cérebro humano não é tão perfeito quanto imaginamos. Enganar pessoas não é difícil. Desde os primórdios da humanidade, com truques de mágica, temos enganado nossa própria percepção. Os deepfakes criados pelas IAs são exemplos modernos dessa capacidade. Além disso, a engenharia social é utilizada para enganar pessoas e extrair informações preciosas, e essa prática nunca sairá de moda.

3. Capacidade de Manipulação em Massa: As fake news são um fenômeno amplificado pelas plataformas e seus algoritmos de seleção. Essa experiência é algo com o qual ainda não sabemos lidar completamente. A guerra de quinta geração (5G) nunca esteve tão visível e exposta para as pessoas comuns. A tecnologia permitiu que a arte da enganação alcançasse multidões em um espaço de tempo curtíssimo, com a introdução de feedbacks em tempo real para ajuste das estratégias. Ainda temos muito a experimentar nesse campo.

4. Ameaças Internas: A dependência da tecnologia e seu uso nas empresas e governos empodera até mesmo um simples usuário. Seu ponto de acesso, suas credenciais e seus direitos de acesso podem ser suficientes para comprometer uma empresa ou um governo, sem a necessidade de usar qualquer tecnologia hacker. A corrupção simples e direta de pessoas é uma ameaça real.

Existem fatores circunstanciais pontuais ou temporais em nossa organização social atual, tais como:

1. Compliances e Normatizações: A multiplicação de compliances, como a ISO 27001, legislações como a LGPD e outros frameworks, aumenta os custos de conformidade e cria barreiras artificiais de acesso a mercados. No entanto, é importante destacar que estar em conformidade não garante necessariamente a segurança efetiva. Algumas organizações focam apenas em atender aos requisitos de conformidade sem garantir a segurança real.

2. Escassez de Profissionais Qualificados: O mercado de Tecnologia da Informação e Comunicação (TIC) está em crescimento, e o número de vagas abertas muitas vezes supera a formação de profissionais qualificados. Isso também se aplica à área de segurança.

3. Atualização de Software: A necessidade de manter sistemas online entra em conflito com a necessidade de realizar atualizações de software, que muitas vezes exigem reinicializações e interrupções. Algumas empresas optam por não atualizar seus sistemas para evitar interrupções.

4. Tecnologias como Cloud Security, IoT e Mobilidade: Essas tecnologias ampliaram as fronteiras da segurança. O aumento de dispositivos conectados e a facilidade de acesso rompem os limites físicos que antes eram base para estratégias de segurança.

5. Modelos Escaláveis e Replicáveis: O conceito de startups, crescimento rápido e ocupação do mercado com custos mínimos, entra em conflito com os maiores custos e a maior lentidão no processo de garantia de qualidade e segurança de software.

6. Cadeia de Suprimentos: A digitalização facilita a integração e a especialização, reduzindo os custos de produção. Atualmente, vivenciamos uma integração sem precedentes na história da humanidade. Agora, a segurança dos fornecedores afeta diretamente a segurança da organização. Vale ressaltar que a capacidade de influenciar a segurança de terceiros é relativamente baixa, especialmente quando essa cadeia ultrapassa fronteiras nacionais.”

Considerando esses fatores, como podemos aprimorar nossas barreiras de segurança contra ataques?

Primeiramente, não investir em segurança não é uma opção viável. Deixar as barreiras fracas ou inexistentes aumenta significativamente a probabilidade de incidentes de segurança. Para investir de forma correta, precisamos estar cientes dos fatores mencionados anteriormente e considerá-los ao adquirir soluções de software, hardware e processos. Isso proporciona maior clareza sobre os prós e contras de adotar determinadas estratégias e sua capacidade real de enfrentar os desafios.

A construção de cada barreira deve levar em consideração as fases de um ataque hacker. Para cada fase, existem conjuntos de proteções (ou seja, barreiras) que devem ser avaliados e implementados. Alguns pontos são mais fáceis e econômicos de serem abordados em cada fase do ataque. Assim, uma barreira pode bloquear alguns ataques, enquanto outros podem passar.

Para resolver essa questão, é fundamental alinhar as barreiras nas várias fases do ataque, de modo a cobrir a maioria das possibilidades exploradas pela superfície de ataque. Dessa forma, conseguiremos obter a maior cobertura possível.

Infelizmente, muitas vezes as estratégias de implantação de barreiras de segurança adotadas pelas empresas são baseadas apenas em considerações mercadológicas e análises de terceiros. Isso pode levar a uma corrida tecnológica sem eficácia substancial, consumindo recursos preciosos das empresas e dos governos. Em muitos casos, aquisições poderiam ser evitadas, pois se mostram praticamente inúteis quando avaliamos as necessidades reais das empresas, os fatores mencionados anteriormente e a construção das barreiras.

É preocupante que muito dinheiro seja gasto desnecessariamente sem trazer resultados concretos. A falta de alinhamento entre estratégias e necessidades é, de fato, uma das principais causas dos problemas de segurança que enfrentamos atualmente.

Sobre Rodrigo Jonas Fragola

Profissional destacado na área de segurança da informação, com uma trajetória de mais de 26 anos. Reconhecido como pioneiro em soluções tecnológicas inovadoras, Fragola contribuiu significativamente para o desenvolvimento do primeiro firewall nacional. Graduado em Ciência da Computação pela Universidade de Brasília, ele se especializou em Segurança de Rede e Inteligência Artificial, integrando habilidades técnicas a uma visão estratégica profunda.

Como palestrante em eventos de prestígio, tais como Gartner Security, Security Leaders e Mind The Sec, Fragola compartilha seu conhecimento extensivo, impactando o setor nacional e internacional. Seu trabalho inovador e dedicação ao campo lhe valeram reconhecimentos importantes, incluindo a “Medalha do Mérito Buriti” do Governo do Distrito Federal e o prêmio “A Nata dos Profissionais de Segurança da Informação”.

Atualmente, Fragola lidera como CEO da Ogasec Cyber Security e é presidente da Assespro-DF. Além disso, desempenha papéis chave como conselheiro da ABES, membro da Câmara Nacional de Cibersegurança (CNCiber) do GSI/PR e colunista do Crypto ID

Para mais informações, confira seu currículo completo: http://lattes.cnpq.br/2884780719728393

Visite nosso site para mais informações: https://www.ogasec.com

##cibersegurança #tecnologia #inovação #Assespro #fragola #federaçãoassespro #cnciber #cryptoid

Acesse a coluna do Rodrigo Jonas Fragola aqui no Crypto ID.

Convido você a compartilhar suas estratégias para fortalecer a segurança na cadeia de suprimentos. Junte-se à discussão e ajude-nos a construir um ambiente digital mais seguro.

Inteligência Editorial que Orienta Cenários

Desde 2014, o Crypto ID oferece conteúdo editorial sobre tecnologia de segurança referente à requisitos técnicos e regulatórios. Levamos conhecimento e provocamos reflexões que sustentam decisões em transformação digital e cibersegurança. Temos a força do contexto que impulsiona a comunicação. Fale com a gente contato@cryptoid.com.br

O Crypto ID conecta tecnologia, regulação voltada à segurança da informação com inteligência editorial porque acreditamos no poder da informação bem posicionada para orientar decisões.

Conheça a coluna Cibersegurança.