Malware em múltiplos estágios são utilizados em processos legítimos para se manterem ocultos, e a educação continua sendo o principal alvo

A Check Point Software publicou o Índice Global de Ameaças referente a abril de 2025, destacando que o FakeUpdates continuou sendo o malware mais prevalente no mês passado, impactando 6% das organizações globalmente, seguido de perto por Remcos e AgentTesla.

Em abril, pesquisadores descobriram uma sofisticada campanha de malware em múltiplos estágios distribuindoAgentTesla, Remcos e Xloader (uma evolução do FormBook).

O ataque começa com e-mails de phishing disfarçados como confirmações de pedido e atrai as vítimas para abrir um arquivo malicioso compactado em 7-Zip (um compactador de arquivos de código aberto para o sistema operacional Microsoft Windows e Linux).

Nele está contido um arquivo JScript Encoded (JSE) que inicia um script PowerShell codificado em Base64, oqual aciona um executável de segundo estágio baseado em NET ou Autolt .

O malware final é injetado em processos legítimos do Windows, como RegAsm ou RegSvcs, aumentando significativamente o disfarce ou ocultação e a evasão de detecção.

Essas descobertas refletem a tendência no cibercrime da convergência de malaware comum com técnicas sofisticadas. Ferramentas de malware outrora vendidas abertamente por baixo custo, como AgentTesla e Remcos, agora estão integradas em cadeias de entrega complexas que imitam as táticas de agentes patrocinados por estados, confundindo os limites entre ameaças motivadas por questões financeiras e políticas.

“Essa última campanha exemplifica a crescente complexidade das ameaças cibernéticas. Os atacantes estãosobrepondo scripts codificados, processos legítimos e cadeias de execução obscuras para permanecerem indetectáveis. O que antes considerávamos malware de baixo nível agora o mesmo está sendo armado em operações avançadas. Por isso, as organizações devem adotar uma abordagem de prevenção em primeirolugar, que integre inteligência de ameaças em tempo real, IA e análise comportamental”, aponta Lotem Finkelstein, diretor de Inteligência de Ameaças na Check Point Software.

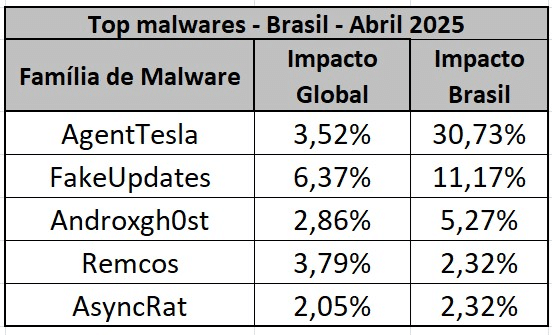

Principais famílias de malware – Global e Brasil

O FakeUpdates seguiu como o malware mais prevalente em abril no ranking global com impacto de 6%, seguido de perto por Remcos e AgentTesla, ambos impactando 3% das organizações em todo o mundo.

No Brasil, em mês passado, o malware AgentTesla prosseguiu na liderança do ranking nacional de ameaças com impacto de 30,73%. O segundo malware que mais impactou as organizações no Brasil em abril foi oFakeUpdates com índice de 11,17%, e o Androxgh0st ocupou o terceiro lugar cujo impacto foi de 5,27%.

O AgentTesla é um trojan de acesso remoto (RAT) especializado no roubo de informações confidenciais dos computadores, e como credenciais de login, dados de navegadores, e-mails, capturas de tela e até registros deteclas digitadas, além de exfiltrar credenciais inseridas para uma variedade de softwares instalados na máquina da vítima (incluindo Google Chrome, Mozilla Firefox e cliente de e-mail Microsoft Outlook). O AgentTesla é vendido abertamente como um RAT legítimo com clientes pagando de US$ 15 a US$ 69 por licenças deusuário.

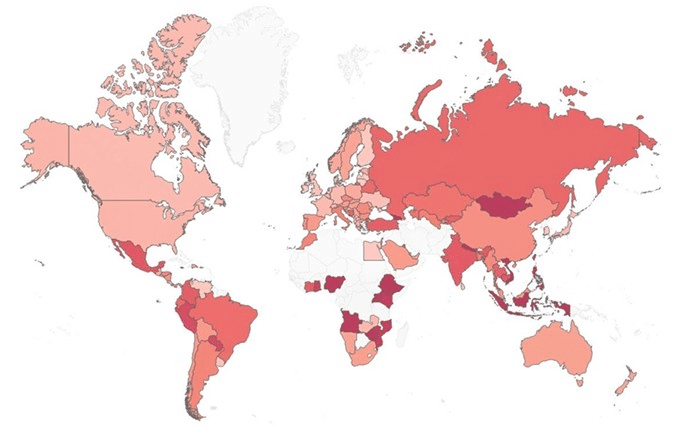

O mapa a seguir exibe o índice de risco global (vermelho mais escuro = risco mais alto), demonstrando as principais áreas de risco ao redor do mundo.

Principais grupos de Ransomware

Dados baseados em insights de “sites de vergonha” administrados por grupos de ransomware que praticam dupla extorsão apontam o Akira como o grupo de ransomware mais prevalente em abril, responsável por 11% dos ataques publicados, seguido por SatanLock e Qilin, com 10% cada um.

Principais malwares para dispositivos móveis no mundo em abril de 2025

- Anubis – Um trojan bancário versátil que se originou em dispositivos Android. Ele possui capacidades comocontornar a autenticação de múltiplos fatores (MFA), registrar teclas digitadas (keylogging), gravar áudio e executar funções de ransomware.

- AhMyth – Um trojan de acesso remoto (RAT) que ataca dispositivos Android, disfarçado como aplicativos legítimos. Ele obtém permissões extensivas para exfiltrar informações sensíveis, como credenciais bancárias e códigos MFA.

- Hydra – Um trojan bancário que rouba credenciais ao explorar permissões perigosas em dispositivos Android

Principais setores atacados no mundo e no Brasil

Em abril de 2025, a Educação seguiu e consolidou-se como o setor mais atacado a nível mundial, seguido por Governo e Telecomunicações.

- Educação

- Governo

- Telecomunicações

No Brasil, os três setores no ranking nacional mais visados por ciberataques durante o mês de abril foram:

- Governo

- Telecomunicações

- Bens e serviços de consumo

Os dados de abril revelam um uso crescente de campanhas ocultas de malware em vários estágios e um fococontínuo em setores com defesas mais baixas. Com o FakeUpdates permanecendo como a ameaça mais prevalente e novos agentes de ransomware como o SatanLock,

As organizações devem priorizar a segurança proativa e em camadas para se manterem à frente dos ataques em evolução.

Proteção contra ameaças cibernéticas

Os ataques cibernéticos estão cada vez mais sofisticados e utilizam técnicas avançadas para comprometer sistemas, evitar detecção e roubar informações sensíveis. Entre as ameaças recentes estão trojans de acessoremoto (RATs) e ransomware, os quais podem causar prejuízos significativos para indivíduos e organizações.

Por isso, a melhores práticas de segurança são:

- Evite clicar em links suspeitos ou baixar anexos de remetentes desconhecidos.

- Ative a autenticação em dois fatores (2FA) sempre que possível.

- Não reutilize senhas entre diferentes serviços e utilize gerenciadores de senhas.

- Manter sistemas e softwares atualizados, aplicando regularmente atualizações de segurança para sistemas operacionais, navegadores e aplicações.

- Desative serviços e portas não utilizados para reduzir a superfície de ataque.

- Utilize soluções de segurança com detecção em tempo real para identificar ameaças emergentes.

- Configure filtros de e-mail para bloquear anexos maliciosos e mensagens de phishing.

- Monitore atividades suspeitas e análise logs regularmente.

- Realize treinamentos frequentes para colaboradores sobre identificação de golpes e boas práticas desegurança.

- Simule ataques de phishing para educar e testar a resposta dos funcionários.

- Mantenha cópias de backup dos dados críticos em locais seguros e offline.

- Desenvolva um plano de resposta a incidentes para mitigar rapidamente ataques e minimizar impactos

Sobre a Check Point Research

A Check Point Research fornece inteligência líder em ciberameaças para os clientes da Check Point Software e para a maior comunidade de inteligência em ameaças. A equipe de pesquisas coleta e analisa dados globais deciberataques armazenados no ThreatCloud para manter os hackers afastados, garantindo que todos os produtos da Check Point sejam atualizados com as mais recentes proteções.

Sobre a Check Point Software Technologies Ltd.

A Check Point Software Technologies Ltd é importante na proteção da confiança digital (digital trust), utilizandosoluções de segurança cibernética com tecnologia de IA para proteger mais de 100.00 organizações em todo omundo. Por meio de sua Plataforma Infinity e de um ecossistema aberto, a abordagem de prevenção em primeiro lugar da Check Point Software oferece eficácia de segurança líder do setor, reduzindo riscos.

Fraudes de primeira parte superam golpes e se tornam a principal forma de ataques globais

DevSecOps Cloud Native e SASE: Uma Nova Fronteira para Segurança Integrada

Zero Trust não é modismo, é sobrevivência corporativa

O Crypto ID conecta tecnologia, regulação voltada à segurança da informação com inteligência editorial porque acreditamos no poder da informação bem posicionada para orientar decisões.

Conheça a coluna Cibersegurança.

Cadastre-se para receber o IDNews e acompanhe o melhor conteúdo do Brasil sobre Identificação Digital! Aqui!