Protocolo SOAP e certificados X.509 são utilizados por empresas e órgãos públicos que exigem segurança e conformidade regulatória

Com a expansão das integrações baseadas em nuvem, o protocolo SOAP (Simple Object Access Protocol) continua sendo amplamente utilizado por empresas e órgãos públicos que exigem segurança e conformidade regulatória. Entretanto, novas evidências mostram que, mesmo com mecanismos robustos como certificados digitais X.509, vulnerabilidades críticas podem comprometer a autenticação e a integridade das mensagens trocadas.

Baseado no estudo de Mozamel M. Saeed publicado na Frontiers in Computer Science em 16 de agosto de 2025

O estudo “Cloud Security and Authentication Vulnerabilities in SOAP Protocol: Addressing XML-Based Attacks”, de Mozamel M. Saeed (Prince Sattam Bin Abdulaziz University, Arábia Saudita), aceito provisoriamente para publicação na revista Frontiers in Computer Science (DOI: 10.3389/fcomp.2025.1595624), analisou ataques baseados em XML — como Signature Wrapping e Replay Attacks — e propôs um modelo formal de verificação para aumentar a resiliência das implementações SOAP.

O papel do certificado digital X.509

Os certificados digitais no padrão X.509, adotados pela ICP-Brasil, são essenciais para autenticação, integridade e confidencialidade na comunicação entre serviços web. O estudo de Saeed modelou cenários SOAP utilizando:

- UsernameToken – para credenciais básicas;

- Timestamp – para mitigar ataques de repetição;

- Certificados digitais X.509 – para autenticação forte e troca segura de dados.

Mesmo assim, a pesquisa identificou que implementações mal configuradas, sem validação adequada de políticas de assinatura, continuam vulneráveis. Usando ferramentas como TulaFale1 e ProVerif,2 o autor demonstrou3 que falhas de design ou configuração permitem explorar brechas em protocolos que deveriam ser seguros.

Achados principais de Mozamel M. Saeed

- Vulnerabilidades SOAP persistem mesmo quando certificados X.509 são utilizados.

- Falhas na implementação das políticas WS-Security podem comprometer a autenticação.

- A validação formal antes da implantação aumenta significativamente a segurança.

- Certificados X.509 permanecem como referência de boas práticas, mas exigem auditorias periódicas.

Relevância para o Brasil

No Brasil, onde o certificado digital ICP-Brasil (padrão X.509) é a base da identidade digital segura, a pesquisa alerta para a importância de combinar infraestrutura confiável com verificações automatizadas. Esse cuidado é vital para sistemas financeiros, governamentais e de saúde, que lidam com dados sensíveis e precisam garantir conformidade com leis e regulamentos.

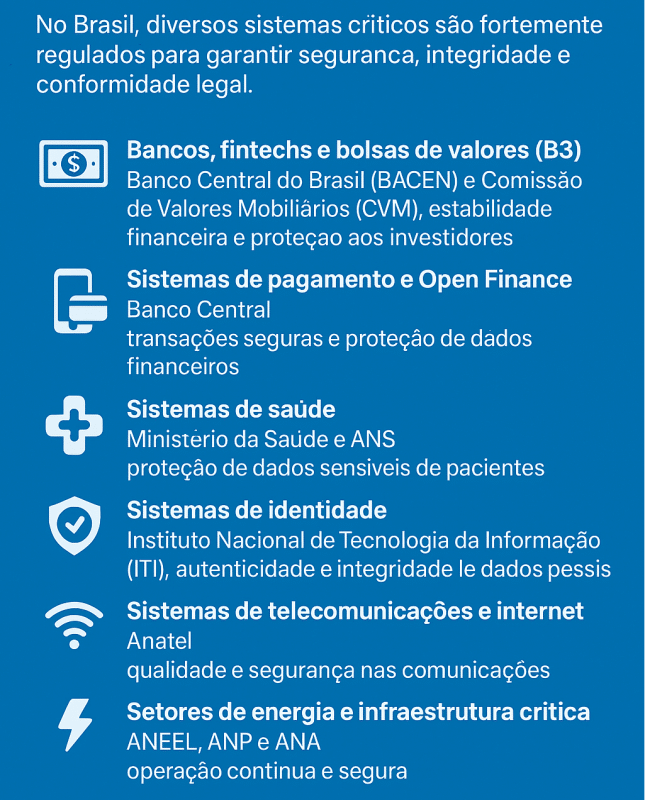

No Brasil, diversos sistemas críticos são fortemente regulados para garantir segurança, integridade e conformidade legal e para todos esses sistemas, a utilização de certificados digitais X.509 é fundamental, permitindo autenticação confiável, integridade das informações e proteção contra fraudes, especialmente em transações digitais e processos que envolvem dados sensíveis.

- Bancos, fintechs e bolsas de valores (B3), supervisionados pelo Banco Central do Brasil (BACEN) e pela Comissão de Valores Mobiliários (CVM), garantindo estabilidade financeira e proteção aos investidores.

- Sistemas de pagamento e Open Finance, como Pix, contas digitais e plataformas de Open Banking, regulados pelo Banco Central, assegurando transações seguras e proteção de dados financeiros.

- Sistemas de saúde, incluindo prontuários eletrônicos e o SUS, regulados pelo Ministério da Saúde e pela ANS, protegendo dados sensíveis de pacientes.

- Sistemas de identidade, como GOV.BR, CPF e Carteira de Identidade Nacional (CIN), regulados pelo Instituto Nacional de Tecnologia da Informação (ITI), garantindo autenticidade e integridade de dados pessoais.

- Sistemas de telecomunicações e internet, regulados pela Anatel, assegurando qualidade e segurança nas comunicações.

- Setores de energia e infraestrutura crítica, supervisionados por órgãos como ANEEL, ANP e ANA, garantindo operação contínua e segura.

Para entender mais sobre como WS-Security e autenticação SOAP se relacionam, veja também no artigo: “Segurança em serviços web: como implementar corretamente a WS-Security”.4

Conclusão: segurança vai além do certificado

O estudo de Mozamel M. Saeed comprova que usar certificados digitais X.509 é indispensável, mas não suficiente. A segurança real depende da implementação correta do protocolo SOAP, da validação contínua das políticas e do suporte de fornecedores especializados. Empresas que fornecem soluções baseadas em certificados digitais e WS-Security devem oferecer não apenas tecnologia, mas também serviços de auditoria, suporte técnico e atualização constante, garantindo que as integrações em nuvem se mantenham confiáveis e resilientes contra ataques sofisticados.

Notas de rodapé…

- O que é o TulaFale?

É uma linguagem de modelagem e verificação para serviços Web baseados em SOAP.

Permite descrever formalmente protocolos de autenticação e segurança: UsernameToken, Timestamp, certificados X.509, etc.

A linguagem gera especificações matemáticas (no cálculo pi aplicado), que depois são verificadas por ferramentas como o ProVerif.

Objetivo: detectar vulnerabilidades antes da implementação real, garantindo que o protocolo siga corretamente os padrões WS-Security. ↩︎ - O que é o ProVerif?

É uma ferramenta de verificação formal criada por Bruno Blanchet.

Analisa automaticamente propriedades como autenticação, confidencialidade e integridade em protocolos criptográficos e de comunicação.

Funciona procurando ataques possíveis no modelo — se uma falha existe, a ferramenta gera um “contraexemplo” (uma sequência de mensagens que quebra a segurança).

É amplamente usada em pesquisa acadêmica para provar segurança ou encontrar vulnerabilidades. ↩︎ - O que o autor demonstrou?

Mozamel M. Saeed mostrou que:

Mesmo com certificados digitais X.509 e WS-Security, serviços SOAP podem falhar se houver erros de design ou configuração.

Usando TulaFale para modelar os protocolos e ProVerif para analisá-los, ele conseguiu:

Identificar ataques XML reais, como Signature Wrapping e Replay Attacks.

Confirmar quando as trocas de mensagens estavam seguras.

A pesquisa reforça que segurança não vem “automática” com certificados — é preciso validar formalmente cada implementação. ↩︎ - Artigo Original

Título: Cloud Security and Authentication Vulnerabilities in SOAP Protocol: Addressing XML-Based Attacks

Autor: Mozamel M. Saeed (Prince Sattam Bin Abdulaziz University, Al-Kharj, Arábia Saudita)

Journal: Frontiers in Computer Science, seção Computer Security

Status: Aceito provisoriamente em 15 de agosto de 2025, com a versão final formatada programada para publicação em breve ↩︎

Segurança das APIs: como proteger seu ecossistema de microsserviços

Ameaça sombria: a escalada de ataques cibernéticos às APIs da web em 2024

Como unir as forças de APIs e IAs para maximizar lucros nos negócios

AET Europe e um dos seus produtos, o middleware SafeSign, são nomeados no ecossistema da ICP-Brasil

O Crypto ID conecta tecnologia, regulação voltada à segurança da informação com inteligência editorial porque acreditamos no poder da informação bem posicionada para orientar decisões.

Conheça a coluna Cibersegurança.

Inteligência Editorial que Orienta Cenários

Desde 2014, o Crypto ID oferece conteúdo editorial sobre tecnologia de segurança referente à requisitos técnicos e regulatórios. Levamos conhecimento e provocamos reflexões que sustentam decisões em transformação digital e cibersegurança. Temos a força do contexto que impulsiona a comunicação. Fale com a gente contato@cryptoid.com.br