Check Point Software explica que os ataques criam sites falsos de hotéis e acomodações fazendo referência à COP30

A Check Point Software Technologies Ltd., pioneira global em soluções de cibersegurança, alerta para um aumento de golpes digitais que exploram a marca e o tema da 30ª Conferência das Nações Unidas sobre Mudanças Climáticas (COP30), agendada para ocorrer de 10 a 21 de novembro de 2025, em Belém (Pará).

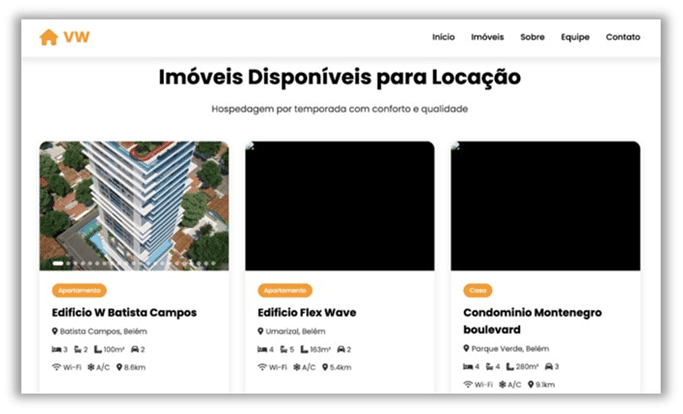

A hospedagem tem sido um dos principais pontos de discussão nos preparativos para o evento, destacando-se a falta de quartos disponíveis e os altos preços na capital paraense. A controvérsia em torno das reservas abriu caminho para que cibercriminosos criassem sites falsos e se aproveitassem do interesse de delegações e visitantes em busca de acomodação.

Golpes de hospedagem e sites falsos

Eventos de grande repercussão, como a COP30, atraem muitos fraudadores online. Pesquisadores da Check Point Software observaram recentemente que os cibercriminosos intensificaram seus esforços usando domínios falsos e e-mails de phishing direcionados a participantes e turistas. Embora as campanhas não tenham sido especificamente planejadas para a conferência, há indícios de que informações pessoais e financeiras de delegados e visitantes poderiam ter sido afetadas indiretamente.

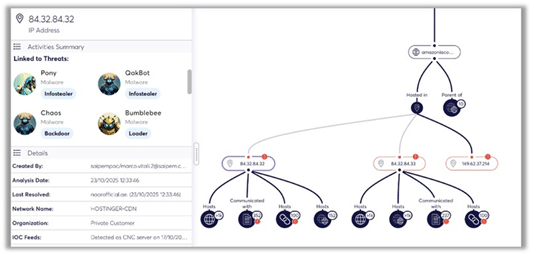

Segundo Amit Weigman, especialista em cibersegurança e IA do escritório do CTO (Office of the CTO) da Check Point Software, “essas campanhas seguem o padrão observado em incidentes anteriores na América Latina, onde cibercriminosos exploram sistemas de reservas e pagamentos para extrair credenciais de hóspedes e informações financeiras”.

A investigação de Weigman também revelou que parte dessa infraestrutura já havia sido usada em atividades associadas ao malware VenomRAT, reforçando a hipótese de que os mesmos grupos estão tentando se beneficiar da visibilidade global da conferência COP30.

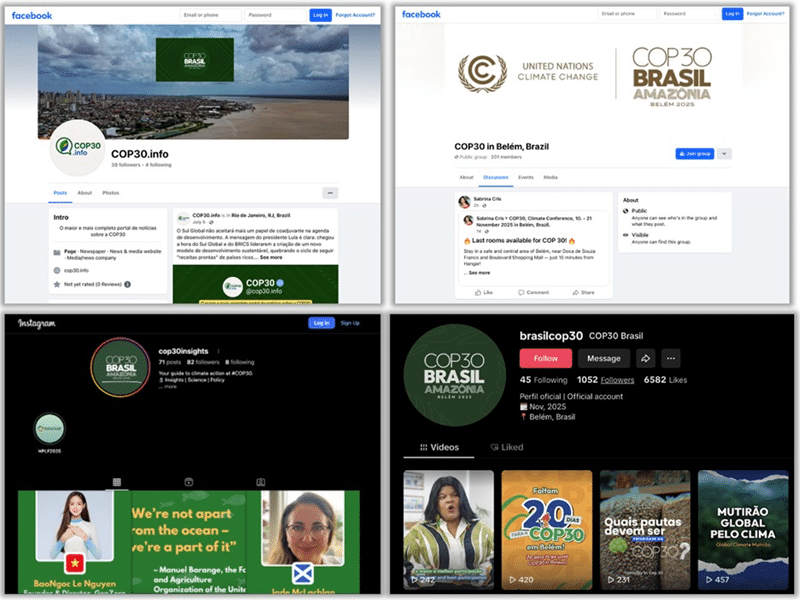

Falsificação e desinformação também estão no radar

Além de golpes relacionados ao setor de hotelaria e hospedagem, o especialista detectou um aumento de páginas falsas em redes sociais e novos domínios maliciosos que exploram o nome COP30. Alguns casos envolvem imitações aparentemente inofensivas que podem evoluir para campanhas de phishing ou desinformação, enquanto outros já começaram a enviar e-mails fraudulentos para potenciais participantes.

Essa tática é uma extensão comum de campanhas de engenharia social realizadas em torno de grandes eventos internacionais, e é provável que ocorram mais tentativas desse tipo à medida que a conferência se aproxima. Abaixo, alguns exemplos de páginas de mídias sociais que se fazem passar por ou usam a marca registrada oficial da COP30 para fins maliciosos ou não oficiais.

Outro aspecto destacado por Weigman é que, embora as campanhas envolvendo o malware VenomRAT tenham apresentado até agora padrões típicos de crimes cibernéticos com motivação financeira, como esquemas de phishing, roubo de dados de pagamento e venda de acesso a sistemas comprometidos, o contexto da COP30 introduz novas dimensões de risco.

O evento reunirá autoridades e delegados de alto escalão de quase todos os Estados-membros da UNFCCC (Convenção-Quadro das Nações Unidas sobre a Mudança do Clima), muitos dos quais organizarão viagens, acomodações e logística por meio de plataformas online. Isso cria uma concentração única de alvos politicamente significativos. Quando agentes maliciosos direcionam essas mesmas técnicas com motivação financeira para tal ambiente, a motivação pode mudar do mero lucro para objetivos ideológicos ou geopolíticos.

“Dado o foco da COP30 em temas profundamente controversos, incluindo ação climática, preservação florestal, direitos indígenas e transição para combustíveis fósseis, os atores maliciosos ou patrocinados por Estados que se opõem a essas agendas podem tentar explorar canais cibernéticos para interromper negociações, vazar informações sensíveis ou manipular o discurso público. As implicações vão além das perdas financeiras, podendo conceder aos adversários uma vantagem assimétrica que influencia não apenas os resultados econômicos, mas também o equilíbrio geopolítico atrelado à política climática global”, analisou Weigman.

Ações coordenadas são urgentes

Weigman enfatiza que o órgão responsável pela segurança cibernética da COP30 deve fortalecer a coordenação entre todas as partes interessadas. “Há uma oportunidade significativa de colaboração em áreas como remoção de domínios fraudulentos, conscientização dos participantes e proteção de dados pessoais. O cenário de ameaças está evoluindo rapidamente, exigindo ação unificada e imediata.”

Dicas de segurança para participantes da COP30

• Verifique a autenticidade de sites e e-mails antes de inserir informações pessoais ou efetuar pagamentos.

• Desconfie de ofertas ou reservas muito vantajosas, especialmente aquelas que envolvam links de terceiros.

• Mantenha seus sistemas e dispositivos sempre atualizados para reduzir as vulnerabilidades exploradas por cibercriminosos.

• Utilize soluções de segurança com detecção avançada de phishing, capazes de bloquear ataques antes que cheguem à sua caixa de entrada.

• Evite compartilhar informações pessoais relacionadas ao evento ou à sua viagem nas redes sociais.

Sobre a Check Point Software Technologies Ltd.

A Check Point Software Technologies Ltd é protagonista na proteção da confiança digital (digital trust), utilizando soluções de segurança cibernética com tecnologia de IA para proteger mais de 100.000 organizações em todo o mundo. Por meio de sua Plataforma Infinity e de um ecossistema aberto, a abordagem de prevenção em primeiro lugar da Check Point Software oferece eficácia de segurança líder do setor, reduzindo riscos. Empregando uma arquitetura de rede de malha (mesh) híbrida com SASE como núcleo, a Plataforma Infinity unifica o gerenciamento de ambientes locais, na nuvem e em ambientes de trabalho, oferecendo flexibilidade, simplicidade e escala para empresas e provedores de serviços.

A nova guerra invisível: como Estados-nação usam ciberataques e IA para moldar o poder global

Hackers do Bem abre mais 25 mil vagas e já conta com 36 mil alunos já certificados

O Crypto ID conecta tecnologia, regulação voltada à segurança da informação com inteligência editorial porque acreditamos no poder da informação bem posicionada para orientar decisões.

Conheça a coluna Cibersegurança.

Cadastre-se para receber o IDNews e acompanhe o melhor conteúdo do Brasil sobre Identificação Digital! Aqui!