Apuração do STF sobre acessos indevidos a informações fiscais de ministros reacende o debate sobre sigilo legal, rastreabilidade e gestão de identidades no Estado brasileiro

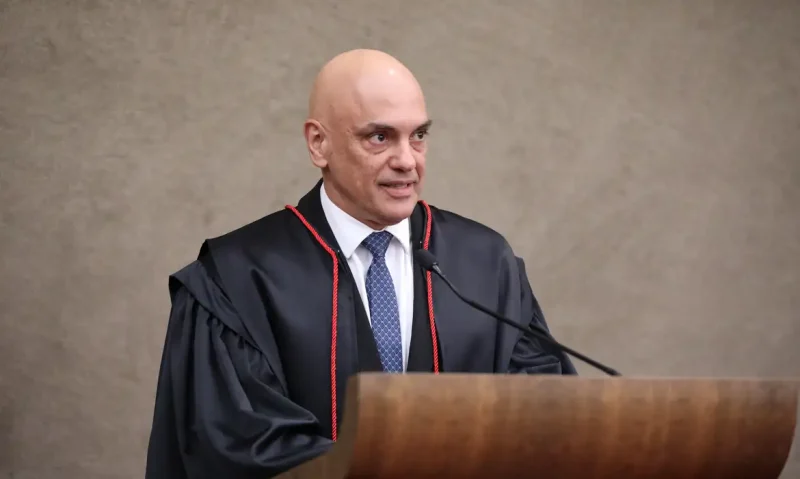

A investigação aberta pelo ministro Alexandre de Moraes, do Supremo Tribunal Federal (STF), para apurar o vazamento de informações fiscais envolvendo ministros da Corte e seus familiares lança luz sobre um problema estrutural e recorrente da administração pública brasileira: a fragilidade no controle de acesso a dados sensíveis, mesmo nos mais altos níveis do Estado.

De acordo com as informações apuradas pela imprensa, órgãos sob supervisão do Ministério da Fazenda, como a Receita Federal e o Conselho de Controle de Atividades Financeiras (Coaf), terão de identificar quem acessou os dados, quando esse acesso ocorreu e sob qual justificativa, após indícios de que informações protegidas por sigilo legal teriam sido consultadas de forma indevida. A suspeita inicial aponta para o comprometimento dos dados fiscais de ao menos dois ministros, embora a investigação tenha sido ampliada para verificar se o alcance do vazamento foi maior.

O episódio é ainda mais sensível porque envolve Pessoas Politicamente Expostas (PEPs) — classificação técnica utilizada em normas nacionais e internacionais de compliance, prevenção à lavagem de dinheiro e governança de dados. PEPs exigem níveis reforçados de proteção, monitoramento e auditoria, justamente por estarem mais sujeitas a riscos de uso indevido de informações, exposição indevida e instrumentalização política.

Sigilo não é apenas dever legal, é requisito técnico

O sigilo fiscal, previsto em lei, não se sustenta apenas por normas jurídicas. Ele depende, de forma crítica, de arquiteturas tecnológicas capazes de garantir que apenas pessoas autorizadas tenham acesso aos dados, e que todo acesso seja registrado, rastreável e auditável. Quando informações dessa natureza vazam, o problema raramente está apenas na conduta individual: quase sempre há falhas de governança, processos e tecnologia.

Em ambientes modernos de gestão de dados sensíveis, o acesso não deveria ser baseado apenas em cargo ou vínculo institucional, mas em identidade digital forte, princípio de menor privilégio e segregação de funções. É exatamente nesse ponto que entram as ferramentas de IAM (Identity and Access Management).

O papel do IAM na prevenção de vazamentos

Soluções maduras de IAM permitem:

- Identificação inequívoca de cada usuário, com autenticação forte e individualizada

- Controle granular de acesso, baseado em perfil, contexto e necessidade real

- Registro detalhado de logs, com trilhas de auditoria que indicam quem acessou, quando, de onde e com qual finalidade

- Mecanismos de alerta para acessos atípicos ou fora do padrão

- Revisões periódicas de permissões e revogação automática de acessos indevidos

Sem esses controles, a pergunta feita agora pelo STF — quem acessou os dados e quando isso ocorreu — torna-se difícil de responder com precisão, o que por si só já caracteriza uma falha grave de governança da informação.

Identidade é a chave do problema — e da solução

Casos como este reforçam um ponto central no debate sobre segurança da informação no setor público: o dado só é tão seguro quanto a identidade que o acessa. Não se trata apenas de proteger bases de dados, mas de garantir que cada acesso esteja vinculado a uma identidade verificável, com responsabilidade clara e possibilidade de responsabilização.

A mitigação desse tipo de vazamento passa necessariamente por:

- Adoção ampla de gestão de identidades e acessos com padrões elevados de segurança

- Uso de autenticação forte, preferencialmente baseada em certificados digitais ou identidades governamentais confiáveis

- Auditoria contínua e independente dos acessos a dados sensíveis

- Cultura institucional de responsabilidade sobre o uso da informação

Responsabilização como vetor de mudança

Há um consenso crescente, inclusive em órgãos de controle e tribunais, de que sem responsabilização efetiva não há priorização real do sigilo e da rastreabilidade. Quando gestores e operadores de sistemas sabem que acessos indevidos podem ser identificados, atribuídos e punidos, a governança deixa de ser apenas um discurso técnico e passa a ser uma prática cotidiana.

A investigação em curso no STF deve servir como um marco não apenas jurídico, mas estrutural. O vazamento de dados de cidadãos — especialmente de Pessoas Politicamente Expostas — não é um detalhe administrativo, mas uma violação grave de confiança institucional.

O Crypto ID acompanhará o desenrolar dos fatos, atento não em relação às responsabilidades individuais, mas às lições sistêmicas que este caso pode impor ao Estado brasileiro sobre identidade digital, sigilo, rastreabilidade e proteção de dados sensíveis.

Fraudes Digitais: O Elo Entre Vulnerabilidades Técnicas e Comportamento Humano. Por Abílio Branco

IAM: Segurança que vai além do acesso

O Crypto ID, referência editorial em tecnologia e segurança digital, mantém uma coluna especializada em IAM – Identity and Access Management (Gerenciamento de Identidade e Acesso). Mais do que apresentar soluções, nossa curadoria mergulha nas múltiplas vertentes dessa disciplina essencial — como IAG, PAM, CIAM, CIEM, MFA, SSO, RBAC, ABAC, entre outras variações que compõem o ecossistema de identidade digital.

Voltada para profissionais que estão estudando ou implementando essas estratégias, a coluna oferece uma visão técnica, confiável e abrangente, sempre alinhada às melhores práticas do mercado. O foco é claro: interoperabilidade, maturidade e adequação às necessidades reais de cada ambiente corporativo.

Nossa Coluna IAM é riquíssima em conteúdo e insights que fazem diferença.

Escreva para o Crypto ID: contato@cryptoid.com.br

Siga o Crypto ID no LinkedIn agora mesmo!