É difícil afirmar se é mais difícil começar um projeto de IAM (Identity and Access Management) do zero, ou retomar uma iniciativa de IAM na empresa a partir de onde se está, mas o fato é que de uma forma ou de outra, será necessário bastante capital políticoexecutivo para levar esta iniciativa até o final, pois as barreiras são incalculáveis!

Por William Telles

Tem-se sistemas legados, muitas das vezes com custo de integração muito mais alto que a contratação de consultoria para desenvolvimento de nova aplicação, ou processos de negócio inexistentes que vão demandar tempo e mudança de cultura organizacional para que o projeto consiga nascer (ou sobreviver).

O problema tende a piorar quando não se tem um direcionamento claro do que será o IAM para a organização, quanto à seus processos de gestão. Quais os processos irão compor a gestão do IAM? Quais os papéis e responsabilidades de cada um dos processos? Qual as atividades de cada um dos processos e o descritivo de cada uma delas?

Uma das formas de se garantir melhores taxas de sucesso em um Programa de IAM, é um bom planejamento de sua implementação e operação, e isso inclui o desenho de um framework para condução das atividades. Para essa construção, algumas definições iniciais serão necessárias:

1- Processos

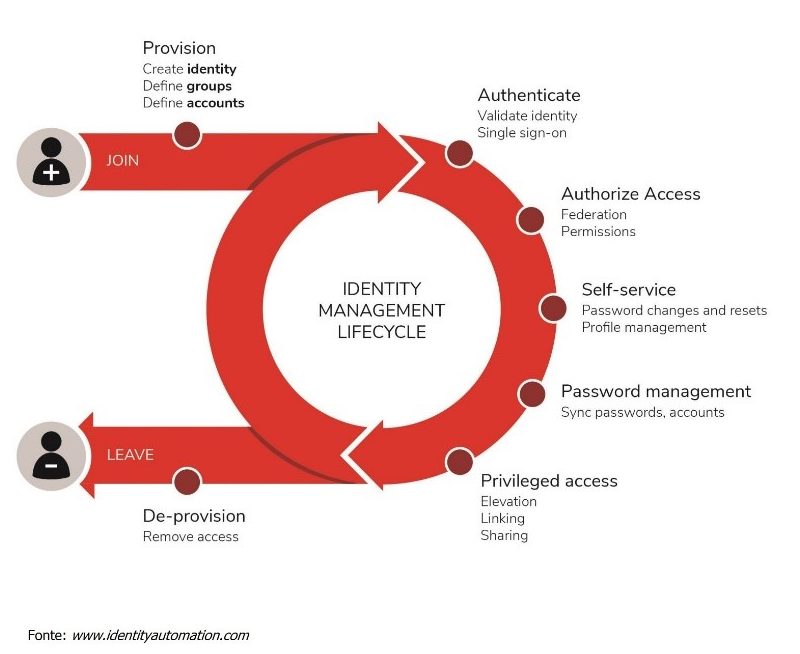

A visão mais conhecida de projetos de IAM é a do Identity Lifecycle

Esta figura permite ter uma visão de todo ciclo de vida de um usuário em uma organização, desde a criação da Identidade, passando pela concessão de direitos de acesso à identidade criada, até a revogação do referido acesso. O problema desta visão é que ela não permite, por exemplo, avaliar de forma separada a gestão de identidades (funcionários, terceiros, etc) da gestão de acesso (autenticação, acesso privilegiado, etc), e isto pode dificultar (e muito!) a definição dos processos de integração destas duas frentes, haja vista que as bases autoritativas de RH geralmente são soluções apartadas das ferramentas de IDM, sendo apenas integradas às mesmas.

2- Atividades

Cada processo criado, seja para gestão de identidades ou gestão de acessos, terá quantas atividades quanto se deseja implementar, sendo limitado, em um primeiro momento, apenas pelas funcionalidades disponibilizadas pela ferramenta de IDM que se pretende utilizar. Contudo, caso a análise da ferramenta implementada (ou que se pretende implementar) não tenha sido feita de forma abrangente o suficiente, é possível que existam dúvidas quanto à possibilidade ou não de se implementar uma ou outra atividade/funcionalidade, ou mesmo de usar mais de uma ferramenta para o IAM (Como PAM, por exemplo, como ferramenta para tratar os acessos privilegiados). Assim sendo, não é possível caminhar com a implantação sem uma definição clara de quais atividades irão compor cada um dos processos definidos de gestão.

Gosto de pensar em projetos de IAM seguindo passos básicos para sua implantação, como por exemplo defende o colega Umberto Rosti, da SafeWay, em um artigo seu de Agosto/2016, mas sem sombra de dúvida, bastante atual! Contudo, a não ser que a empresa já tenha profissionais experientes neste tipo de projeto, a falta de um framework de gestão dos processos envolvidos, irá dificultar o entendimento de três fatores críticos de sucesso:

a) Quais processos irão compor a gestão de identidades, e a gestão de acessos;

b) Quais atividades se espera que sejam realizadas em cada processo, e

c) “Quem é quem”. Papéis e responsabilidades em cada atividade/processo.

A partir destas definições, é possível então seguir um roteiro de implantação (como o anteriormente citado), sabendo-se previamente o que se espera, por exemplo, de funcionalidades de uma ferramenta de IDM, ou a visualização das possíveis integrações sistêmicas que precisaram existir.

Tendo-se definido isto, é possível então elaborar um framework para nortear as atividades de gestão

Este modelo básico de framework apresenta agora as atividades esperadas para cada um dos processos de gestão do IAM, separando-se o que é processo de gestão de identidade, processo de gestão de acesso, e processo de administração da solução, cada uma com o seu conjunto de atividades elencadas a partir das necessidades da organização. Observe que existe um processo de administração do IAM com tarefas específicas de gestão, mas aplicáveis tanto ao domínio de identidade quanto o de acesso.

Ficaram de fora deste framework questões como SSO, Cloud Access, entre outras, pois o objetivo deste artigo é garantir o entendimento ao leitor de COMO construir seu framework de gestão de IAM. A partir deste entendimento, cada um pode adotar a máxima do “céu é o limite” para seus objetivos, expectativas e realidades.

Muitas features de soluções parrudas ficaram de fora deste modelo básico de framework feito exclusivamente para este artigo, por razões óbvias: mesmo com o Gartner® tendo lançado tendência desde 2013 quando separou um quadrante para Administração e Provisionamento de Usuários, e outro quadrante para IGA (Identity Governance and Administration), ainda hoje há quem trate questões de governança dentro do arcabouço de gestão do IAM (SoD, Access Review, Application Entitlement Discovery, etc). Assim sendo, a partir do perfeito entendimento de como foi criado o framework acima, é perfeitamente possível criar um framework de IAM em justa e perfeita consonância com as necessidades de cada organização, separando ou não o que gestão do que é governança.

Após um Programa de IAM ter sido instituído na organização, o passo seguinte é garantir que periodicamente seja avaliado o nível de maturidade do mesmo, gerando assim novos projetos de melhoria, a partir do ciclo PDCA ora iniciado.

Sucesso, e boa leitura!

William Telles Consultor Sênior – Segurança da Informação at Sysuni Tecnologia da Informação