Aproveitar as vulnerabilidades recém-divulgadas e até mesmo corrigidas tornou-se comum entre os cibercriminosos

As vulnerabilidades divulgadas é um dos vetores de ataque primários para ameaças cotidianas, como mineração de criptografia, phishing e ransomware.

Como se suspeitava, uma vulnerabilidade crítica recentemente divulgada no amplamente utilizado Oracle WebLogic Server foi agora ativamente explorada para distribuir uma variante de ransomware nunca antes vista, que os pesquisadores apelidaram de ” Sodinokibi “.

O WebLogic Server é um popular servidor de aplicativos corporativos multicamadas baseado em Java, normalmente usado por empresas para suportar aplicativos corporativos, o que o torna um alvo frequente de invasores que tentam executar operações maliciosas, como executar minas de criptomoeda e infectar com ransomware.

As organizações que usam o Oracle WebLogic Server devem atualizar suas instalações para a versão mais recente do software o mais rápido possível

No último final de semana, o The Hacker News aprendeu sobre uma vulnerabilidade crítica de execução remota de código de desserialização no Oracle WebLogic Server Isso poderia permitir que invasores executassem remotamente comandos arbitrários nos servidores afetados apenas enviando uma solicitação HTTP especialmente criada – sem exigir nenhuma autorização.

[button link=”” icon=”fa-bug” side=”left” target=”” color=”baa9b2″ textcolor=”ffffff”]A operação oposta, a extração de uma estrutura de dados de uma série de bytes e chamada de desserialização (também chamada de unmarshalling)[/button]

Para resolver essa vulnerabilidade (CVE-2019-2725), que afetou todas as versões do software Oracle WebLogic e recebeu uma pontuação de severidade de 9,8 de 10, a Oracle lançou uma atualização de segurança fora de banda em 26 de abril. dia após a vulnerabilidade ter sido divulgada e vários ataques in-the-wild foram observados.

De acordo com pesquisadores de segurança cibernética da equipe de pesquisa de ameaças da Cisco Talos, um grupo desconhecido de hackers vem explorando essa vulnerabilidade desde pelo menos 25 de abril para infectar servidores vulneráveis com um novo malware ransomware.

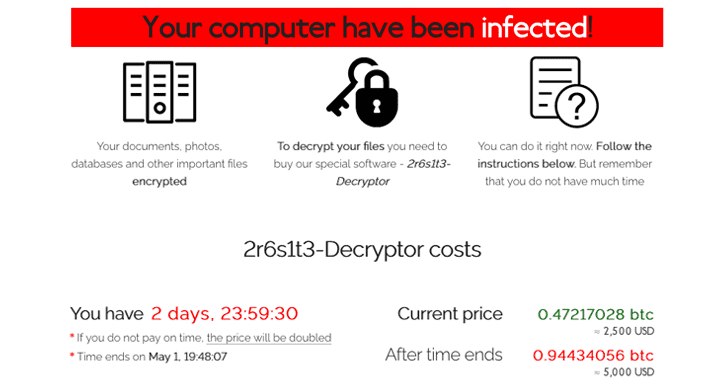

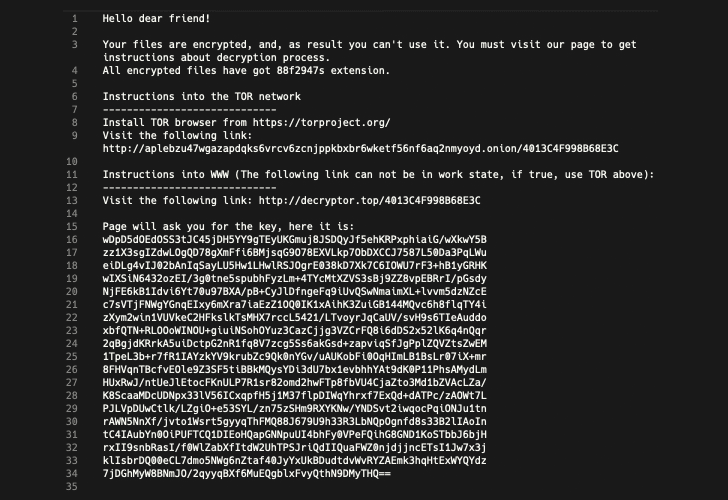

O Sodinokibi é uma variante ransomware perigosa que foi projetada para criptografar arquivos no diretório de um usuário e, em seguida, excluir backups de cópias do sistema em um esforço para impedir que as vítimas recuperem seus dados sem pagar um resgate.

Nenhuma interação necessária para implantar o Ransomware

Como os invasores estão aproveitando uma vulnerabilidade de execução remota de código no WebLogic Server, ao contrário dos ataques típicos de ransomware, a implantação do ransomware Sodinokibi não exige interação do usuário.

“Historicamente, a maioria das variedades de ransomware ter exigido algum tipo de interação com o usuário, como um usuário abrir um anexo a uma mensagem de e-mail, clicar em um link malicioso, ou executando um pedaço de malware no dispositivo,” investigadores explicam em um post de blog . “Nesse caso, os invasores simplesmente aproveitaram a vulnerabilidade do Oracle WebLogic, fazendo com que o servidor afetado baixasse uma cópia do ransomware de endereços IP controlados pelo invasor.”

Uma vez baixado, o ransomware Sodinokibi criptografa os sistemas da vítima e exibe uma nota de resgate exigindo até US $ 2.500 em Bitcoin. O valor dobra para US $ 5.000 se o resgate não for pago dentro de um determinado número de dias – o que pode variar de dois dias a seis dias.

Hackers também estão instalando o GandCrab Ransomware

Os pesquisadores também notaram que cerca de oito horas após a implantação do Sodinokibi em um sistema infectado, os invasores exploraram a mesma vulnerabilidade do WebLogic Server para instalar outro ransomware conhecido como GandCrab (v5.2).

“Achamos estranho que os atacantes optem por distribuir ransomware adicional e diferente no mesmo alvo”, dizem os pesquisadores. “Sodinokibi sendo um novo sabor de ransomware, talvez os atacantes sentiram que suas tentativas anteriores não tinham sido bem-sucedidas e ainda estavam procurando ganhar dinheiro distribuindo Gandcrab.”

Os atacantes vêm explorando a vulnerabilidade do Oracle WebLogic Server em funcionamento desde 17 de abril, no mínimo, para distribuir mineradores de criptomoeda e outros tipos de malware .

Fonte: thehackernews.com

Diebold Nixdorf classifica mais de 500 malwares por dia em sua unidade antifraude

Violação de e-mails do Microsoft Outlook é a chave para roubo de criptomoedas

[button link=”https://cryptoid.com.br/category/ciberseguranca-seguranca-da-informacao/” icon=”fa-times” side=”left” target=”” color=”0960b7″ textcolor=”ffffff”]Você pode acompanhar nossa coluna sobre Cibersegurança![/button]