Com os escândalos de espionagem, a plataforma Expresso V3 do Serviço Federal de Processamento de Dados – SERPRO – ganhou adeptos tanto dentro quanto fora do Governo Federal.

Com o uso pensado principalmente no ambiente corporativo, o Expresso V3, solução de código livre, é o que podemos chamar de groupware, possuindo múltiplas funcionalidades, como e-mail, calendário e videoconferência.

Naturalmente, por tratar de informações sensíveis – especialmente no Governo – um groupware precisa ter a sua segurança reforçada. Neste contexto de aplicações corporativas, uma das principais preocupações e também uma necessidades é o armazenamento e a recuperação segura de mensagens.

Ao contrário do uso pessoal, no uso corporativo as informações geradas no escopo do profissional são na maior parte dos casos de propriedade da organização ao qual o colaborador pertence e não do indivíduo que as gerou. Ou seja, em casos de extrema necessidade, por exemplo, no falecimento ou por demanda judicial a entidade dona da informação precisa ser capaz de recuperá-la.

Esta recuperação, no entanto, é impedida se criptografia fim-a-fim for utilizada e se mecanismos para a recuperação corporativa de mensagens não forem provisionados. Ou seja, a questão então é a seguinte: “como permitir mensagens cifradas entre interlocutores e ao mesmo tempo garantir de forma também segura, a sua abertura em caso de necessidade legal?”

A reposta é dada por três tecnologias usadas em conjunto: a criptografia de chaves assimétricas, a técnica conhecida como “Secret Sharing”, e o uso de módulos de segurança em hardware, também chamados de HSMs. É precisamente esta solução que está sendo utilizada pelo SERPRO com o apoio da KRYPTUS Segurança da Informação para o Expresso V3.

Entenda

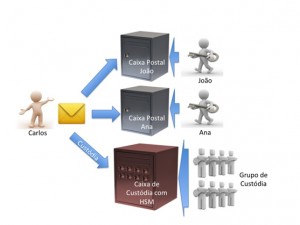

Para melhor compreensão podemos fazer um paralelo com caixas postais físicas (destas dos Correios ou de prédios). Em um caixa postal normal quando alguém, (digamos Carlos) quer enviar uma carta para alguém (digamos para João) basta que Carlos conheça uma informação pública de João: sua caixa postal (número + CEP). Por outro lado somente quem tem a chave de abertura da caixa, neste caso João, pode a abrir e recuperar a mensagem.

Podemos ver este paralelo na figura acima. Se o Carlos quiser que uma informação atinja mais de um destinatário, por exemplo Ana e João, basta que ele faça duas cópias da carta e as envie para cada um deles. João e Ana em momentos distintos poderão buscar a informação tendo eles as chaves de suas respectivas caixas postais.

Agora, imagine que Carlos esteja mandando uma informação profissional da entidade para o qual trabalha e que por um motivo qualquer, a recuperação desta mensagem seja necessária no futuro, mesmo em caso de indisponibilidade do mesmo. Há claramente um problema em potencial.

Esta situação, no entanto, pode ser enfrentada com a técnica consagrada de “custódia”: toda vez que Carlos fizer um envio, o sistema faz uma cópia da mensagem e a deposita em uma Caixa de Custódia, como se fosse uma caixa normal.

Esta Caixa de Custódia, no entanto é especial: ao contrário de uma caixa postal convencional ela requer múltiplas chaves simultaneamente para a sua abertura. Na prática é como se a porta da caixa postal tivesse várias fechaduras com chaves diferentes, com cada uma destas chaves, confiadas a representantes legais da entidade para o qual Carlos trabalha.

Assim, com este sistema é possível conseguir uma união entre proteção das mensagens e possibilidade de recuperação segura em casos de necessidade legal

Roberto Gallo, Diretor Executivo e Cientista Chefe da Kryptus Soluções em Segurança da Informação destacou os benefícios da plataforma para os brasileiros.

“O Expresso V3 é uma derivação da suite de código aberto Tine 2.0. é mantido no Brasil principalmente pelo SERPRO, com apoio da comunidade. Por ser código aberto permite um alto nível de customização e assim atender demandas específicas, como é o caso da custódia de mensagens. Claro, código aberto também significa melhor potencial de verificação e auditoria de código, especialmente importantes no atual cenário”, afirmou.

Bits e Bytes – A criptografia por de trás

Na prática o cenário acima descrito é realizado utilizando-se criptografia. No Expresso V3, assim como em outras soluções com segurança fim-a-fim (por exemplo PGP), quando o remetente pressiona “enviar” em sua mensagem, antes que o sistema de fato a envie, esta mensagem é cifrada para o destinatário final, trafegando até o destinatário de forma segura.

Para que isso aconteça de forma automatizada, a cifração é realizada por meio criptografia de chaves assimétricas (também conhecida como de chave públicas), onde a chave pública do destinatário é validada e extraída do certificado do mesmo.

Somente o destinatário que possuir a respectiva chave privada é capaz de abrir (decifrar) a mensagens enviada. Claro, se a mensagem for enviada para mais de um destinatário ela deve ser cifrada para todos aqueles que devem ser capazes de a abrir. Cada um dos destinatários, usando a sua chave privada (que são diferentes entre si), é capaz de decifrar de forma independente a mensagem.

Este mesmo conceito é realizado com um Grupo de Custódia. Neste esquema, uma vez configurado a interface do Expresso V3, a mensagem antes de ser enviada é cifrada não só para os destinatários, mas também para uma chave pública que representa o Grupo de Custódia.

Porém, de forma diferente dos destinatários convencionais para os quais basta uma única chave sob posse deste mesmo destinatário para decifrar a mensagem, no esquema de Grupo de Custódia, ninguém possui a posse da chave privada que permite a abertura das mensagens.

Ao invés disso, a chave privada do Grupo de Custódia é fragmentada em um número arbitrário de n pedaços (digamos n = 10) por meio de um técnica inventada pelo pesquisador Adi Shamir, o mesmo que ajudou a inventar o algoritmo RSA. Esta técnica é chama de “Secret Sharing”.

Pela técnica, cada um destes n fragmentos da chave privada possui uma característica bastante inusitada: isoladamente eles não possuem informação nenhuma sobre a chave privada. Somente quando combinados um subconjunto de m de fragmentos (digamos m = 7) é que esta chave é reconstruída e a decifração pode ser feita.

Ou seja, é estabelecido um sistema de quórum onde ninguém tem o poder (matematicamente dizendo) de abrir a mensagem, somente um grupo. Este sistema é muito sólido e é o mesmo utilizado em aplicações críticas, como por exemplo, para o controle das chaves privadas da Autoridade Certificadora Raiz da ICP-Brasil ou mesmo para guardar códigos de lançamento de mísseis nucleares.

No contexto do Expresso V3, as mensagens depositadas na Caixa de Custódia somente poderão ser abertas com o uso do esquema de “Secret Sharing” que é protegido por um ASI-HSM, módulo de segurança criptográfico da empresa KRYPTUS, certificado ICP-Brasil, garantido assim altíssimo nível de segurança nas operações.

Além disso, o uso do HSM é realizado em ambiente de sala-cofre com proteção contra emanações (gaiola de Farady), com air gap (off-line), monitorado por CFTV e com integrantes do grupo de custodia sem vínculos entre si. Cabe ainda mencionar, que depois de utilizada, a chave reconstruída é automaticamente destruída pelo equipamento.

Em um ambiente operacional, tais custodiantes possuem o papel de auditores e podem ser escolhidos entre o pessoal de direção das entidades onde estão instalados e entre atores externos. Sem tais membros, é impossível reconstruir a chave privada do grupo de custodia e por consequência as mensagens lá depositadas.

Este sistema de proteção é de nível internacional, mas é conseguido com tecnologia e domínio 100% nacionais.