Sempre confirme se o fornecedor do software é conhecido e confiável. Isso ocorre quando o fornecedor utilizou um Certificado Digital de assinatura de código, ou Code Signing.

Após o surgimento do HTML5, o Flash perdeu a popularidade e deve até ser descontinuado em 2020 pela Adobe.

Porém, o plugin ainda é muito utilizado e recentemente tivemos um aumento preocupante de falsos instaladores e updates de Flash, que trazem malwares que mineram criptomoeda para utilizar o hardware do usuário, sem seu consentimento.

Por Lucas Vieira

Esse é apenas mais um dos artifícios utilizados pelos hackers para atacar computadores pessoais. Ao baixar o programa ele silenciosamente instala o XMRig, minerador de código aberto que usa o processador e a placa gráfica da máquina para funcionar, tornando seu PC cada vez mais lento, sem entender o motivo.

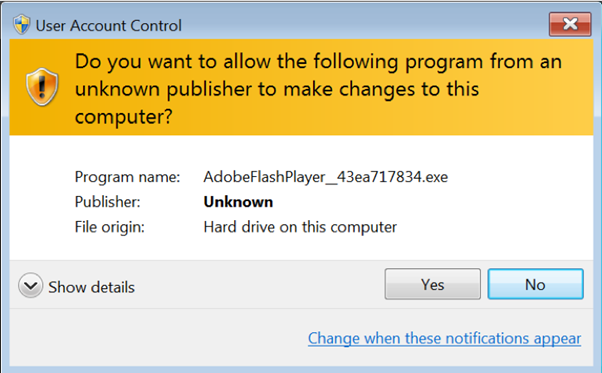

Na atualização tudo parece normal, exceto pelo alerta de segurança, dizendo que o fornecedor do software é desconhecido.

É aí que está o segredo, instalar arquivos onde o fornecedor seja desconhecido significa que ninguém está se responsabilizando por este software, e nele pode conter alterações, como scripts maliciosos que possibilita coletar dados onde esteja instalado, bem como executar em segundo plano de ações que deixam o computador do usuário muito lento, consumindo memória e processamento.

Fonte: researchcenter

Apesar da mensagem alertar, muitos não levam isso em consideração e acabam instalando este tipo de arquivo comprometendo a segurança dos seus dados. Muitas vezes abrindo portas de acesso para ações remotas ao seu ambiente. Estes são os casos de softwares crackeados, disponibilizados “de graça” em diversos sites.

Mas afinal, qual o modo correto de se observar se um arquivo executável não está comprometido?

Primeiramente observar se o fornecedor do software é conhecido e confiável. Isso ocorre quando o fornecedor utilizou um Certificado Digital de assinatura de código, ou Code Signing.

Este Certificado assina o código de execução da aplicação e gera um hash, espécie de selo digital, que “lacra” o código. Neste caso, ele se torna íntegro e inviolável. Se alguém alterar algo neste código inserindo qualquer informação, inclusive scripts, o hash é quebrado e o código se torna não-confiável, a exemplo do que vimos na imagem anterior.

Navegar na web é bem divertido e nos trouxe muitos benefícios. Precisamos também entender como fazer tudo isso sem ficar tão expostos a ações maliciosas. Podemos começar lendo os alertas de segurança e procurando entender o que significam. #Ficaadica 😉

* Lucas Vieira, Gerente de Produtos da Soluti, empresa especializada em segurança e certificação digital

ACT: o que é e como aplicar um carimbo do tempo? – Ouça

Certificado Digital para universidades: por que adotar? – Ouça