Os arquivos maliciosos de CVs e formulários são anexados e enviados por e-mail carregando os malwares ZLoader e IcedID para roubo de dados pessoais e bancários

Os pesquisadores da Check Point® Software Technologies Ltd. (NASDAQ: CHKP), uma fornecedora global líder em soluções de cibersegurança, descobriram arquivos maliciosos disfarçados de currículos (CVs), os quais são anexados no formato Microsoft Excel e enviados por e-mail com as seguintes linhas de assunto: “candidate-se a um emprego” (“applying for a job”) ou “referente a trabalho” (“regarding job”).

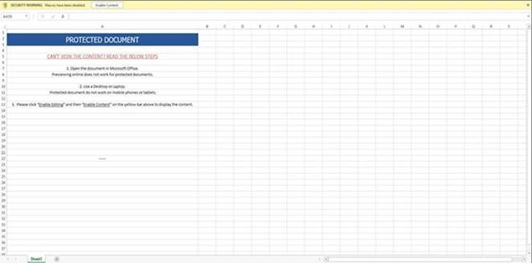

Na mensagem do e-mail é solicitado ao destinatário que ative o conteúdo e, assim, após essa ativação, a vítima é infectada pelo famoso malware ZLoader, um Trojan bancário e uma variante do malware Zeus, que visa especificamente roubar credenciais de clientes de instituições financeiras.

Por meio do malware ZLoader, os cibercriminosos fazem com que as vítimas desistam de suas senhas bancárias para que, dessa forma, realizem transações financeiras ilícitas a partir do dispositivo legítimo de um usuário.

O malware também os ajuda a roubar as senhas e cookies armazenados nos navegadores da vítima. Recentemente, os pesquisadores da Check Point identificaram que, devido às altas taxas de desemprego, as pessoas se tornaram vulneráveis a golpes e ataques de phishing e, agora, constataram que:

. Em maio, 250 novos domínios contendo a palavra “emprego” foram registrados, sendo que 7% desses domínios registrados eram maliciosos e outros 9% eram suspeitos;

· O número de arquivos maliciosos no formato de CV dobrou nos últimos dois meses;

· Houve aumento de 16% nos ataques de malware em geral em comparação com março e abril de 2020.

Formulários maliciosos de licença médica

As campanhas que usam CVs como vetor de ataque não são as únicas que estão ocorrendo no momento. Os pesquisadores da Check Point também identificaram uma campanha que usa formulários maliciosos de licença médica entregues com o malware IcedID, um outro Trojan bancário que rouba os dados financeiros dos clientes de bancos, de empresas de cartões de pagamento, provedores de serviços e sites de comércio eletrônico.

O IcedID visa induzir as vítimas a enviarem suas credenciais em uma página falsa que está direcionada ao servidor de um atacante. Os documentos foram enviados por e-mail com as linhas de assunto: “A seguir, um novo Formulário de Solicitação de Empregado para licença dentro da Lei de Licença Médica e Familiar (FMLA – Family and Medical Leave Act, lei dos EUA)”. Os e-mails foram enviados de diferentes domínios do remetente, como “medical-center.space”, de modo a induzir as vítimas a abrirem os anexos maliciosos.

“À medida que o desemprego aumenta, os cibercriminosos não param um minuto sequer. Eles estão usando currículos para obter informações confidenciais, especialmente no que diz respeito a dinheiro e serviços bancários. Recomendo fortemente que qualquer pessoa que abrir um e-mail com um CV anexado pense duas vezes antes de fazê-lo, pois poderá ser algo do qual se arrependerá”, reforça Omer Dembinsky, gerente de inteligência de dados da Check Point Software Technologies.

Prosseguem os ataques relacionados ao Coronavírus

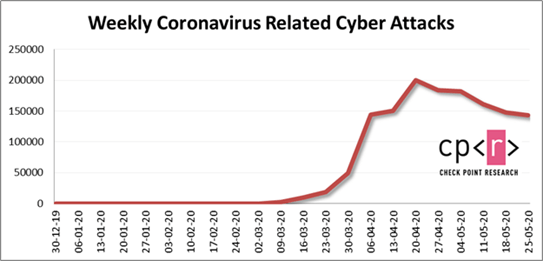

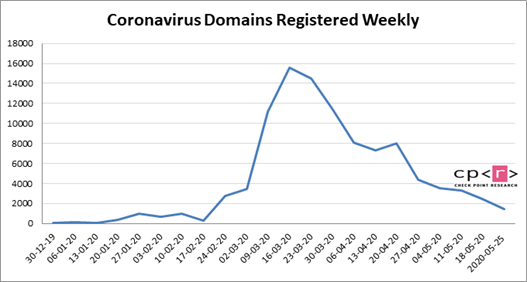

No mês de maio, os pesquisadores verificaram uma média de mais de 158 mil ataques relacionados ao Coronavírus por semana que, se comparado a abril, registrou uma queda de 7%. Nas últimas quatro semanas, 10.704 novos domínios relacionados ao Coronavírus foram registrados, sendo 2,5% deles maliciosos (256) e outros 16% (1.744) eram suspeitos.

Dicas para proteção

1. Cuidado com domínios semelhantes: verifique erros gramaticais em e-mails ou websites, e remetentes de e-mail desconhecidos.

2. Seja cauteloso com remetentes desconhecidos: avalie os arquivos recebidos via e-mail provenientes de remetentes desconhecidos, especialmente se pedirem para realizar alguma ação que normalmente não executaria.

3. Use fontes autênticas: verifique se está comprando mercadorias de um website autêntico e confiável. Uma maneira de fazer isso é NÃO clicar nos links promocionais recebidos por e-mail e, em vez disso, pesquisar no Google a loja on-line desejada e clicar no link na página de resultados do Google.

4. Cuidado com as ofertas “especiais”: “Uma cura exclusiva para o Coronavírus por US$150” não é realmente uma oportunidade confiável. Neste momento, não existe nenhuma cura para o Coronavírus e, mesmo que houvesse, claramente não será oferecido via e-mail.

5. Não reutilize senhas: Certificar-se de que não reutilizará as mesmas senhas entre aplicações e contas.

Além disso, as empresas devem buscar prevenir ataques de dia zero, que exploram vulnerabilidades ainda não publicadas de sistemas, através de arquitetura de segurança cibernética de ponta a ponta, bloquear sites falsos usados para phishing e fornecer alertas a seus usuários sobre a reutilização de senha em tempo real.

Sobre a Check Point Software Technologies Ltd.

A Check Point Software Technologies Ltd. (www.checkpoint.com/pt/) é um fornecedor líder em soluções de cibersegurança para governos e empresas privadas globalmente. As suas soluções protegem os clientes contra ciberataques de 5ª geração (Gen V) com um índice de captura líder de mercado de malware, ransomware e outros tipos de ataques.

A Check Point oferece arquitetura de segurança multinível “Infinity” Total Protection com prevenção de ameaças avançadas Gen V, que protege as informações de nuvem, rede e dispositivos móveis corporativos. A Check Point fornece o mais abrangente e intuitivo ponto de controle de sistema de gerenciamento de segurança. A Check Point protege mais de 100.000 organizações de todos os portes.

NSA alerta para vulnerabilidade de email explorada pelo grupo hacker Sandworm

Home office: E-mail seguro com certificado S/MIME. Ouça

Encrypting Emails vs. Encrypting Mail Servers – What’s the Difference?

Check Point revela grupo de cibercriminosos que roubou US$ 1,3 milhão em transferências bancárias

Leia mais sore outros relatórios e ciberataques aqui no Crypto ID!

[button link=”https://cryptoid.com.br/blog/” icon=”fa-check-circle-o” side=”left” target=”” color=”1abfff” textcolor=”ffffff”]Explore outros artigos![/button] ] i