Os maiores fabricantes de navegadores de internet (Google, Apple, Microsoft e Mozilla), seguindo uma recomendação do IETF (Internet Engineering Task Force), anunciaram no fim do ano passado, a descontinuação dos protocolos TLS 1.0 e 1.1 em seus browsers a partir de 2020, por conta de suas vulnerabilidades já conhecidas por hackers

Por Márcio D’Avila

No entanto, devido a pandemia da Covid-19 o encerramento foi adiado, mas nem tanto assim.

Recentemente, a Google anunciou que a versão 84 de seu navegador Chrome, programada para ser disponibilizada agora em julho, não suportará mais essas versões de TLS. No mesmo mês, a Microsoft deve lançar o Microsoft Edge versão 84 (baseado no Chromium), que também não aceitará esses protocolo.

Adicionalmente, em todas as versões do Internet Explorer 11 e Microsoft Edge Legacy (baseado em EdgeHTML), os TLS 1.0 e 1.1 serão desativados por padrão a partir de setembro próximo.

O assunto não é novidade. Desde 30 junho de 2018, por exemplo, o PCI DSS (Payment Card Industry Data Security Standard), padrão de segurança de dados do setor de cartões, não utiliza o TLS 1.0, e recomenda fortemente a desativação do TLS 1.1 e utilização da versão 1.2 ou superior.

O motivo é simples. O tempo. O TLS 1.0 já está em uso há mais de duas décadas e o TLS 1.1 há mais 14 anos; período suficiente para que hackers descobrissem suas vulnerabilidades, como o ataque BEAST (Browser Exploit Against SSL/TLS).

Além disso, essas versões utilizam algoritmos criptográficos fracos, como MD5 e SHA1, os quais propiciam um ambiente favorável aos ataques do tipo SLOTH (Security Losses from Obsolete and Truncated Transcript Hashes).

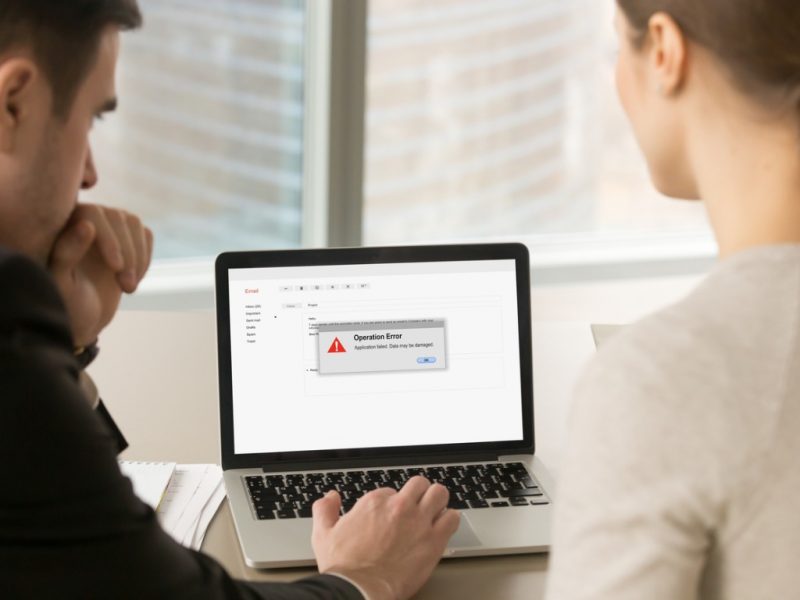

Em resumo, se você tem um site que ainda utiliza os protocolos TLS 1.0 e 1.1, a partir de julho, caso seu cliente/internauta acesse sua página por meio de um navegador, como o Chrome, será alertado sobre a falta de segurança.

Vale lembrar que independentemente do browser, o uso de protocolos antigos coloca o ambiente e seus clientes na mira de cibercriminosos. Sendo assim, são fortemente indicadas a atualização e configuração do seu software de servidor web com as versões mais recentes do TLS, a 1.2 ou 1.3 – recomendada; e a desativação dos protocolos antigos e cifras fracas como DES, RC4, MD5 e SHA1.

Complicou? A configuração certa de protocolo TLS para o seu site pode ser descoberta, por exemplo, por meio das recomendações do Mozilla SSL Configuration Generator, que utiliza diferentes perfis de navegadores (Modern ou Intermediate).

Por fim, a atualização do protocolo de segurança, sem dúvida, deve ser feita, mas com cautela, principalmente para evitar que sistemas, aplicações e serviços web legados parem de funcionar. Por isso, vale uma análise prévia para identificar quais dos seus ambientes, ou se todos, suportam o protocolo TLS 1.2 ou 1.3.

Como saber se uma assinatura digital está válida? Ouça

Certisign é a primeira Autoridade Certificadora a emitir Certificado Digital totalmente online. Ouça

Saiba quais são as novidades sobre certificação digital lendo mais do Crypro ID!

[button link=”https://cryptoid.com.br/blog/” icon=”fa-check-circle-o” side=”left” target=”” color=”1abfff” textcolor=”ffffff”]Explore outros artigos![/button]