O combate à fraude e ao crime cibernético com sucesso só pode ser alcançado pelo governo trabalhando com o setor privado

Prefácio ministerial

É cada vez mais importante nesta era digital ser capaz de estabelecer confiança, especialmente online.

Esta é a base sobre a qual os mercados prósperos são construídos.

Ter uma identidade digital que você possa usar de forma fácil e universal será a pedra angular das economias futuras.

Há momentos na vida cotidiana em que você pode ser solicitado a provar algo sobre você para acessar um serviço ou produto. Ao comprar bebidas alcoólicas, você pode precisar provar que tem mais de 18 anos. Ao abrir uma conta bancária, você precisa certificar quem você é e onde mora. Ao iniciar um novo emprego, você precisa passar pela triagem pré-contratação.

Isso pode ser fácil se você tiver um passaporte ou carteira de motorista e puder apresentá-los pessoalmente. mas há situações que isso pode ser difícil. Você pode não ter consigo os documentos físicos para provar que é quem diz ser. Documentos físicos também podem ser roubados, falsificados ou extraviados. Eles podem ser caros para substituir e sua perda pode levar ao roubo de identidade e fraude.

O governo do Reino Unido está empenhado em resolver esses problemas digitalmente e sem a necessidade de uma carteira de identidade nacional.

Em resposta à Chamada de Identidade Digital para Provas do ano passado , nos comprometemos a:

- criar uma estrutura clara de regras que mostram como são as identidades digitais “boas” – isso permitirá que as empresas inovem e o ajudará a acessar produtos e serviços com facilidade, confiante de que existem padrões para protegê-lo de fraudes e proteger seu privacidade

- estabelecer uma função de governança e supervisão para possuir essas regras, mantê-las atualizadas e garantir que sejam seguidas

- desenvolver propostas para remover bloqueadores legislativos e regulatórios ao uso de identidades digitais seguras e estabelecer salvaguardas para os cidadãos

Este documento, a primeira versão ‘funcional’ da estrutura de identidade digital e confiança de atributos do Reino Unido, é um passo importante para cumprir esses compromissos.

Desejo que a estrutura de confiança ajude a facilitar um entendimento claro entre as pessoas que usam produtos de identidade, as organizações que dependem do serviço e os provedores de serviço, permitindo que cada parte saiba que os dados estão sendo usados de forma adequada e mantidos em segurança.

Essa estrutura, que precisará ser sustentada por novos e robustos mecanismos legislativos e regulatórios antes de ser finalizada, pode ajudar a fortalecer a forma como trabalhamos juntos para restringir oportunidades para criminosos e proteger as pessoas.

A estrutura de confiança está sendo publicada agora como um protótipo de indústria de primeiro estágio (ou ‘alfa’) para que possamos testá-la com serviços, indústrias, organizações e usuários em potencial. Meu departamento está adotando essa abordagem colaborativa para garantir que, quando a versão final for publicada, ela atenda às necessidades de quem confiará nela.

Publicar uma versão ‘alfa’ permite que essas partes interessadas continuem a fornecer feedback à medida que o documento é iterado. Ele também fornece aos provedores de serviços e partes confiáveis uma visão antecipada das regras da estrada e dá a você, o usuário, a confiança de que sua identidade digital e atributos só serão compartilhados de forma controlada e protegida. Meu departamento buscará ativamente feedback de toda a indústria, sociedade civil, outros departamentos do governo e do setor público nos próximos meses para desenvolver ainda mais o documento. Todos os requisitos de adesão da estrutura de confiança no ‘alfa’ estão sujeitos a alterações de acordo com o feedback que recebemos.

A abordagem da estrutura de confiança está ganhando força globalmente – Canadá, Austrália, Suécia e Nova Zelândia estão seguindo esse caminho. Continuaremos a trabalhar com nossos parceiros internacionais para garantir que nossos padrões sejam interoperáveis com aqueles adotados no exterior, para que no futuro você possa usar sua identidade digital em todo o mundo e as empresas do Reino Unido possam confiar em identidades digitais criadas em outro lugar.

Não é intenção do meu departamento fornecer soluções novas ou prontas para produtos reais – estaremos contando com o impulso criativo e inovador da indústria para construir estes e os serviços que atendam às necessidades dos consumidores de todas as esferas da vida. A estrutura de confiança se destina a estabelecer as regras para esses serviços, para fornecer o campo de jogo em que as empresas podem operar. Regras mais detalhadas que são específicas para o seu setor – o que chamamos de esquemas – podem ser desenvolvidas dentro desta estrutura.

A estrutura de confiança também é fundamental para o trabalho do Serviço Digital do Governo com outros departamentos do governo para desenvolver uma nova solução de conexão única entre governos e garantia de identidade. Isso garantirá a interoperabilidade de identidades e atributos associados entre setores a longo prazo.

Este documento é apenas o começo da construção de um sistema de identidade digital confiável para o Reino Unido. Conforme detalhado na própria estrutura de confiança, temos mais trabalho a fazer na estrutura de governança para proteger os consumidores e garantir que a estrutura de confiança entregue os benefícios pretendidos. Também precisamos esclarecer como a responsabilidade é gerenciada ao longo do processo. Meu departamento apoiará essa estrutura na legislação e consultará grupos de privacidade, indústria e partes interessadas no momento oportuno.

Nossas próximas etapas na estrutura de confiança são incorporar feedback e publicar uma segunda iteração rapidamente. Esta versão atualizada conterá os detalhes do processo de certificação, explicando como as organizações podem ser avaliadas quanto ao cumprimento dos requisitos da estrutura de confiança. Isso nos permitirá começar a testar o ‘estilo sandbox’ da estrutura de confiança em parceria com setores e organizações para garantir que atenda às suas necessidades, ao mesmo tempo que atende aos nossos robustos padrões. Mais detalhes sobre os planos de teste serão publicados junto com a próxima versão.

Estamos entusiasmados em trabalhar junto com a indústria, com a sociedade civil e com você – o público – para iterar e melhorar a estrutura de confiança para garantir que funcione para todos.

Você pode nos ajudar lendo este documento e enviando seus comentários. Envie seus comentários por meio da pesquisa até as 12h da quinta-feira, 11 de março de 2021.

Matt Warman MP Ministro da Infraestrutura Digital

Antecedentes e contexto

O que são identidades e atributos digitais?

Uma identidade digital é uma representação digital de quem você é. Ele permite que você prove quem você é durante as interações e transações. Você pode usá-lo online ou pessoalmente.

As identidades digitais não são cartões de identificação. Não exigimos como o mercado desenvolverá identidades digitais, apenas que elas são seguras e protegidas.

Um tipo de identidade digital que pode ser desenvolvido sob a estrutura de confiança é semelhante a uma carteira, mas criada com segurança em seu dispositivo. Ele permite que você armazene várias informações confiáveis sobre você. Chamamos essas informações pessoais de “atributos” e você pode escolher quando e com quem as compartilha – mas provavelmente nunca toda a sua ‘carteira’ de informações. Isso pode incluir a divulgação de detalhes do governo – como seu nome legal, data de nascimento, direito de residir, trabalhar ou estudar – bem como detalhes de outras organizações, como suas qualificações profissionais ou histórico de emprego.

Outro tipo de identidade digital fornece autenticação de usuário como um serviço online. Quando você precisa provar sua identidade para uma terceira organização – por exemplo, quando você compra produtos com restrição de idade de um varejista online – você deve conectar-se com segurança ao seu provedor de serviços de identidade e autorizá-lo a liberar as informações apropriadas para a organização. Seu provedor de serviços, então, confirmaria para a organização as informações necessárias – por exemplo, se você tem mais de 18 anos – sem divulgar mais nenhum dos seus dados pessoais.

As identidades digitais colocam você no controle da informação. Você gerencia e compartilha. É uma maneira melhor de proteger seus dados pessoais e podem impedir que as organizações obtenham informações que você pode preferir não compartilhar com elas.

Da mesma forma que usamos cartões bancários para autorizar o pagamento, as identidades digitais permitirão que autorizemos a divulgação de informações confiáveis sobre nós mesmos.

Exemplo

Sarah está na fila de uma boate e o segurança da porta pede sua identidade. Em vez de mostrar seu passaporte, que contém muitas informações pessoais, ela usa sua identidade digital já criada. Ela faz login em seu telefone usando autenticação biométrica segura e mostra o código QR para o segurança.

O segurança pode então escanear este código, ver se é uma identidade válida e receber a confirmação de que Sarah é maior de 18 anos, sem ver mais detalhes como sua data de nascimento ou endereço.

As identidades digitais também podem ser usadas na Internet. Elas eliminarão a necessidade de postar documentos para provar quem você é, com todos os riscos de serem perdidos ou roubados. Em vez disso, você poderá usar uma identidade digital para provar algo sobre você – como seu nome e endereço – quando estiver online.

Você também poderá usar identidades digitais para garantir que a pessoa ou organização com a qual está lidando é quem afirma ser antes de liberar qualquer uma de suas informações, tornando a vida muito mais difícil para golpistas e outros criminosos.

Estrutura de identidade digital e confiança de atributos: o que será e como irá ajudá-lo?

Uma estrutura de confiança é um conjunto de regras e padrões que as organizações concordam em seguir. Se uma organização faz parte da estrutura de confiança da identidade digital, você sabe que ela segue os requisitos acordados que protegem seus dados e sua privacidade.

A estrutura de identidade digital e confiança de atributos do Reino Unido estabelece requisitos para que as organizações saibam como é a verificação de identidade ‘boa’.

Existem também regras para:

- certificar de que os produtos e serviços são inclusivos

- privacidade e proteção de dados

- gerenciamento de fraude

- segurança

Estamos publicando como um documento ‘alfa’ (protótipo) para obter feedback sobre se as regras que estabelecemos são as certas para as pessoas, o governo e a indústria.

Seguindo essas regras e padrões, todas as organizações na estrutura de confiança podem ter certeza de que trabalham de maneira semelhante e confiável. Isso significa que, no futuro, se você criar uma identidade digital, pode ser possível usá-la em uma variedade de contextos – se você fez uma identidade digital para abrir uma conta bancária com segurança, você poderia usá-la para começar um novo trabalho mais rápido, ou alugar uma casa sem ter que compartilhar todos os seus dados de identidade pessoal com o seu senhorio ou agente imobiliário. A cada passo do caminho, o objetivo é que você possa confiar que cada organização mantém seus dados seguros, graças ao cumprimento das regras do quadro de confiança.

No futuro, você seria capaz de ver se uma organização faz parte da estrutura de confiança procurando pela marca de confiança. Este seria um símbolo protegido que indica que a organização segue as regras e foi verificada e certificada de acordo com esses padrões. Os detalhes exatos desse processo serão publicados como parte das orientações futuras.

Exemplo

Saanvi gostaria de abrir uma conta bancária e também alugar uma casa. Em vez de provar sua identidade separadamente para o banco e para o corretor, ela decide criar uma identidade digital.

Saanvi encontra um provedor de identidade online. Ela vê a marca de confiança protegida em seu site, portanto sabe que seus dados podem ser confiáveis para o provedor. Ela se inscreve no provedor de identidade e eles criam uma identidade digital, verificando os documentos de identidade de Saanvi e configurando um login de autenticação multifatorial seguro para ela.

Saanvi pode então usar essa identidade digital com um banco e um agente imobiliário, sem ter que provar sua identidade novamente. Essas organizações sabem que podem confiar na identidade porque ela vem de um provedor de identidade confiável que segue e foi certificado pela estrutura de confiança.

A estrutura de confiança seria propriedade e administrada por um órgão governamental estabelecido pelo governo. Ele definirá os procedimentos gerais para ingressar na estrutura de confiança e usar sua marca de confiança. O corpo diretivo também se certificará de que as organizações e programas sigam as regras e decidirá o que fazer se não o fizerem. O órgão indicará fontes de ajuda para questões que não podem ser resolvidas pelos membros da estrutura de confiança e podem se envolver em casos de reparação.

Você terá a opção de criar uma identidade digital ou não. Nosso objetivo é que as identidades digitais estejam disponíveis para quem quiser, incluindo aqueles sem documentos de identidade tradicionais. A estrutura de confiança estabelecerá regras que facilitam os serviços a serem tão inclusivos quanto possível, por exemplo, permitindo soluções parcialmente offline.

Exemplo

Tom gostaria de solicitar um empréstimo. Ele não possui passaporte ou carteira de habilitação e possui habilidades digitais limitadas.

Tom vai à biblioteca local para pedir ajuda. A equipe da biblioteca o ajuda a configurar uma identidade digital usando um ‘comprovante’ de seu médico para provar que Tom é quem diz ser. O provedor de identidade entrará em contato com o médico de Tom para confirmar isso.

Tom agora tem uma identidade digital que pode usar para solicitar um empréstimo. A empresa de empréstimo confiará na identidade de Tom porque seu provedor de identidade faz parte da estrutura de confiança.

1. Introdução

Este ‘alfa’ (protótipo) da identidade digital do Reino Unido e estrutura de confiança de atributos é para organizações que desejam fornecer ou consumir identidade digital e produtos e serviços de atributos. O Departamento de Digital, Cultura, Mídia e Esporte (DCMS) está em busca de feedback dessas organizações, bem como de outras partes interessadas, como grupos da sociedade civil e academia.

Este documento explica quais requisitos as organizações precisarão atender para serem certificadas em relação à estrutura de confiança no futuro. Esses requisitos serão atualizados depois que todo o feedback for analisado.

As organizações devem atender a esses requisitos juntamente com as regras de quaisquer outros contratos, políticas ou legislação que já sigam.

Este documento não explica:

- quais requisitos (ou ‘perfis de certificação’) as organizações serão certificadas – eles serão publicados ainda este ano após a primeira rodada de feedback

- quais disposições legislativas ou de governança são necessárias para garantir que a estrutura de confiança esteja pronta para uso na economia

Ainda faltam alguns elementos neste documento. Com base no feedback que já recebemos, agora estamos trabalhando em orientações sobre:

- limitações de responsabilidade (incluindo responsabilidade ilimitada, responsabilidade limitada e perdas excluídas)

- como uma marca de confiança pode ser usada (incluindo como pode ser suportada tecnicamente)

- criptografia, infraestrutura de chave pública (PKI) e assinaturas digitais

- identidade digital e portabilidade de dados

- como a autoridade delegada pode funcionar na prática

- interoperabilidade (incluindo uma especificação técnica recomendada) ~ * metadados de atributos

Por favor, preencha a pesquisa de feedback para nos dar os seus comentários por meio-dia na quinta-feira 11 de março de 2021.

Termos e definições

Sempre que ‘você‘ é usado neste documento, ele se refere a organizações que desejam usar a estrutura de confiança.

Usamos ‘usuário’ para nos referirmos a pessoas que usarão identidade digital ou atribuirão produtos e serviços para provar sua identidade ou elegibilidade.

A palavra ‘deve’ é usada para quaisquer requisitos que as organizações precisam provar que cumpriram. Os perfis de certificação explicarão como eles fazem isso.

A palavra ‘deveria’ é usada quando é recomendado apenas que as organizações atendam a um requisito.

Leia o glossário para obter uma lista completa de termos e definições.

1.1 O que são identidades digitais

Uma identidade digital é uma representação digital de uma pessoa. Isso permite que titulares provem quem são durante as interações e transações. E podem usá-lo online ou pessoalmente. As organizações que permitem que os usuários usem identidades digitais seguras durante as interações e transações podem confiar que esses usuários são quem dizem ser.

Uma identidade digital não é a mesma coisa que uma conta de usuário ou um ‘logon único’, embora um usuário possa precisar provar sua identidade para obter um deles. Uma identidade digital só pode ser criada para uma pessoa real, que tenha evidências de que existe e é quem diz ser.

Qualquer pessoa pode optar por criar uma identidade digital. Elas não precisam fazer isso.

Às vezes, as identidades digitais são criadas para apenas um tipo de transação. Um usuário pode criar diferentes identidades digitais para completar diferentes interações e transações.

Exemplo

Cliff precisa provar sua identidade para solicitar um empréstimo online. Fazer isso cria uma identidade digital.

Cliff só pode usar essa identidade digital para preencher seu formulário e abrir uma conta. Ele não pode usá-lo para fazer mais nada.

Outras identidades digitais serão ‘reutilizáveis’, o que significa que podem ser usadas repetidamente para diferentes interações e transações.

Exemplo

Peggy está comprando sua primeira casa. Ela cria uma identidade digital quando verifica sua pontuação de crédito online com uma agência de pontuação de crédito. A agência de pontuação de crédito é membro de um esquema no quadro de confiança.

Peggy decide solicitar uma hipoteca de um banco. O banco também é membro de um esquema no quadro de confiança. Isso significa que ela pode usar sua identidade digital novamente para solicitar a hipoteca.

Peggy terá de provar quem é várias vezes ao longo do processo de compra de uma casa, por exemplo, quando interage com o banco, agentes imobiliários e advogados. Se alguma dessas interações acontecer na vida real, Peggy pode mostrar sua identidade digital em um aplicativo em seu telefone.

O uso de identidades digitais significa que os usuários não terão que depender de canais offline (como por correio ou telefone) para interagir com organizações ou acessar serviços. Disponibilizar esses tipos de interações e transações online também pode:

- economizar tempo e dinheiro das organizações

- reduzir o risco de fraude para organizações e usuários

- facilitar com que os usuários alterem com rapidez as informações

- reduzir o risco de erros decorrentes do gerenciamento manual de dados

- incentivar a inovação ajudando as organizações a desenvolver mais serviços

Este governo está empenhado em fornecer esses benefícios digitalmente e sem a necessidade de uma carteira de identidade nacional.

O distanciamento social causado pela pandemia do coronavírus (COVID-19) significa que há menos oportunidades para os usuários fazerem as coisas pessoalmente. Isso significa que pode ser mais seguro, bem como mais fácil, para os usuários concluir algumas interações e transações online.

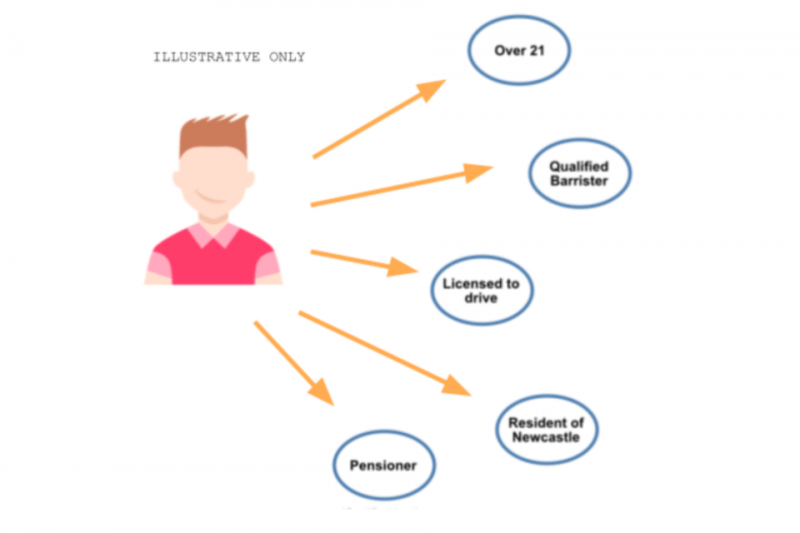

1.2 O que são atributos

Atributos são informações que descrevem algo sobre uma pessoa ou organização. Você pode usar uma combinação de atributos para criar uma identidade digital. Você deve ‘vincular’ um atributo a uma pessoa antes de fazer isso.

Um atributo pode ser algo que:

- uma pessoa ou organização é

- uma pessoa ou organização tem

- que é emitido para uma pessoa ou organização

Os atributos podem estar relacionados a:

- documentos físicos ou digitais, como extrato bancário

- dispositivos como um telefone celular

- credenciais, como diploma universitário

- a condição de saúde de alguém

Alguns exemplos de atributos são:

- o número de filhos que alguém tem

- número da conta bancária de alguém

- o número do seguro nacional de alguém

- número do NHS de alguém

- o número de pessoas que trabalham para uma empresa

- um número da empresa Companies House

- que alguém tem mais de 18 anos

Os atributos não são usados apenas para criar identidades digitais. Eles também podem ajudar a provar que um usuário está qualificado ou tem o direito de fazer algo. Em algumas situações, essa prova pode ser adicionada a uma identidade digital existente. Em outros, não haverá necessidade de você saber a identidade do usuário antes que ele possa concluir uma interação ou transação.

Uma organização pode verificar os atributos em relação aos critérios de elegibilidade que alguém deve atender para poder concluir uma interação ou transação:

Exemplo

Carmen precisa viajar para Gana para trabalhar. Ela deve provar que foi vacinada contra a febre amarela antes de poder entrar no país.

Carmen receberá um Certificado Internacional de Vacinação ou Profilaxia (ICVP) que confirma que ela foi vacinada. Quem deu a vacina a Carmen pode adicionar as informações deste certificado como atributos ao aplicativo de armazenamento de dados pessoais de Carmen (às vezes conhecido como ‘carteira digital’).

Este atributo pode ser compartilhado com o Serviço de Imigração de Gana antes que Carmen chegue ao país. Isso significa que ela terá que levar menos documentos com ela quando viajar e passará menos tempo na fronteira.

Os atributos são criados, coletados e verificados por um provedor de serviços de atributos. Um provedor de serviços de atributos pode ser uma organização ou um software, como uma carteira digital. Os provedores de serviço de atributo podem compartilhar os atributos que mantêm com outras organizações ou indivíduos, desde que tenham o consentimento do usuário.

Compartilhar atributos significa:

- os usuários podem compartilhar informações sobre si mesmos para acessar os serviços mais facilmente

- usuários e organizações não precisam atualizar as informações em mais de um lugar sempre que algo muda

1.3 O que a estrutura de identidade digital e confiança de atributos do Reino Unido faz

A estrutura de identidade digital e confiança de atributos do Reino Unido permitirá que as pessoas usem e reutilizem suas identidades digitais. Também lhes dará uma maneira de compartilhar seus atributos com outras pessoas e organizações com mais facilidade.

Uma razão pela qual isso não acontece atualmente é porque uma organização não sabe como outra cria identidades ou atributos digitais. Isso significa que eles não podem confiar se os processos que a outra organização seguiu forem seguros.

A estrutura de confiança é um conjunto de regras que diferentes organizações concordam em seguir. Isso inclui legislação, padrões, guias de boas práticas (GPGs) e os requisitos deste documento. Seguindo essas regras, todas as organizações que usam a estrutura de confiança podem descrever identidades e atributos digitais que criaram de maneira consistente. Isso deve tornar mais fácil para organizações e usuários concluir interações e transações ou compartilhar informações com outros participantes da estrutura de confiança.

A estrutura de confiança é fundamental para o trabalho do Serviço Digital do Governo com outros departamentos para desenvolver um novo sistema seguro que tornará mais fácil provar quem você é online para acessar serviços governamentais. Isso também apoiará nosso objetivo de longo prazo de usar identidades digitais de maneira flexível entre diferentes setores da economia.

Regras da estrutura de confiança

Os participantes da estrutura de confiança de atributos e identidade digital do Reino Unido serão certificados de acordo com um conjunto de regras aprovadas pelo governo. Isso significa que uma organização pode confiar que as informações que outra compartilha com ela são precisas e confiáveis.

Para atender às regras da estrutura de confiança, você precisará provar que é capaz de gerenciar com segurança as identidades ou atributos digitais dos usuários. As regras serão ‘baseadas em resultados’. Seguindo-os, você alcançará certos objetivos. As regras não o instruirão a usar tecnologias ou processos específicos, mas recomendarão que você siga padrões técnicos abertos para fortalecer a interoperabilidade entre os participantes. Isso significa que você poderá se concentrar em inovar e desenvolver produtos e serviços que funcionem melhor para seus usuários, sem ficar restrito ao uso de certas tecnologias.

1.4 O que você ganha por fazer parte da estrutura de confiança

Fazer parte da estrutura de identidade digital e confiança de atributos do Reino Unido ajudará sua organização:

- economizar tempo, esforço e dinheiro

- melhorar a experiência do usuário de seus serviços existentes

- desenvolver novos serviços, que podem criar novos fluxos de receita

- lidar com violações de dados e fraude de identidade

- mostrar que você está comprometido em criar produtos e serviços confiáveis e seguros

- compartilha identidades e atributos digitais com outras organizações de uma variedade de países, indústrias e setores

1.5 Benefícios para os usuários

Ser capaz de compartilhar suas identidades e atributos digitais com diferentes organizações tornará mais fácil para os usuários completarem interações e transações digitalmente. Isso ocorre porque será muito mais rápido provar sua identidade e elegibilidade ao interagir com uma nova organização. O governo do Reino Unido planeja possibilitar que isso aconteça em diferentes indústrias, setores e países onde seja seguro e legal fazê-lo.

A estrutura de confiança incluirá requisitos de proteção de dados, que você deve seguir ao desenvolver e gerenciar seus produtos e serviços. Essas regras foram criadas para dar aos usuários mais controle sobre quais informações pessoais eles usam para criar uma identidade digital. Você também deve seguir regras para desenvolver produtos e serviços acessíveis e inclusivos. Essas regras são projetadas para permitir ao maior número possível de usuários criar identidades digitais e gerenciar seus atributos.

Na maioria das circunstâncias, os usuários poderão escolher quais organizações podem ver e compartilhar seus dados pessoais e por quanto tempo eles terão acesso a eles. Eles não terão escolha em situações específicas, por exemplo, se forem objeto de uma investigação policial. Eles também saberão exatamente quem está envolvido na criação e manutenção de sua identidade digital.

Haverá também mais oportunidades para ‘minimização de dados’. Isso ocorre quando as informações são compartilhadas apenas se forem necessárias para fornecer a um usuário acesso a um serviço. Por exemplo, ao comprar produtos com restrição de idade, um varejista só precisa saber que o usuário tem mais de uma certa idade. Eles não precisam ver o resto das informações em seu documento de identidade. Garantir que as informações pessoais sejam compartilhadas e gerenciadas com segurança reduzirá o risco de fraude de identidade para usuários e organizações.

1.6 Quem executa a estrutura de confiança

A estrutura de confiança será supervisionada por um órgão de governo escolhido pelo governo do Reino Unido. O corpo diretivo trabalhará com outros órgãos e organizações para garantir que o uso da estrutura de confiança seja o mais simples possível.

O corpo diretivo pode ser responsável por:

- decidir quais regras e padrões os participantes da estrutura de confiança precisam seguir

- manter as regras e padrões atualizados

- certificar que todos os participantes sigam as regras e padrões

- decidir como lidar com quaisquer participantes que não sigam as regras e padrões

- decidir como integrar, suspender, remover e reintegrar participantes

- decidir qual orientação operacional os participantes precisam seguir

- aprovar a criação de esquemas e manter a supervisão deles por meio do operador de esquema

- segurança e fraude no nível do sistema, incluindo compartilhamento de informações e avisos antecipados sobre qualquer coisa que possa afetar a segurança da estrutura de confiança ou de seus participantes

- decidir como as reclamações dos usuários serão tratadas

- encorajando os participantes a tornar seus produtos e serviços tão inclusivos quanto possível

- trabalhando com reguladores e organismos internacionais

- criar e emitir uma marca de confiança

- publicar quem está aprovado para usar a estrutura de confiança

1.6 Quem pode usar a estrutura de confiança

As organizações podem usar a identidade digital do Reino Unido e a estrutura de confiança de atributos:

- por si próprios como uma única organização

- como parte de um ‘esquema’

Um esquema é composto por diferentes organizações que concordam em seguir um conjunto específico de regras sobre o uso de identidades e atributos digitais. Essas organizações podem trabalhar no mesmo setor, indústria ou região, o que significa que criarão produtos e serviços para tipos semelhantes de usuários. Um esquema pode ajudar as organizações a trabalharem juntas de forma mais eficaz, facilitando o compartilhamento de informações. Eles podem fazer isso adicionando requisitos adicionais às regras da estrutura de confiança.

Exemplo

Um corretor de imóveis pode querer descobrir a melhor maneira de verificar a identidade de compradores de casas em potencial. Eles podem aderir a um esquema com outras organizações que desempenham um papel no processo de compra de uma casa.

Fazer parte do esquema significa que eles terão acesso a orientação operacional, técnica e comercial específica para seu setor. Isso é mais detalhado do que os requisitos da estrutura de confiança.

Alguns esquemas relevantes já existem ou estão sendo desenvolvidos, enquanto outros podem ser desenvolvidos no futuro.

Um esquema é criado e executado por um operador de esquema. O operador do esquema deve seguir as regras da estrutura de confiança.

O operador do esquema não deve fazer nada que impeça as identidades ou atributos digitais de serem compartilhados entre os membros da estrutura de confiança.

O operador do esquema define as regras do esquema. Isso é conhecido como ‘especificação de esquema’ e deve ser baseado nas regras da estrutura de confiança. Pode incluir:

- quais funções estão disponíveis no esquema

- como os membros devem trabalhar juntos

- como os membros devem processar dados sobre seus usuários

- como os membros podem trabalhar para criar interoperabilidade entre esquemas

O operador do esquema é responsável por garantir que todos os membros sigam as especificações do esquema. Eles também serão responsáveis por:

- manter uma lista atualizada de todas as organizações que fazem parte de seu esquema, a qual compartilharão com o corpo diretivo

- explicando como o esquema foi certificado

Eles também podem fornecer aos membros orientação e suporte sobre como criar produtos e serviços otimizados para seus usuários. Eles podem optar por compartilhar essas informações com outros operadores de esquema que fazem parte da estrutura de confiança.

Papéis e responsabilidades

Quer uma organização use a estrutura de confiança por conta própria ou como parte de um esquema, ela precisará desempenhar pelo menos uma das seguintes funções, conforme estabelecido nos parágrafos abaixo:

- um provedor de serviços de identidade

- um provedor de serviços de atributo

- um provedor de serviços de orquestração

- uma parte confiante

O que sua organização precisa fazer para ser certificada em relação à estrutura de confiança dependerá de qual função você escolher. Se a sua organização escolher desempenhar várias funções, você deve atender aos requisitos legais, técnicos e de política para cada função.

Sua organização deve ser ‘certificada’ antes de usar a estrutura de confiança de identidade digital do Reino Unido. Para ser certificado, um organismo de certificação independente precisará verificar se você atende a todos os requisitos para a função que deseja desempenhar. Você receberá uma marca de confiança depois de ser certificado e aprovado. Isso vai:

- mostre a outras organizações que você atende aos requisitos

- ajude os usuários a se sentirem mais confiantes ao usar seu produto ou serviço

Provedores de serviços de identidade

Os provedores de serviços de identidade provam e verificam as identidades dos usuários. Eles podem fazer isso usando canais online ou offline, ou uma combinação de ambos. Um provedor de serviços de identidade pode ser uma organização do setor público ou privado. Eles podem:

- especializar-se em provar e verificar as identidades dos usuários

- oferecem comprovação de identidade e verificação junto com outros serviços – um exemplo disso pode ser um banco, advogado, biblioteca ou organização postal

Um provedor de serviços de identidade pode não precisar fazer todas as partes de todos os processo de verificação de identidade. Eles podem se especializar em projetar e construir componentes que podem ser usados durante uma parte específica do processo. Por exemplo, eles podem desenvolver um software que verifica se a evidência de identidade é genuína e válida.

Os provedores de serviços de identidade podem ser autorizados por um usuário a compartilhar a identidade digital verificada com terceiros. A parte confiável pode então usar isso para conceder acesso ao serviço ou criar uma conta. Outros provedores de serviços de identidade podem optar por criar uma conta associada à identidade de um usuário. O usuário pode então usar e reutilizar essa conta para fazer coisas diferentes com partes de confiança diferentes.

Identidades e atributos digitais só podem ser associados a uma conta digital com o consentimento do usuário. Não há limites para o número de contas que um usuário pode criar, embora organizações e esquemas possam definir seus próprios limites por motivos de segurança.

Provedores de serviços de atributos

Os provedores de serviços de atributos coletam, criam, verificam ou compartilham informações que descrevem algo sobre um usuário. Os provedores de serviço de atributo podem compartilhar seus atributos com terceiros e provedores de serviço de identidade, se tiverem o acordo do usuário.

Se um provedor de serviço de identidade estiver coletando, criando, verificando ou compartilhando atributos como parte de seu serviço, ele também será um provedor de serviço de atributo. Eles precisarão atender aos requisitos de ambas as funções.

Os provedores de serviços de atributos também devem descrever a qualidade dos atributos que mantêm. As partes confiáveis e os provedores de serviços de identidade usarão essas informações para escolher de qual provedor de serviços de atributo eles solicitarão os atributos.

Provedores de serviços de orquestração

Os provedores de serviços de orquestração garantem que os dados possam ser compartilhados com segurança entre os provedores de serviços de identidade ou de atributo e as partes confiáveis. Alguns exemplos de provedores de serviços de orquestração incluem corretores e serviços de razão distribuída.

Partes de confiança

Partes confiantes são organizações que obtêm (ou “consomem”) produtos ou serviços de outros participantes da estrutura de confiança. Isso significa que organizações como companhias aéreas, bancos e varejistas não precisam verificar as identidades ou atributos dos usuários.

Uma terceira parte confiável pode precisar se certificar de que o usuário é quem diz ser antes de deixá-lo fazer algo. Para fazer isso, a parte confiável pode pedir a um provedor de serviços de identidade para provar a identidade de um usuário. Uma terceira parte confiável também pode precisar verificar se um usuário está qualificado para fazer algo. Eles podem fazer isso solicitando atributos, ou informações sobre atributos, de um provedor de serviços de atributos.

2. Regras para provedores de serviços de identidade

Os provedores de serviços de identidade devem seguir essas e também as regras para todos os participantes da estrutura de confiança .

2.1 Criar uma identidade digital

Todos os provedores de serviços de identidade devem seguir as orientações sobre como provar e verificar a identidade de alguém . Isso também é conhecido como Guia de Boas Práticas (GPG) 45. Talvez você não precise seguir todas as orientações. Quais partes do processo de verificação de identidade você precisa fazer dependerá do que seu produto ou serviço faz.

Crie uma identidade digital reutilizável

Se você for um provedor de serviços de identidade que deseja criar uma identidade digital reutilizável, deverá vincular a identidade digital a um ‘autenticador’ (como uma senha, parte de um software ou dispositivo). Você deve seguir as orientações sobre o uso de autenticadores para proteger um serviço online . Isso também é conhecido como GPG 44.

Se alguém já criou uma conta para usar outro serviço que você fornece, você pode adicionar uma identidade digital a ela. Por exemplo:

- um banco pode reutilizar os detalhes de um usuário de quando ele se inscreveu no banco online para ajudá-lo a criar uma identidade digital

- um provedor de serviços de confiança qualificado pode usar uma assinatura eletrônica existente para criar uma identidade digital para um usuário

Você deve obter a permissão do usuário antes de fazer isso.

2.2 Gerenciar contas de identidade digital

Você deve gerenciar quaisquer contas de identidade digital que os usuários escolham criar com sua organização. Isso significa que você precisará suspender, fechar, recuperar e fazer alterações nas contas.

Você pode fechar uma conta se o usuário:

- usou a conta para fazer algo ilegal

- não seguiu os termos de uso com os quais concordaram

- quer fechar a conta

- morreu

Você também deve encerrar a conta se tiver evidências de que ela está sendo usada por alguém que não deveria ter acesso a ela. Isso geralmente acontece porque houve uma violação de dados (consulte a seção 5.11).

Você deve ‘suspender’ a conta antes de fechá-la. O usuário não poderá usar sua identidade digital durante esse período. Suspender uma conta dá aos usuários a chance de recuperá-la se:

- eles mudam de ideia sobre fechá-lo

- outra pessoa acessou sua conta e a fechou

Pode ser necessário suspender uma conta se:

- a conta ficou inativa por um período de tempo

- foi detectada atividade suspeita relacionada à conta

- você foi informado de que o usuário morreu

Recupere contas de identidade digital

Você deve conduzir um usuário por um processo de recuperação de conta se suspeitar que alguém que não deveria ter acesso à conta tem:

- conectado à conta

- usaram sua identidade digital ou atributos para fazer algo

Você deve informar ao usuário o que aconteceu. É importante explicar que eles podem correr o risco de ter sua identidade roubada.

Você deve pedir ao usuário para olhar a atividade recente da conta e verificar se há alguma interação que ele não tenha feito. Se parecer que outra pessoa que não seja o usuário usou a conta, você deve continuar o processo de recuperação de conta.

Você deve provar e verificar a identidade do usuário novamente. Você deve ter como objetivo obter um nível de confiança mais alto do que quando configurou a conta de identidade digital pela primeira vez. Isso o ajudará a ter certeza de que o usuário não é um impostor.

O impostor pode já ter usado informações sobre o usuário para criar outras contas ou fazer outras coisas. Se isso acontecer, você deve ter uma maneira de:

- feche todas as contas que o impostor criou com sua organização

- fornecer ao usuário informações sobre quaisquer interações ou transações que o impostor completou usando essas contas

- fornecer ao órgão regulador ou às agências de aplicação da lei informações sobre o impostor e as coisas que eles fizeram

Se um usuário fizer alterações em sua identidade digital

Você deve informar ao usuário se alguma alteração foi feita em sua identidade digital. Você também deve dizer a eles se teve uma solicitação para encerrar sua conta de identidade digital.

Evite enviar notificações ao usuário por meio de seu produto ou serviço, a menos que ele só possa ser acessado em um dispositivo que você sabe que pertence a esse usuário.

Você deve usar um canal diferente para contatar o usuário, se puder, por exemplo, por telefone, correio ou e-mail. Você deve fazer isso usando detalhes de contato que você sabe que pertencem à pessoa que criou a identidade digital.

Se o usuário deseja alterar seus dados de contato, você deve fazer uma ‘verificação’ para ter certeza de que é a mesma pessoa que criou a identidade digital. Você precisará obter pelo menos a mesma pontuação que tem atualmente.

2.3 Certifique-se de que seus produtos e serviços sejam inclusivos

Tornar seus produtos e serviços inclusivos significa que todos podem usá-los, não importa quem sejam ou de onde sejam. Um dos objetivos da estrutura de confiança é tornar o mais fácil possível para os usuários criar e usar identidades digitais (online ou pessoalmente).

Todos os provedores de serviços de identidade devem seguir o Equality Act 2010 , considerando como garantir que ninguém seja excluído de fazer isso por causa de suas ‘características protegidas’. Há exceções notáveis a isso, como ser justo restringir o acesso ao serviço devido à idade de alguém, por exemplo, você não pode comprar determinados produtos até os 18 anos.

Existem muitos motivos pelos quais um usuário pode ser excluído do uso de um produto ou serviço. Um motivo comum é porque os usuários são solicitados a fornecer evidências específicas como prova de sua identidade.

Exemplo

Um serviço que aceita apenas um passaporte do Reino Unido como prova da identidade de alguém excluirá usuários que não possuem, não podem encontrar ou não podem pagar por um passaporte.

Você pode evitar que isso aconteça aceitando uma ampla variedade de evidências como prova da identidade e elegibilidade dos usuários. Você também pode optar por aceitar uma declaração de alguém que conhece o usuário (conhecido como ‘comprovante’) como prova.

Exigir que as informações sejam verificadas em certas fontes oficiais também pode impedir alguns usuários de criar uma identidade digital.

Exemplo

Um serviço que apenas verifica as informações dos usuários em um banco de dados de agência de referência de crédito impedirá os usuários que não têm muito histórico de crédito de criar uma identidade digital. Isso pode excluir usuários por causa de sua idade ou renda.

Você pode evitar que isso aconteça verificando as informações sobre os usuários em uma ampla gama de fontes.

Outro motivo pelo qual você pode excluir usuários é se um produto ou serviço usa qualquer software de terceiros que só foi testado com um grupo de usuários específico.

Exemplo

Um serviço pode verificar as identidades dos usuários usando um sistema de reconhecimento facial existente que foi testado com uma pequena amostra de usuários. Como a maioria desses usuários eram homens brancos, o sistema não foi ensinado a reconhecer usuários de outros gêneros ou etnias. Ao escolher este sistema, o serviço impedirá que alguns usuários provem sua identidade devido à sua aparência.

Você pode evitar que isso aconteça escolhendo um software que você sabe que foi testado com uma variedade de usuários de diferentes grupos demográficos.

O primeiro passo para construir um produto ou serviço inclusivo é descobrir o máximo possível sobre os tipos de pessoas que o usarão. Se você não sabe quem eles são ou do que precisam, não pode ter certeza de que construiu o produto ou serviço certo.

Você deve certificar-se de que tornar seu produto ou serviço mais inclusivo não o exporá ou seus usuários a riscos adicionais.

Envie um relatório anual de exclusão

Todos os provedores de serviços de identidade devem enviar um relatório de exclusão ao corpo diretivo todos os anos. O corpo diretivo dirá exatamente quais informações devem ser incluídas no relatório. Será necessário, no mínimo, dizer quais dados demográficos foram, ou provavelmente serão, excluídos do uso de seu produto ou serviço. Você deve explicar por que isso aconteceu ou pode acontecer.

Às vezes, os usuários são excluídos por um bom motivo. Por exemplo, usuários menores de 18 anos não devem ser capazes de criar uma identidade digital para acessar um site de jogos de azar, portanto, seria correto impedi-los de fazer isso. Você deve explicar se isso aconteceu no relatório.

Você deve escrever o relatório com base em evidências, por exemplo, descobertas de pesquisas de usuários ou dados e análises de seu produto ou serviço. Você não precisa coletar nenhuma informação pessoal adicional de seus usuários.

Você também deve explicar o que fará para melhorar a inclusão de seu produto ou serviço no relatório.

2.4 Verifique se seus produtos e serviços estão acessíveis

Você deve seguir os regulamentos de acessibilidade se for uma organização do setor público que desenvolve aplicativos ou sites. Isso inclui quaisquer produtos ou serviços que ajudem os usuários a criar identidades digitais ou gerenciar seus atributos.

Se você é uma organização do setor público que desenvolve produtos ou serviços para usuários no País de Gales, também deve seguir o Welsh Language Act 1993 . Isso significa que seu produto ou serviço deve estar disponível em galês.

Você também deve ter como objetivo desenvolver produtos e serviços que todos possam usar, se você não for uma organização do setor público. Para ajudar a fazer isso, sugerimos que você siga:

- Diretrizes de acessibilidade de conteúdo da web (WCAG)

- nova norma do European Telecommunication Standards Institute (ETSI) sobre requisitos de acessibilidade adequados para contratos públicos de produtos e serviços de TIC na Europa

Você deve sempre certificar-se de que os usuários tenham mais de uma maneira de usar o seu produto ou serviço. Por exemplo, um usuário deve ter outra maneira de criar uma identidade digital se não puder usar o serviço online.

Aposentando seu produto ou serviço

Se decidir retirar seu produto ou serviço, você deve notificar:

- quaisquer usuários que criaram uma identidade digital com você

- partes confiáveis que consomem suas identidades digitais

- o operador do esquema (ou o corpo diretivo, se você não fizer parte de um esquema)

3. Regras para provedores de serviços de atributos

Os provedores de serviços de atributos devem seguir essas regras, bem como as regras para todos os participantes da estrutura de confiança.

3.1 Criar atributos

Você deve seguir as orientações sobre como criar atributos .

Você deve:

- crie o novo atributo de forma apropriada

- vinculá-lo a uma pessoa ou organização

- pontue-o para mostrar o quão confiável e seguro é

Todos os provedores de serviço de atributo devem vincular seus atributos a uma pessoa ou organização usando um processo denominado ‘vinculação’. Isso envolve o uso de outra informação (às vezes chamada de ‘identificador’) para fazer uma conexão entre um atributo e uma pessoa ou organização.

Exemplo

Quando alguém inicia um novo emprego, recebe um número de funcionário exclusivo, que é um atributo de identificação. Isso vincula a pessoa ao cargo (outro atributo). O departamento de RH usa o atributo de identificação para vincular os outros atributos do funcionário ao funcionário. Seus outros atributos incluem o salário e quantas horas trabalham por semana.

Por exemplo, um escritório tem 2 funcionários chamados Daniel Jones. Quando o departamento de RH recebe um telefonema de um deles, o representante de RH pede o número do funcionário. Isso os ajuda a saber com qual Daniel Jones estão falando.

Se você não vincular seus atributos, outras organizações não poderão dizer a quem pertencem. Isso os tornará mais difíceis de usar e menos valiosos.

Atributos de compartilhamento

Antes de compartilhar um atributo, você deve verificar:

- quando o atributo foi atualizado pela última vez

- você o compartilhará de uma forma que atenda aos requisitos de privacidade e proteção de dados (consulte a seção 5.13).

- se a pessoa ou organização que o solicita tem o direito de vê-lo

Você pode então compartilhá-lo de maneira apropriada.

3.2 Atributos de pontuação

Você deve seguir as orientações sobre como pontuar atributos .

As partes confiantes podem usar as pontuações para decidir quais atributos atendem às suas necessidades. As pontuações devem ser registradas nos metadados do atributo. Ao atribuir as pontuações, você irá:

- verifique se o atributo está no formato correto

- mostrar quão confiável é o atributo

- mostre como você vinculou o atributo

- mostre como você combinou o atributo

3.3 Certifique-se de que seus produtos e serviços sejam acessíveis

Você deve seguir os regulamentos de acessibilidade se for uma organização do setor público desenvolvendo aplicativos ou sites. Isso inclui quaisquer produtos ou serviços que ajudem os usuários a criar identidades digitais ou gerenciar seus atributos.

Se você é uma organização do setor público que desenvolve produtos ou serviços para usuários no País de Gales, também deve seguir o Welsh Language Act 1993 . Isso significa que seu produto ou serviço deve estar disponível em galês.

Você também deve ter como objetivo desenvolver produtos e serviços que todos possam usar, se você não for uma organização do setor público. Para ajudar a fazer isso, sugerimos que você siga:

- Diretrizes de acessibilidade de conteúdo da web (WCAG)

- nova norma do European Telecommunication Standards Institute (ETSI) sobre requisitos de acessibilidade adequados para contratos públicos de produtos e serviços de TIC na Europa

Você deve sempre certificar-se de que os usuários tenham mais de uma maneira de usar o seu produto ou serviço. Por exemplo, um usuário deve ter outra maneira de criar uma identidade digital se não puder usar o serviço online.

3.4 Aposentadoria do seu produto ou serviço

Se decidir retirar seu produto ou serviço, você deve notificar:

- quaisquer usuários que gerenciam seus atributos com seu produto ou serviço

- qualquer parte confiável que consuma atributos que você criou

- o operador do esquema (ou o corpo diretivo, se você não fizer parte de um esquema)

Você também deve decidir como gerenciará as solicitações do usuário para ‘ portabilidade de dados ‘, que permite aos usuários obter e reutilizar seus dados pessoais para seus próprios fins em diferentes serviços. As solicitações de portabilidade de dados podem ser mais prováveis de ocorrer quando um produto ou serviço está sendo desativado.

4. Regras para provedores de serviços de orquestração e partes confiáveis

Não há regras específicas que os provedores de serviços de orquestração e as partes confiáveis precisem seguir. Eles devem seguir as regras para todos os participantes da estrutura de confiança .

5. Regras para todos os participantes da estrutura de confiança

Qualquer pessoa que queira fazer parte da estrutura de confiança deve cumprir essas regras.

Você deve segui-los juntamente com as regras de quaisquer outros contratos, políticas ou legislação que já siga.

5.1 Tornando seus produtos e serviços interoperáveis com outros

Futuras iterações da estrutura de confiança irão recomendar especificações técnicas para encorajar a interoperabilidade entre organizações e esquemas, no Reino Unido e internacionalmente. Isso significa que será mais fácil para organizações e esquemas compartilhar identidades e atributos digitais entre si, bem como apoiar o reconhecimento mútuo.

As especificações devem ser seguidas por:

- todos os provedores de serviço de atributos

- quaisquer provedores de serviços de identidade que criam identidades digitais reutilizáveis

- todas as partes confiantes

Você deve ser capaz de validar se está recebendo mensagens de uma organização ou esquema aprovado. Você poderia fazer isso:

- ter um banco de dados de provedores ou esquemas aprovados

- execução de infraestrutura de chave pública (PKI)

- usando um modelo de tecnologia de razão distribuída (DLT)

Como as identidades e atributos digitais serão compartilhados

Cada organização ou esquema precisará fornecer informações suficientes para que outra seja capaz de:

- identificar a pessoa

- decidir se a pessoa ou empresa é elegível para algo

Se a identidade digital ou atributos pertencerem a uma pessoa, a organização ou esquema pode precisar ser capaz de fornecer:

- a data de nascimento deles

- o primeiro nome deles

- o sobrenome deles

- um identificador único, como um usuário ou número de conta

Para verificar se uma pessoa está qualificada para fazer algo, uma parte confiável também pode solicitar a uma organização ou esquema mais informações. Isso pode incluir:

- nacionalidade

- Local de nascimento

- nome de nascimento

- endereço de e-mail

- endereço

- número de telefone

- gênero

- ocupação

- renda

- número de registro de cidadão (para residentes fora do Reino Unido ou cidadãos não britânicos)

- número de referência fiscal

- informação biométrica

- Número do Passaporte

- número de carteira de identidade fora do Reino Unido

- papel em uma organização

Uma organização ou esquema deve atender aos requisitos de privacidade e proteção de dados (consulte a seção 5.13) ao compartilhar essas informações.

A parte confiável precisará decidir se as informações são precisas o suficiente para o que precisam. Saber de onde vem o atributo e como ele foi verificado pode ajudá-los a tomar essa decisão.

Se a identidade digital e os atributos estiverem vinculados a uma empresa no Reino Unido ou internacional, o esquema deve fornecer:

- seu nome legal

- um identificador registrado, como um número da Companies House

Para verificar se uma empresa está qualificada para fazer algo, uma parte confiável também pode solicitar a uma organização ou esquema mais informações. Isso pode incluir:

- quaisquer endereços de e-mail associados à empresa

- quaisquer endereços associados à empresa

- o país de sua incorporação

- seu número de IVA

- seu volume de negócios

- seu identificador de entidade legal (LEI)

- seu código de Classificação Industrial Padrão (SIC)

- seu número de registro e identificação de operadores econômicos (EORI)

- seu número de Verificação de Autorização de Excise (SEED)

- seu número do sistema de numeração universal de dados (DUNS)

- seu número de registro de proteção de dados

Uma organização ou esquema não deve compartilhar essas informações para nenhum outro propósito, a menos que tenham um bom motivo para fazê-lo.

5.2 Verifique se um usuário pode agir em nome de outra pessoa

Esteja ciente de que alguns usuários podem estar agindo em nome de outra pessoa quando interagem com sua organização. Isso é conhecido como ‘autoridade delegada’.

O usuário pode ter um acordo formal com a outra pessoa para concluir as interações ou transações para eles. Por exemplo, o usuário pode ter sido nomeado por meio de uma procuração permanente (LPA) para cuidar do dinheiro e da propriedade de outra pessoa.

Um usuário só terá autoridade delegada se ele tiver permissão para tomar decisões e concluir tarefas em nome de outra pessoa. Um usuário não tem autoridade delegada se estiver ajudando alguém a fazer algo. Isso pode incluir:

- um usuário ajudando um amigo que não tem certeza de usar um computador para preencher um formulário online

- qualquer pessoa que oferece ‘suporte digital assistido’ aos usuários de um produto ou serviço

Você deve verificar se o usuário tem autoridade para agir em nome de alguém. Os detalhes de seu acordo com a outra pessoa podem existir como um atributo.

5.3 Responder a reclamações e disputas

Você deve ter um processo para lidar com reclamações e disputas. Disputas podem envolver seus usuários ou outros participantes da estrutura de confiança.

5.4 Equipe e recursos

Sua organização deve ter uma maneira de:

- certifique-se de que sua equipe (incluindo contratados) tenha a experiência, o treinamento ou as qualificações necessárias para realizar seu trabalho

- faça verificações de antecedentes em sua equipe

- certifique-se de que quaisquer informações pessoais, criptográficas ou confidenciais que você mantenha só possam ser acessadas por funcionários autorizados

5.5 Criptografia

Você deve seguir os padrões da indústria e as melhores práticas para criptografia e técnicas criptográficas. Estes podem ser os seguintes padrões do National Institute of Standards and Technology (NIST):

Você também deve seguir os Padrões de Assinatura Digital (DSS) atuais, como:

- FIPS 186-5

- ETSI TS 119 312 (abre como PDF)

Para obter orientação sobre funções hash, você pode ler os seguintes padrões NIST:

Você também deve seguir as orientações do National Cyber Security Center (NCSC) sobre:

Você deve seguir a versão mais recente desses padrões.

Você também deve ter:

- um documento de política de controles criptográficos e de criptografia

- uma política de relatórios de segurança de comunicações (COMSEC) que explica como você responderá a quaisquer ataques suspeitos ou reais

5.6 Gestão da qualidade

Você deve ter um sistema de gestão da qualidade (SGQ) que segue um padrão reconhecido da indústria, como ISO 9001: 2015 . Um SGQ é uma coleção de documentos que descrevem os objetivos da sua organização e explicam como ela os alcançará. Esses objetivos podem ser sobre:

- seus processos, por exemplo, você pode tentar investigar e corrigir todas as falhas dentro de 2 horas

- sua equipe, por exemplo, você pode querer ter certeza de que cada membro da equipe conclua 5 horas de treinamento de segurança todos os meses

Seu QMS precisará incluir informações como:

- quem em sua organização é responsável por cumprir os objetivos

- quais padrões você seguirá

- como você medirá o quão bem você alcançou seus objetivos

- quais ferramentas, financiamento, pessoas e outros recursos você precisa

- como você planejará melhorar a qualidade de seus produtos ou serviços de forma contínua (conhecido como ‘melhoria contínua’)

5.7 Gestão da informação

Sua organização deve ter um sistema de gerenciamento de informações que siga um padrão do setor, como ISO / IEC 27001: 2017 .

Um sistema de gerenciamento de informações é uma coleção de documentos que precisarão explicar:

- por que sua organização precisa manter as informações que mantém

- como você cria, organiza e armazena informações

- quem tem acesso à informação

- como você compartilha informações (incluindo por que são compartilhadas, com quem são, com que frequência, em que formato estão e como são protegidas)

- como você arquiva informações

Informação de arquivo

Sua organização deve ter uma política de arquivamento que:

- segue qualquer legislação ou regulamentação que sua organização precisa seguir

- atende a todos os requisitos que um auditor decidiu que sua organização precisa atender

- segue quaisquer padrões ou melhores práticas relevantes para a indústria ou setor do qual sua organização faz parte

Também deve explicar:

- como as informações arquivadas são usadas para apoiar o trabalho da sua organização

- por que sua organização precisa de acesso contínuo às informações arquivadas

- quais são os riscos de não ter acesso às informações arquivadas

- como o arquivamento de informações protege os interesses e direitos legais de sua organização e de outras pessoas com quem você trabalha

- a relação entre essas informações e quaisquer outros registros, dados ou evidências que você mantenha

Cronograma de descarte

Você deve ter uma programação de descarte que registre como você gerencia e exclui informações. Deve mostrar:

- que sua organização atende a qualquer legislação ou regulamentação sobre como manter e excluir informações

- quais informações foram criadas, mas depois excluídas

- em que formato as informações estão (por exemplo, se eram físicas ou digitais)

- onde a informação está localizada

- como as informações são transferidas para descarte, se isso for relevante

Gestão de dados

Você deve ter uma política de gerenciamento de dados que explique como criar, obter, transformar, compartilhar, proteger, documentar e preservar os dados. Deve incluir:

- convenções de nomenclatura de arquivo

- como você cria metadados

- como sua organização garante que os dados estejam disponíveis quando necessário

- como você sabe que os dados são precisos e completos

- como você mantém e protege seus dados

Sua política de gerenciamento de dados deve cobrir todo o ciclo de vida dos dados. Deve explicar como arquiteturas, políticas, práticas e procedimentos são implementados e mantidos.

5.8 Segurança da informação

Sua organização deve ter um sistema de gerenciamento de informações que siga um padrão do setor, como ISO / IEC 27001: 2017 . Deve ser baseado nos princípios de:

- confidencialidade

- integridade

- disponibilidade

Você também precisará de vários documentos de segurança para apoiar sua política de segurança da informação. Esses incluem:

- controles técnicos

- controles organizacionais

- controles de segurança física

Confidencialidade

Você deve certificar-se de que as informações que sua organização mantém só podem ser acessadas por usuários autorizados. Por exemplo, você pode fazer com que os usuários precisem de um autenticador (como uma senha) para acessar as informações.

Você também pode usar uma lista de controle de acesso ou controle de acesso baseado em funções para proteger as informações da sua organização. Devem especificar:

- quais usuários ou sistemas podem acessar suas informações

- como eles recebem acesso

- o que eles podem fazer com suas informações

Isso deve ser explicado na política de controle de senha ou na política de controle de acesso da sua organização.

Integridade

Você deve ser capaz de mostrar que fez todo o possível para manter a integridade de todas as informações mantidas por sua organização. Você pode precisar provar isso por motivos legais, por exemplo, se você sofrer uma violação. Sua organização deve ter uma política de segurança da informação que explique como você irá:

- impeça que as informações sejam modificadas, seja por acidente ou propositalmente (incluindo como você irá protegê-las contra atos maliciosos)

- manter as informações em seu ‘estado correto’ – o formato ou razão para coletar as informações não deve mudar

- restaure as informações ao seu estado correto se você suspeitar que foram adulteradas

Disponibilidade

Você deve se certificar de que todas as informações que sua organização mantém estão disponíveis para aqueles que precisam delas.

Você vai precisar de:

- ferramentas e processos que podem lidar com a quantidade de solicitações que você espera obter

- uma política de backup, no caso de você precisar recuperar alguma informação

Você deve explicar como eles funcionam em:

- suporte de dados e plano de operações

- política e plano de continuidade de negócios

- plano de recuperação de desastres

- política de segurança da informação

Controles técnicos

Você deve ter um documento que explica qual hardware e software sua organização usa para proteger as informações, como firewalls, sistemas de detecção de intrusão e técnicas de criptografia. Ele também deve explicar qual software você usa para monitorar e controlar o acesso às informações.

Controles organizacionais

Você deve ter um documento que explica como sua organização continuará atendendo aos requisitos de segurança. Por exemplo, pode explicar qual treinamento de segurança da informação sua equipe terá que concluir regularmente. Ele também deve explicar quais funções são em sua organização e quais partes do processo de segurança da informação são responsáveis.

Controles de segurança física

Você deve ter um documento que explica quais controles de segurança protegem os locais físicos onde os seguintes itens são mantidos:

- qualquer informação que sua organização tenha

- qualquer tecnologia que o ajude a fornecer seus produtos ou serviços

Pode incluir como você:

- avaliou os riscos de hospedar informações em diferentes locais

- proteja quaisquer centros de dados ou locais que você usa e que são operados por terceiros

Governança de segurança

Você deve garantir que sua política de segurança da informação seja sempre seguida e que você tenha uma maneira de gerenciar os riscos de segurança. Isso também é conhecido como ‘governança de segurança’.

Você deve:

- faça um plano de segurança com base nos riscos de segurança que você identificou

- tem um processo para investigar e responder aos riscos de segurança

- relatar riscos de segurança de uma maneira que seja proporcional à sua organização e produto ou serviço

- ter uma garantia robusta e processo de revisão

Use medidas de segurança para proteger as informações que você coleta

Você deve usar salvaguardas técnicas e organizacionais para proteger os dados pessoais. Suas medidas de segurança devem garantir a confidencialidade e integridade das informações. Isso significa que eles precisam proteger as informações de forma confiável de:

- perda ou uso indevido

- fraude de uso, acesso, modificação ou divulgação não autorizada

Para fazer isso, você deve se certificar de que:

- usar proteções (por exemplo, pseudonimização, anonimização e criptografia) que são robustas

- usar medidas de segurança que garantam confidencialidade, integridade e disponibilidade

- teste suas medidas de segurança regularmente, usando os mesmos testes todas as vezes, e melhore-as sempre que puder

- pode restaurar rapidamente o acesso aos dados pessoais se houver um incidente físico ou técnico

- saiba como você vai dizer às pessoas se houver uma violação de segurança, para que possam se proteger de um possível roubo de identidade

Você também deve mostrar como atende a esses requisitos em suas auditorias internas em andamento.

5.9 Gestão de risco

Sua organização deve ter uma estrutura de gerenciamento de risco que siga os padrões da indústria, como:

Você deve seguir a versão mais recente dos padrões.

Qualquer que seja o padrão que você siga, sua estrutura de gerenciamento de risco deve incluir orientações sobre como:

- identifique os riscos para a sua organização, incluindo de onde podem vir e o impacto que podem ter

- identificar riscos para seus usuários, como ataques de phishing

- descobrir a probabilidade de que os riscos possam acontecer

- medir a eficácia de seus processos atuais no gerenciamento de riscos

- compare todos os riscos que você identificou com os critérios de risco estabelecidos

- monitorar riscos

- relatar riscos às partes interessadas

- medir o risco residual

- escrever, implementar e manter a estratégia de risco da sua organização

- proteja sua organização de riscos internos, incluindo a redação de uma política de suborno e corrupção

5.10 Gerenciamento de fraude

Qualquer pessoa que faça parte da estrutura de confiança deve seguir as orientações de práticas recomendadas sobre gerenciamento de fraude. Por exemplo, isso poderia ser:

- orientação do Chartered Institute of Public Finance and Accountancy (CIPFA)

- Padrão funcional governamental GovS 013: Contra fraude

- Padrões da Agência de Auditoria Interna do Governo

Além da prática recomendada, você deve atender aos cinco requisitos a seguir:

Monitoramento de fraude

Você deve ter uma maneira de monitorar ameaças e fraudes regularmente. Isso deve ser avaliado durante as auditorias internas, auditorias de fraude e auditorias excepcionais conduzidas por um auditor interno independente ou um terceiro.

Você também deve ter uma maneira de identificar, notificar e oferecer suporte a um usuário cuja identidade, atributo ou conta foi comprometida.

Legal, políticas e procedimentos para gerenciamento de fraude

Você deve se certificar de que possui todos os procedimentos legais, políticas e procedimentos relevantes para os setores em que trabalha, incluindo:

- limites para investigar

- acordos de compartilhamento de dados

- disputa de fraude e processo de resolução

- interagir com indivíduos que você acredita ou suspeita que cometeram fraude primária

Você também deve ter um entendimento claro dos mecanismos legislativos para o compartilhamento de dados de fraude. O que é isso vai depender de qual indústria ou setor você está trabalhando.

Relatório de fraude

Você deve:

- definir um conjunto comum de contra-indicadores para garantir que os relatórios e análises sejam consistentes

- ter um processo de relatório padronizado, estruturado e claro para todos os serviços, organizações, usuários e agências conectados

- têm requisitos operacionais mínimos para monitorar alertas de fraude e ameaça

- enviar relatórios e análises regulares para as autoridades competentes para ajudar a gerenciar a ameaça de fraude de identidade e uso indevido de identidade

- manter um registro de todas as contas revogadas ou suspensas

- mantenha um registro de quaisquer violações

- avisar quando uma fonte externa for violada

Análise de inteligência e fraude

Você deve ter uma maneira de:

- procure por atividades suspeitas

- monitorar transações

- realizar inteligência sobre ameaças

Compartilhando indicadores de ameaça (‘sinais compartilhados’)

Você deve:

- ter uma estrutura estruturada de ‘sinais compartilhados’ que você pode usar para enviar e receber dados de identidade relevantes e inteligência

- notificar todas as partes relevantes, incluindo a vítima, se houver um incidente de fraude

- inscrever-se em uma abordagem de sinais compartilhados acordada para inteligência de ameaças e fraude em toda a estrutura de confiança

- têm um processo para compartilhar informações sobre ameaças de fraude detectadas e mitigadas

- tem um processo para relatar incidentes COMSEC

Se houver suspeita de fraude ou crime que atenda ao limite aprovado para sua indústria ou setor, você deve salvar os metadados e artefatos relevantes (permitindo a proteção de dados de privacidade e considerações legais) para investigação.

5.11 Responder a incidentes

Você deve ter um processo para lidar com incidentes que podem ter um impacto em seu produto, serviço ou usuários. Esses incidentes podem estar relacionados a:

- fraude, por exemplo, se a identidade de um usuário estiver sendo usada por outra pessoa para fazer login em seu serviço

- entrega de serviço, por exemplo, se os usuários não puderem usar seu produto ou serviço porque ele está temporariamente indisponível

- uma violação de dados

Seu processo deve seguir as melhores práticas do setor, como a orientação do NCSC sobre gerenciamento de incidentes .

Você também pode ter que ajudar as agências de aplicação da lei, o corpo de governo ou outra organização na estrutura de confiança se estiverem investigando um incidente.

Responder a um incidente de fraude

Você deve seguir as melhores práticas do setor e as orientações estabelecidas se suspeitar que ocorreu atividade fraudulenta, por exemplo, se um usuário:

- usando uma identidade ‘sintética’ (inventada)

- fingindo ser alguém que não é

- cometer fraude de ‘primeira parte’

Você deve ter um plano de resposta a incidentes que:

- garante que ações eficazes e oportunas sejam tomadas se ocorrer fraude

- explica quem em sua organização estará envolvido na resposta ao incidente

- minimiza perdas

- coleta as evidências para investigações futuras

- notifica as organizações relevantes se um atributo for considerado fraudulento

- cobre todos os requisitos necessários do COMSEC

Responder a um incidente de entrega de serviço

Você deve ter um processo para gerenciar e responder a incidentes de entrega de serviço. Esse processo deve seguir as boas práticas do setor, como os processos de gerenciamento de serviços da Information Technology Infrastructure Library (ITIL) . Seu processo deve abranger como você irá:

- registrar, categorizar, priorizar e atribuir incidentes

- criar e gerenciar tarefas

- gerenciar e escalar acordos de nível de serviço (SLAs)

- resolver e fechar incidentes

Responder a violações de dados

Você deve seguir a legislação de proteção de dados sobre violações de dados, conforme explicado nas orientações do Information Commissioner Office (ICO) sobre como responder a violações de dados .

Violações de dados podem levar a:

- roubo de identidade

- ameaças à segurança ou privacidade de um usuário

- dano emocional ou financeiro a um usuário

Se ocorrer uma violação de dados, você deve informar todos os usuários cujos dados pessoais possam ter sido afetados. Você deve contatá-los usando um método apropriado para seus usuários, produto ou serviço.

Participar de uma investigação

Você pode ser solicitado a fornecer informações específicas como parte da investigação de um incidente. Quem está conduzindo a investigação dependerá da indústria ou setor onde ocorreu o incidente.

Você obterá algumas informações sobre o usuário e será solicitado a fornecer identificadores que correspondam a ele. Você também pode ser solicitado a fornecer qualquer uma das seguintes informações, se as tiver:

- nome de usuário, data de nascimento, endereço ou sexo

- o endereço IP, número de telefone ou endereço de e-mail que um usuário estava usando durante um período específico

- a ‘impressão digital do dispositivo’ e geolocalização do dispositivo que um usuário estava usando durante um período de tempo específico

- o identificador de linha de chamada (CLI) que um usuário estava usando durante um período de tempo específico

- os números de referência atribuídos à conta do usuário

- referências únicas que identificam a solicitação que você recebeu

- contra-indicadores e códigos de identificador de falha (FID)

- identificadores exclusivos relacionados a uma prova (por exemplo, um número de passaporte)

Para certificar-se de que segue a Lei de Proteção de Dados 2018 e o RGPD do Reino Unido (que constituem a “legislação de proteção de dados”), você deve verificar se quem está solicitando as informações tem um motivo legítimo para solicitá-las.

5.12 Conte aos usuários sobre seu produto ou serviço

Você deve garantir que seus usuários saibam exatamente o que seu produto ou serviço faz. Você deve explicar claramente:

- quaisquer termos e condições de uso que o usuário precisa estar ciente

- quaisquer taxas que o usuário precisará pagar para usar seu produto ou serviço

5.13 Requisitos de privacidade e proteção de dados

Os dados pessoais são informações que podem ser usadas para identificar uma pessoa viva. Não precisa ser escrito, ou mesmo verdadeiro, para contar como dados pessoais. Você deve seguir a legislação de proteção de dados sempre que fizer qualquer coisa com os dados pessoais dos usuários. O Information Commissioner’s Office (ICO) tem um guia para proteção de dados que explica quais requisitos você deve cumprir. Além desses requisitos, há outras responsabilidades de privacidade e proteção de dados definidas abaixo que você deve cumprir para gerenciar os dados pessoais dos usuários se quiser ser um participante do quadro de confiança.

Suas responsabilidades sob a legislação de proteção de dados

Você deve ter um motivo válido (‘base legal’) para coletar e processar os dados pessoais dos usuários. Você só pode pedir aos usuários dados que o ajudarão a conseguir isso. Você não deve coletar mais dados do que os necessários.

Você deve decidir qual base legal é mais apropriada para sua organização.

Como parte de sua responsabilidade legal em torno do direito do usuário de ser informado , você deve garantir que os usuários possam descobrir facilmente:

- por que você está coletando seus dados pessoais

- para que será usado

- com quem você pode compartilhar

Você deve explicar isso claramente e escrever de uma forma que os usuários possam entender. Em alguns casos, os usuários ficarão mais felizes em compartilhar seus dados se estiver claro por que você precisa deles. Por exemplo, uma calculadora de pensão pode precisar saber o sexo do usuário porque as regras são diferentes para homens e mulheres.

Não engane os usuários sobre por que você está coletando seus dados pessoais e apenas trate disso da maneira que eles razoavelmente esperariam. os usuários que compartilham seus dados com você nunca devem se surpreender com a forma como eles são usados. Ao solicitar dados pessoais aos usuários, você deve considerar como sua divulgação pode afetar alguém. Um usuário pode se preocupar em ser:

- discriminação contra

- em risco se alguém roubar seus dados, por exemplo, para fraude de cartão de crédito

- em risco se alguém compartilhar seus dados, por exemplo, se seu endereço residencial for fornecido a um ex-parceiro abusivo