Enquanto o Qbot passou para o terceiro lugar pela primeira vez desde julho de 2021, o Qbot pode conduzir ataques de ransomware

A Check Point Research (CPR), divisão de Inteligência em Ameaças da Check Point® Software Technologies Ltd. (NASDAQ: CHKP), uma fornecedora de soluções de cibersegurança global, publicou o Índice Global de Ameaças referente ao mês de novembro de 2022.

No mês passado, os pesquisadores viram o retorno do Emotet, um malware cavalo de Troia ambicioso que teve uma curta pausa durante o terceiro trimestre deste ano.

Enquanto o Qbot passou para o terceiro lugar pela primeira vez desde julho de 2021, com um impacto global de 4% – detalhe, o Qbot pode conduzir ataques de ransomware. Houve ainda um aumento notável nos ataques Raspberry Robin, um worm sofisticado que normalmente usa unidades USB maliciosas para infectar máquinas.

Em julho de 2022, a Check Point Research (CPR) relatou uma diminuição significativa no impacto global e na atividade do Emotet, suspeitando que sua ausência seria apenas temporária.

Conforme previsto, este cavalo de Troia autopropagável agora está subindo no índice novamente, alcançando o segundo lugar como o malware mais difundido em novembro, com um impacto de 4% nas organizações em todo o mundo.

Embora o Emotet tenha começado como um cavalo de Troia bancário, seu design modular permitiu que ele evoluísse para um distribuidor de outros tipos de malware, e é comumente disseminado por meio de campanhas de phishing.

O aumento da prevalência do Emotet pode ser parcialmente devido a uma série de novas campanhas de malspamlançadas em novembro, projetadas para distribuir cargas úteis de cavalos de Troia bancários IcedID.

Além do Emotet, pela primeira vez desde julho de 2021, o Qbot, um cavalo de Troia que rouba credenciais bancárias e dados a partir de digitação do teclado, alcançou o terceiro lugar na lista dos principais malwares, com um impacto global de 4%.

Os atacantes por trás desse malware são cibercriminosos motivados financeiramente, roubando dados financeiros, credenciais bancárias e informações do navegador da Web de sistemas infectados e comprometidos.

Depois que os atacantes do Qbot conseguem infectar um sistema, eles instalam um backdoor para conceder acesso aos operadores de ransomware, levando a ataques de extorsão dupla. Em novembro, o Qbot aproveitou uma vulnerabilidade do Windows Zero-Day para fornecer aos cibercriminosos acesso total às redes infectadas.

Em novembro também houve um aumento no Raspberry Robin, um worm sofisticado que usa unidades USB maliciosas que contêm arquivos de atalho do Windows que parecem legítimos, mas na verdade infectam as máquinas das vítimas.

A Microsoft descobriu que ele evoluiu de um worm amplamente distribuído para uma plataforma infectante para distribuição de malware, vinculado a outras famílias de malware e métodos alternativos de infecção além da propagação original da unidade USB.

“Embora esses malwares sofisticados possam permanecer inativos durante os períodos mais tranquilos, as últimas semanas servem como um forte lembrete de que eles não permanecerão quietos por muito tempo. Não podemos nos dar ao luxo de nos tornarmos complacentes, por isso é importante que todos permaneçam vigilantes ao abrir e-mails, clicar em links, visitar sites ou compartilhar informações pessoais”, ressalta Maya Horowitz, vice-presidente de Pesquisa da Check Point Software Technologies.

A CPR também revelou que a “Web Servers Malicious URL Directory Traversal” é a vulnerabilidade mais explorada, impactando 46% das organizações em todo o mundo, seguida de perto pela “Web Server Exposed Git Repository Information Disclosure”, com um impacto de 45%. Em novembro, Educação/Pesquisa manteve-se em primeiro lugar como o setor mais atacado globalmente.

Principais famílias de malware

* As setas referem-se à mudança na classificação em comparação com o mês anterior.

Em novembro, o AgentTesla permaneceu como o malware mais difundido no mês, impactando 6% das organizações em todo o mundo, seguido por Emotet afetando 4% e o Qbot também com impacto de 4%.

↔ AgentTesla – É um RAT avançado que funciona como keylogger e ladrão de informações, capaz de monitorar e coletar a entrada do teclado da vítima, teclado do sistema, capturar screenshots e exfiltrar credenciais para uma variedade de softwares instalados na máquina da vítima (incluindo Google Chrome, Mozilla Firefox e o cliente de e-mail Microsoft Outlook).

↑ Emotet – É um cavalo de Troia avançado, autopropagável e modular. O Emotet, antes usado como um cavalo de Troia bancário, foi recentemente usado como um distribuidor para outros malwares ou campanhas maliciosas.

Ele usa vários métodos para manter técnicas de persistência e evasão para evitar a detecção. Além disso, pode se espalhar por e-mails de spam de phishing contendo anexos ou links maliciosos.

↑ Qbot – Qbot AKA Qakbot é um cavalo de Troia bancário que apareceu pela primeira vez em 2008, projetado para roubar as credenciais bancárias e as teclas digitadas do usuário. Geralmente é distribuído por e-mails de spam e emprega várias técnicas antiVM, antidepuração e antisandbox para dificultar a análise e evitar a detecção.

A lista global completa das dez principais famílias de malware em novembro pode ser encontrada no blog da Check Point Software.

Principais setores atacados no mundo e no Brasil

Quanto aos setores, em novembro, Educação/Pesquisa prosseguiu como o setor mais atacado globalmente, seguido por Governo/Militar e Saúde; os mesmos setores e as mesmas posições na lista desde o mês de agosto.

1.Educação/Pesquisa

2.Governo/Militar

3.Saúde

No Brasil, os três setores no ranking nacional mais visados em novembro foram:

1. Governo/Militar

2. SI/VAR/Distributor (Integradores de Sistemas/VAR/Distribuidores)

3. Transportes

O setor de Educação/Pesquisa permaneceu em sétimo lugar em novembro no ranking nacional.

Principais vulnerabilidades exploradas

Em novembro, a equipe da CPR também revelou que a “Web Servers Malicious URL Directory Traversal” seguiu como a vulnerabilidade mais explorada, impactando 46% das organizações no mundo, seguida pela “Web Server Exposed Git Repository Information Disclosure”, ocupando o segundo lugar com impacto global de 45% das organizações.

A “HTTP Headers Remote Code Execution” manteve-se em terceiro lugar das vulnerabilidades com um impacto global de 42%.

↑ Web Servers Malicious URL Directory Traversal (CVE-2010-4598,CVE-2011-2474,CVE-2014-0130,CVE-2014-0780,CVE-2015-0666,CVE-2015-4068,CVE-2015-7254,CVE-2016-4523,CVE-2016-8530,CVE-2017-11512,CVE-2018-3948,CVE-2018-3949,CVE-2019-18952,CVE-2020-5410,CVE-2020-8260) – Existe uma vulnerabilidade de passagem de diretório em diferentes servidores da web.

A vulnerabilidade ocorre devido a um erro de validação de entrada em um servidor da Web que não limpa adequadamente o URI para padrões de travessia de diretório.

A exploração bem-sucedida permite que invasores remotos não autenticados divulguem ou acessem arquivos arbitrários no servidor vulnerável.

↓ Web Server Exposed Git Repository Information Disclosure – a vulnerabilidade de divulgação de informações foi relatada no Repositório Git. A exploração bem-sucedida desta vulnerabilidade pode permitir a divulgação não intencional de informações da conta.

↔ HTTP Headers Remote Code Execution (CVE-2020-10826,CVE-2020-10827,CVE-2020-10828,CVE-2020-13756) – Os HTTP Headers permitem que o cliente e o servidor passem informações adicionais com uma solicitação HTTP. Um atacante remoto pode usar um HTTP Header vulnerável para executar um código arbitrário na máquina da vítima.

Principais malwares móveis

Em novembro, o Anubis permaneceu em primeiro lugar como o malware móvel mais difundido, seguido por Hydra e AlienBot.

1.Anubis é um cavalo de Troia bancário projetado para smartphones Android. Desde que foi detectado inicialmente, ele ganhou funções adicionais, incluindo a funcionalidade Remote Access Trojan (RAT), keylogger, recursos de gravação de áudio e vários recursos de ransomware. Foi detectado em centenas de aplicativos diferentes disponíveis na Google Store.

2.Hydra é um cavalo de Troia bancário projetado para roubar credenciais financeiras, solicitando às vítimas que ativem permissões perigosas.

3.AlienBot é um cavalo de Troia bancário para Android, vendido clandestinamente como Malware-as-a-Service (MaaS). Ele suporta keylogging, sobreposições dinâmicas para roubo de credenciais, bem como coleta de SMS para desvio de duplo fator de autenticação (2FA). Recursos adicionais de controle remoto são fornecidos usando um módulo TeamViewer.

Os principais malwares de novembro no Brasil

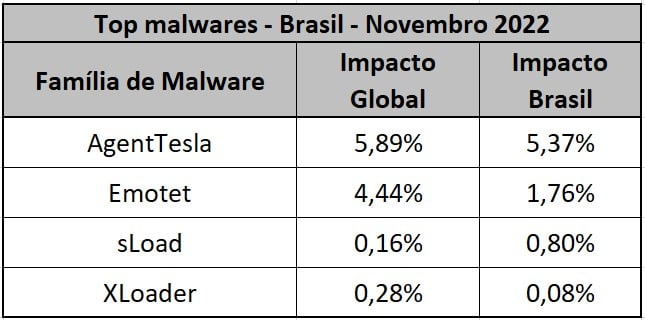

Excepcionalmente, em novembro, o índice de ameaças do Brasil destaca apenas quatro malwares. O principal malware no país também foi o AgentTesla com impacto de 5,37%, igualmente seguido pelo Emotet com impacto de 1,76%; e o sLoad ficou em terceiro com 0,80% de impacto.

O Índice de impacto de ameaças globais da Check Point Software e seu mapa ThreatCloud são alimentados pela inteligência ThreatCloud da Check Point, a maior rede colaborativa que fornece inteligência de ameaças em tempo real derivada de centenas de milhões de sensores em todo o mundo, em redes, endpoints e dispositivos móveis. A inteligência é enriquecida com mecanismos baseados em IA e dados de pesquisa exclusivos da divisão Check Point Research (CPR).

Sobre a Check Point Research

A Check Point Research fornece inteligência líder em ciberameaças para os clientes da Check Point Software e para a maior comunidade de inteligência em ameaças. A equipe de pesquisas coleta e analisa dados globais de ciberataques armazenados no ThreatCloud para manter os hackers afastados, garantindo que todos os produtos da Check Point sejam atualizados com as mais recentes proteções. A equipe de pesquisas consiste em mais de 100 analistas e pesquisadores que colaboram com outros fornecedores de segurança, policiais e vários CERTs.

Sobre a Check Point Software Technologies Ltd.

A Check Point Software Technologies Ltd. é um fornecedor líder em soluções de cibersegurança para empresas privadas e governos em todo o mundo. O portfólio de soluções do Check Point Infinity protege organizações privadas e públicas contra os ataques cibernéticos de 5ª geração com uma taxa de detecção de malware, ransomware e outras ameaças que é líder de mercado.

O Infinity compreende quatro pilares principais, oferecendo segurança total e prevenção contra ameaças de 5ª geração em ambientes corporativos: Check Point Harmony, para usuários remotos; Check Point CloudGuard, para proteger nuvens automaticamente; Check Point Quantum, para proteger perímetros de rede e data centers, todos controlados pelo gerenciamento de segurança unificado mais abrangente e intuitivo do setor; e Check Point Horizon, uma suíte de operações de segurança que prioriza a prevenção. A Check Point Software protege mais de 100.000 organizações de todos os portes.

Como blindar seu backup contra ataque de ransomware?

Check Point Software analisa o Azov, aquele que parece um simples ransomware mas não é

O Crypto ID conecta tecnologia, regulação voltada à segurança da informação com inteligência editorial porque acreditamos no poder da informação bem posicionada para orientar decisões.

Conheça a coluna Cibersegurança.

Inteligência Editorial que Orienta Cenários

Desde 2014, o Crypto ID oferece conteúdo editorial sobre tecnologia de segurança referente à requisitos técnicos e regulatórios. Levamos conhecimento e provocamos reflexões que sustentam decisões em transformação digital e cibersegurança. Temos a força do contexto que impulsiona a comunicação. Fale com a gente contato@cryptoid.com.br