A UnitedHealth confirma que a rede da Change Healthcare foi violada pela gangue de ransomware BlackCat, que usou credenciais roubadas para fazer login no serviço de acesso remoto Citrix da empresa, que não tinha autenticação multifator habilitada.

Isso foi revelado no depoimento escrito do CEO da UnitedHealth, Andrew Witty, publicado antes de uma audiência do subcomitê de Energia e Comércio da Câmara marcada para 1º de maio.

O ataque de ransomware à Change Healthcare ocorreu no final de fevereiro de 2024 , levando a graves interrupções operacionais na plataforma Change Healthcare da Optum.

Isto teve impacto numa vasta gama de serviços críticos utilizados pelos prestadores de cuidados de saúde nos EUA, incluindo processamento de pagamentos, emissão de receitas e reclamações de seguros, e causou danos financeiros estimados em 872 milhões de dólares .

Anteriormente, a gangue de ransomware BlackCat alegou ter recebido um pagamento de resgate de US$ 22 milhões da UnitedHealth, que foi roubado da afiliada que conduziu o ataque em um esquema de saída. Pouco depois, a afiliada alegou ainda ter os dados e fez parceria com a RansomHub para iniciar uma demanda adicional de extorsão por meio do vazamento de dados roubados .

A organização de saúde admitiu recentemente que pagou um resgate para proteger os dados das pessoas após o comprometimento, mas nenhum detalhe sobre o ataque ou quem o executou foi divulgado oficialmente.

Desde então, o RansomHub removeu a entrada Change Healthcare de seu site, indicando que um resgate adicional foi pago.

Segundo Sérgio Muniz Diretor de Gestão de Acesso e Identidades da Thales para América Latina, “E a história se repete no mercado de saúde. Mais um ataque hacker nos deixa abalados pela criticidade da área de saúde para a nossa sociedade.

Estamos trabalhando constantemente sobre este assunto tão relevante, visto que as consequências de um ataque na área de saúde e outras infraestruturas críticas vão muito além de uma potencial violação de dados.

A paralisação das atividades por si só já representa um risco gigantesco para muitas vidas e a implementação das melhores práticas de segurança cibernética se torna essencial e estratégica neste mercado. E a Thales Cloud Security consegue atender os casos de uso tão particulares dessas indústrias, especialmente a de saúde.

Falamos muito sobre isso em painéis com a Trasmontano Saúde tanto no IAM Tech Day 2023 como com o Crypto ID® – Portal sobre Criptografia e Identificação Digital em dezembro de 2022.”

Uma invasão fácil

Em depoimento de Andrew Witty, o CEO confirmou que o ataque ocorreu na manhã de 21 de fevereiro, quando os atores da ameaça começaram a criptografar os sistemas e torná-los inacessíveis aos funcionários da organização.

Pela primeira vez, a empresa também confirmou oficialmente o relatório do BleepingComputer de que a operação de ransomware ALPHV/BlackCat estava por trás do ataque.

Embora o ataque público real tenha ocorrido em 21 de fevereiro, Witty revelou que o invasor teve acesso à rede da empresa por aproximadamente dez dias antes de implantar seus criptografadores. Durante esse período, os atores da ameaça se espalharam pela rede e roubaram dados corporativos e de pacientes que seriam usados em suas tentativas de extorsão.

As investigações, que ainda estão em andamento, revelaram que os invasores obtiveram acesso ao portal Citrix da Change Healthcare pela primeira vez em 12 de fevereiro de 2024, usando credenciais roubadas de funcionários. Não se sabe se essas credenciais foram inicialmente roubadas por meio de um ataque de phishing ou de um malware para roubo de informações.

“Em 12 de fevereiro, os criminosos usaram credenciais comprometidas para acessar remotamente um portal Change Healthcare Citrix, um aplicativo usado para permitir acesso remoto a desktops”, explicou Witty .

“O portal não tinha autenticação multifatorial. Depois que o agente da ameaça obteve acesso, ele se moveu lateralmente dentro dos sistemas de maneiras mais sofisticadas e exfiltrou os dados. O ransomware foi implantado nove dias depois.”

O CEO também compartilhou um momento pessoal, afirmando que a escolha de pagar o resgate foi inteiramente sua e uma das decisões mais difíceis que teve de tomar.

Esforços de remediação

Witty descreveu ainda as suas ações imediatas para proteger os seus sistemas após o ataque, caracterizando-os como “rápidos e enérgicos”, observando que a ameaça foi contida com sucesso ao derrubar tudo, apesar de saber o impacto que isso teria nas pessoas.

Após o ataque, a equipe de TI da organização substituiu milhares de laptops, alternou credenciais e reconstruiu completamente a rede do data center e os serviços principais da Change Healthcare em apenas algumas semanas. Witty afirma que tal tarefa normalmente levaria vários meses.

Embora as amostras de dados que vazaram online contivessem informações de saúde protegidas (PHI) e informações de identificação pessoal (PII), Witty observa que, até agora, não foram encontradas evidências de exfiltração de materiais como prontuários médicos ou históricos médicos completos.

No que diz respeito ao estado dos serviços afectados, as redes de farmácias operam a uma fracção de um por cento abaixo do normal, os pedidos de reembolso médico fluem quase a níveis normais e o processamento de pagamentos corresponde a aproximadamente 86% dos níveis anteriores ao incidente.

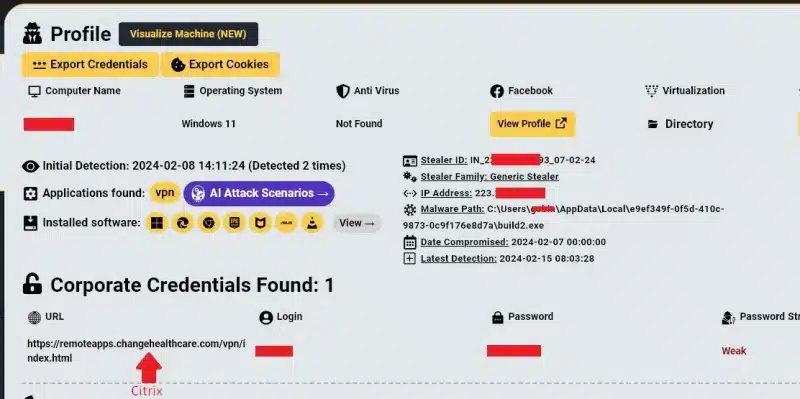

Atualização 30/04/24: Depois de publicar nossa história, o CTO da Hudson Rock, Alon Gal, disse ao BleepingComputer que em 8 de fevereiro a plataforma de inteligência de ameaças da empresa detectou as credenciais Citrix de um funcionário da Change Healthcare roubadas por meio de malware de roubo de informações.

As credenciais roubadas estão associadas ao URL remoteapps[.]changehealthcare[.]com/vpn/index.htm e, embora esse site não esteja mais acessível, o BleepingComputer confirmou que é o URL da página de login do Citrix Gateway da Change Healthcare.

Não se sabe se essas são as credenciais usadas para obter acesso às redes da Change Healthcare e conduzir o ataque de ransomware.

Com informações de bleepingcomputer

Healthcare: um quarto das empresas atacadas por ransomware são obrigadas a interromper as operações

O Ransomware quando envolve instituição de saúde não se restringe a sequestro de dados e ou a sanções da LGPD. É questão de vida ou morte.

IAM: Segurança que vai além do acesso

O Crypto ID, referência editorial em tecnologia e segurança digital, mantém uma coluna especializada em IAM – Identity and Access Management (Gerenciamento de Identidade e Acesso). Acesse a COLUNA IAM, riquíssima em conteúdo e insights.

CRYPTO ID É PARCEIRO DE MÍDIA IAM TECH DAY 2026

A adoção de novas tecnologias tem redefinido o setor de Saúde. Essas inovações têm melhorado diagnósticos, agilizado rotinas administrativas. E como proteger esse setor tão importante para a sociedade global?

Conheça outros artigos sobre o setor da Saúde e como elas estão moldando o futuro da medicina!