A Microsoft anunciou uma ação judicial coordenada nos Estados Unidos e no Reino Unido que resultou na interrupção da infraestrutura da RedVDS, um serviço de crimeware como serviço amplamente utilizado para a prática de fraudes online. A operação integrou um esforço conjunto com autoridades policiais e levou à apreensão de servidores e à derrubada de domínios associados ao serviço, incluindo redvds.com, redvds.pro e vdspanel.space.

Segundo a Microsoft, a RedVDS operava como um serviço de assinatura de baixo custo que oferecia a criminosos acesso a computadores virtuais descartáveis, tornando fraudes digitais mais baratas, escaláveis e difíceis de rastrear. Desde março de 2025, as atividades viabilizadas pela plataforma teriam causado cerca de 40 milhões de dólares em perdas por fraude apenas nos Estados Unidos.

Crimeware como serviço e a profissionalização do cibercrime

A empresa destacou que o modelo de crimeware como serviço se consolidou como um dos principais vetores da profissionalização do cibercrime. Esse formato reduziu drasticamente a barreira técnica para a realização de ataques sofisticados, permitindo que agentes com pouca experiência conduzissem campanhas de phishing, roubo de credenciais, ransomware e golpes financeiros em larga escala.

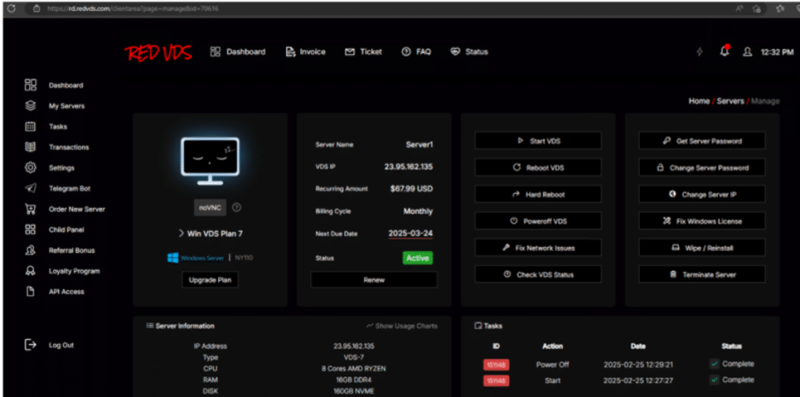

No caso da RedVDS, o serviço era anunciado como uma plataforma de assinatura online que fornecia servidores Windows baratos, descartáveis e executando softwares sem licença. Esses ambientes eram utilizados para envio massivo de e-mails de phishing, hospedagem de infraestrutura fraudulenta, esquemas de comprometimento de e-mail corporativo (BEC), sequestro de contas e fraudes financeiras baseadas em personificação.

Infraestrutura global e anonimato como serviço

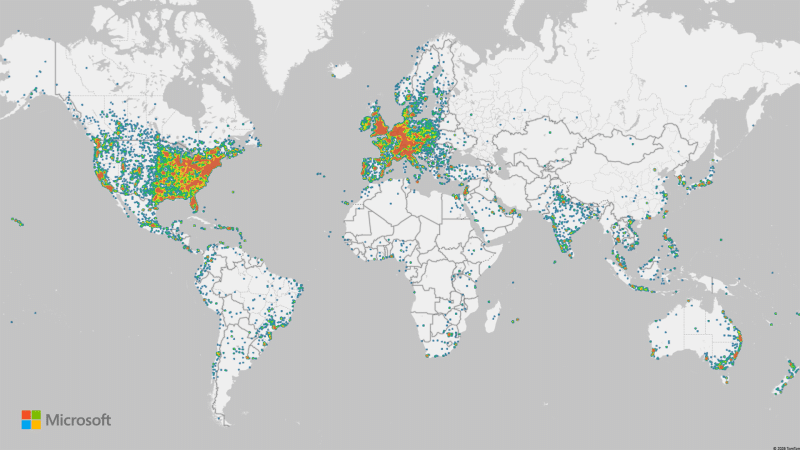

A RedVDS funcionava como um marketplace criminoso de servidores RDP baseados em Windows, oferecendo controle administrativo completo, ausência de limites de uso e uma interface avançada para gerenciamento. Os servidores estavam distribuídos em diversos países, incluindo Canadá, Estados Unidos, França, Holanda, Alemanha, Singapura e Reino Unido.

A plataforma também disponibilizava um painel para revendedores, permitindo a criação de subusuários com permissões específicas, o que ampliava a escala da operação sem a necessidade de compartilhar credenciais principais. Um dos diferenciais do serviço era a ausência de registros de atividade, fator que aumentava significativamente o nível de anonimato e tornava a infraestrutura especialmente atrativa para fins ilícitos.

Além disso, os usuários podiam gerenciar seus servidores por meio de um bot no Telegram, sem necessidade de acessar diretamente o site, reforçando o caráter clandestino da operação. Registros históricos indicam que a RedVDS se apresentava publicamente como uma solução de produtividade para trabalho remoto, apesar de sua infraestrutura ser amplamente explorada para atividades criminosas.

Integração com IA generativa e fraudes mais sofisticadas

A Microsoft observou que a infraestrutura da RedVDS era frequentemente combinada com ferramentas de inteligência artificial generativa. Essas tecnologias eram utilizadas para identificar alvos de alto valor, criar campanhas de e-mail altamente convincentes e gerar mensagens multimídia capazes de imitar comunicações legítimas.

Também foram identificados casos em que atacantes utilizaram tecnologias de troca de rostos, manipulação de vídeo e clonagem de voz para se passar por executivos, fornecedores ou parceiros comerciais, elevando o nível de sofisticação dos golpes e ampliando as taxas de sucesso das fraudes.

Desde setembro de 2025, ataques associados ao uso da RedVDS teriam resultado no acesso fraudulento ou comprometimento de mais de 191 mil organizações em todo o mundo, demonstrando o alcance global da infraestrutura.

Cadeia de ataque e grupos monitorados

A Microsoft atribui o desenvolvimento e a manutenção da RedVDS a um agente rastreado internamente sob o pseudônimo Storm-2470. As investigações identificaram uma rede global de cibercriminosos que utilizavam a infraestrutura para atacar setores como jurídico, construção civil, manufatura, mercado imobiliário, saúde e educação, especialmente em países com sistemas financeiros robustos.

Entre os grupos monitorados estão agentes identificados como Storm-2227, Storm-1575 e Storm-1747, além de operadores de phishing que anteriormente utilizaram o kit RaccoonO365, desativado em setembro de 2025.

A infraestrutura hospedava uma combinação de ferramentas maliciosas e de uso duplo, incluindo softwares para envio massivo de spam e phishing, coleta e validação de endereços de e-mail, navegadores focados em privacidade, serviços de VPN, ferramentas de acesso remoto e automação de envio de mensagens.

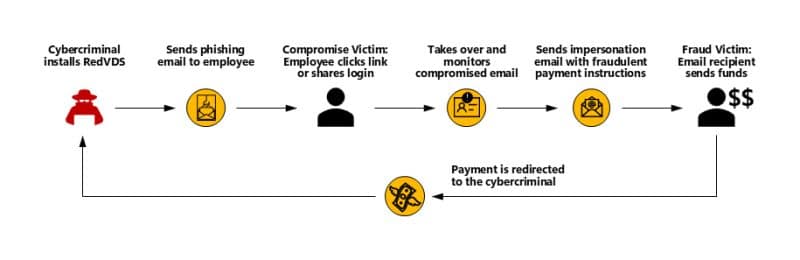

Uma das formas mais comuns pelas quais os ataques habilitados pelo RedVDS resultam em perdas financeiras é por meio de fraudes de desvio de pagamento, também conhecidas como comprometimento de e-mail comercial ou “BEC”. Nesses esquemas, os invasores obtêm acesso não autorizado a contas de e-mail, monitoram silenciosamente as conversas em andamento e aguardam o momento certo, como um pagamento ou transferência bancária iminente. Nesse momento, eles se fazem passar por uma entidade confiável e redirecionam os fundos, muitas vezes movimentando o dinheiro em segundos. Tanto a H2-Pharma quanto a Associação de Condomínio Gatehouse Dock foram alvos de esquemas sofisticados de BEC que exploraram a confiança e o momento oportuno.

Em alguns casos, agentes maliciosos utilizaram plataformas legítimas, como o Microsoft Power Automate, combinadas com planilhas do Excel, para tentar automatizar o envio de e-mails fraudulentos. Também foram identificados usos indevidos de ferramentas de IA, incluindo modelos da OpenAI, para criação de iscas de phishing e coleta de informações sobre fluxos internos de organizações-alvo.

Clonagem de servidores e exploração de licenças

As investigações revelaram que a infraestrutura da RedVDS se baseava na clonagem massiva de uma única imagem do Windows Server 2022, criada a partir de uma licença de avaliação. Todas as instâncias identificadas compartilhavam o mesmo identificador de computador, evidenciando que uma única máquina virtual mestre era replicada repetidamente sem alteração da identidade do sistema.

Os servidores eram provisionados sob demanda utilizando a tecnologia de virtualização QEMU combinada com drivers VirtIO. O processo automatizado permitia a criação de novos servidores RDP em poucos minutos, mediante pagamento em criptomoeda, o que possibilitava rápida expansão das operações criminosas.

Essa estratégia reduzia significativamente os custos operacionais da RedVDS, tornando o serviço mais acessível e atraente para agentes de ameaça, ao mesmo tempo em que dificultava a detecção e o rastreamento das atividades.

O impacto para a segurança digital

Apesar de seus Termos de Serviço proibirem explicitamente atividades como phishing, distribuição de malware e ataques de negação de serviço, a Microsoft considera que essas cláusulas representavam apenas uma tentativa superficial de limitar responsabilidades legais, sem impedir o uso sistemático da infraestrutura para crimes digitais.

Para a Microsoft, a desativação da RedVDS representa um passo importante no combate a ecossistemas completos de cibercrime, indo além da remoção de ferramentas isoladas e atingindo diretamente a infraestrutura que sustenta operações fraudulentas em escala industrial.

O caso reforça a necessidade de ações coordenadas entre setor privado, autoridades judiciais e forças de segurança para enfrentar modelos de negócio ilícitos que transformaram o cibercrime em uma economia global altamente organizada, resiliente e impulsionada por tecnologia avançada.

O Crypto ID conecta tecnologia, regulação voltada à segurança da informação com inteligência editorial porque acreditamos no poder da informação bem posicionada para orientar decisões.

Conheça a coluna Cibersegurança.

O Crypto ID trabalha diretamente com empresas nacionais e internacionais conectando a estratégia de comunicação das marcas a um público que decide soluções voltadas a identificação, cibersegurança e transformação digital.

Fale com a gente: +55 11 9 9286 7046 ou contato@cryptoid.com.br