O problema, rastreado como CVE-2023-32243, foi resolvido pelos mantenedores de plug-in na versão 5.7.2 que foi enviada em 11 de maio de 2023. Essential Addons for Elementor tem mais de um milhão de instalações ativas.

“Este plugin sofre de uma vulnerabilidade de escalonamento de privilégios não autenticados e permite que qualquer usuário não autenticado escale seu privilégio para o de qualquer usuário no site WordPress”, disse o pesquisador do Patchstack, Rafie Muhammad.

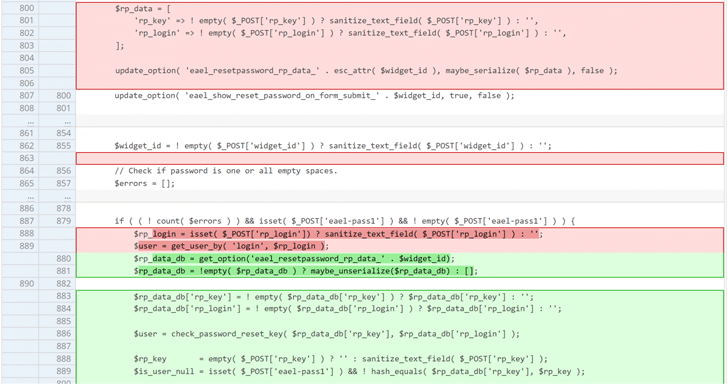

A exploração bem-sucedida da falha pode permitir que um agente de ameaça redefina a senha de qualquer usuário arbitrário, desde que a parte mal-intencionada esteja ciente de seu nome de usuário. Acredita-se que a falha tenha existido desde a versão 5.4.0.

Isso pode ter sérias ramificações, pois a falha pode ser usada para redefinir a senha associada a uma conta de administrador e assumir o controle total do site.

“Essa vulnerabilidade ocorre porque essa função de redefinição de senha não valida uma chave de redefinição de senha e, em vez disso, altera diretamente a senha do usuário determinado”, apontou Muhammad.

A divulgação ocorre mais de um ano depois que o Patchstack revelou outra falha grave no mesmo plugin que poderia ter sido abusada para executar código arbitrário em sites comprometidos.

As descobertas também seguem a descoberta de uma nova onda de ataques direcionados a sites WordPress desde o final de março de 2023 que visa injetar o infame malware SocGholish (também conhecido como FakeUpdates).

SocGholish é uma estrutura de malware JavaScript persistente que funciona como um provedor de acesso inicial para facilitar a entrega de malware adicional para hosts infectados. O malware foi distribuído por meio de downloads drive-by disfarçados como uma atualização do navegador da web.

A última campanha detectada pela Sucuri foi encontrada para alavancar técnicas de compressão usando uma biblioteca de software chamada zlib para ocultar o malware, reduzir sua pegada e evitar a detecção.

“Os agentes mal-intencionados estão continuamente evoluindo suas táticas, técnicas e procedimentos para evitar a detecção e prolongar a vida útil de suas campanhas de malware”, disse o pesquisador da Sucuri Denis Sinegubko.

“O malware SocGholish é um excelente exemplo disso, já que os invasores alteraram sua abordagem no passado para injetar scripts maliciosos em sites WordPress comprometidos.”

Não é só o SocGholish. A Malwarebytes, em um relatório técnico esta semana, detalhou uma campanha de malvertising que serve aos visitantes de sites adultos com anúncios popunder que simulam uma atualização falsa do Windows para soltar o carregador “in2al5d p3in4er” (também conhecido como impressora inválida).

“O esquema é muito bem projetado, pois depende do navegador da web para exibir uma animação em tela cheia que se assemelha muito ao que você esperaria da Microsoft”, disse Jérôme Segura, diretor de inteligência de ameaças da Malwarebytes.

O carregador, que foi documentado pela Morphisec no mês passado, foi projetado para verificar a placa gráfica do sistema para determinar se ela está sendo executada em uma máquina virtual ou em um ambiente de sandbox e, finalmente, iniciar o malware de roubo de informações do Aurora.

A campanha, de acordo com o Malwarebytes, fez 585 vítimas nos últimos dois meses, com o agente de ameaças também ligado a outros golpes de suporte técnico e a um painel de comando e controle do bot Amadey.

Fonte: The Hacker News