Sequestro de Dados | Ransomware

Por Longinus Timochenco*

Prezados leitores do Crypto ID tenho como objetivo transcorrer um pouco da minha experiência em Segurança da Informação, Forense e Compliance com foco especifico no assunto bastante sensível e emergente que está afetando de forma global empresas e pessoas físicas.

Por muitas décadas atribuímos as responsabilidades de Segurança da Informação a área de Tecnologia com foco em Segurança de TI ou melhor Segurança técnica de perímetro subestimando e acreditando em na sua força técnica e nós terceirizando até responsabilidades que são nossas como profissionais da área, empresários, usuário e até pessoa física. E agora amargamente estamos experimentando o terror desta simples/básico técnica de “Sequestro de Dados- Ransomware”

O que é Ransomware

O ransomware é um tipo de malware que sequestra o computador ou dados da vítima e cobra um valor em dinheiro pelo resgate, geralmente usando a moeda virtual bitcoin, que torna quase impossível rastrear o criminoso que pode vir a receber o valor. Este tipo de “vírus sequestrador” age codificando os dados do sistema operacional ou dados de forma com que os usuários não tenham mais acesso e conseguir seus dados de volta.

Quais os tipos de Ransomware: Temos até o momento 07 tipos principais Ransomware, sendo:

CryptoWall

Ransomware Reveton – 2002

Em 2012, foi descoberto o Ransomware conhecido como Reveton, que começou a se espalhar rapidamente.

Quando o sistema é infectado, é exibido um aviso supostamente vindo de uma agência de segurança, alegando que o computador tem sido usado para atividades ilegais, como o download de software pirata.

CryptoLocker – reapareceu 2013

Uma nova versão do vírus que criptografa arquivos reapareceu em setembro de 2013, como um trojan chamado CryptoLocker, e que agora gerava uma chave de criptografia de 2048 bits RSA.

CryptoLocker.F e TorrentLocker

Em setembro de 2014, surgiu uma nova onda de trojans ransomware, sendo o primeiro alvo na Austrália, nomeados CryptoWall e CryptoLocker (como um CryptoLocker 2.0, sem relação com o CryptoLocker original).

Os trojans se espalhavam através de e-mails fraudulentos com mensagens sobre falhas de encomenda.

Cryptowall – Help Decrypt

Outro perigoso Ransomware, o Cryptowall, apareceu pela primeira vez em 2014. Ele foi distribuído como parte de uma maliciosa campanha de rede de publicidade no final de setembro de 2014, tendo como alvos vários sites. Os anúncios eram redirecionados para sites fraudulentos que usavam plug-ins para o navegador baixar os dados.

O vírus que criptografa arquivos utiliza o Java Script como parte de um anexo de e-mail, que baixa executáveis disfarçados como imagens JPG.

KeRanger

KeRanger é o primeiro Ransomware desenvolvido para o sistema operacional da Apple, OS X. Ele apareceu em março de 2016.

O KeRanger criptografa os arquivos do usuário e pede um pagamento em Bitcoin para descriptografar os arquivos.

Para ser instalado no sistema, há um executável com a extensão .DMG que está disfarçado como um arquivo Rich Text. O vírus dorme por três dias, em seguida, começa a criptografar os arquivos.

Manamecrypt – CryptoHost

Esse vírus que criptografa arquivos informa que seus dados estão criptografados e exige um pagamento de, 33 bitcoins ou cerca de US140,00 dólares para obter seus arquivos de volta. Mas na realidade os seus dados não são criptografados, e sim copiados em um lugar protegido por senha utilizando arquivos .rar.

Quando o CryptoHost infecta o computador da vítima, ele move certos arquivos de dados em um lugar protegido localizado na pasta C: Users [nome do usuário] AppData Roaming. Este arquivo terá um nome de 41 caracteres e sem extensão.

Shade

Shade é um cavalo de Troia do tipo ransomware, que surgiu no final de 2014.

Este malware é espalhado através de sites maliciosos e anexos de e-mail infectados. Depois de entrar no sistema do usuário, o Shade criptografa arquivos armazenados e cria um arquivo .txt contendo a mensagem sobre o resgate e instruções dos criminosos cibernéticos sobre o que o usuário deve fazer para ter seus arquivos pessoais de volta. O Shade utiliza algoritmo de descriptografia forte para cada arquivo criptografado, com duas chaves AES de 256 bits geradas: uma é utilizada para criptografar o conteúdo do arquivo, enquanto a outra é utilizada para criptografar o nome do arquivo.

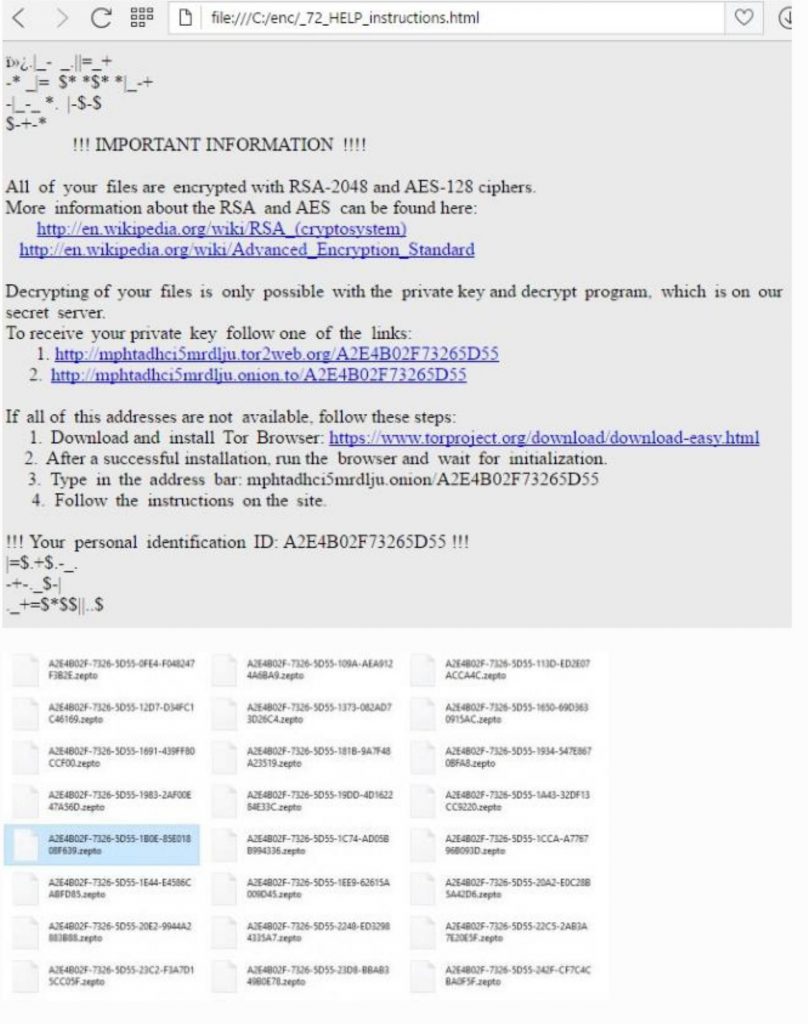

Zepto é ransomware, origem do Locky

Zepto Ransomware é novo vírus de criptografia de arquivo da família Locky. Ele usa algoritmo de criptografia RSA-2048 e acrescenta .zepto extensões para arquivos criptografados e modifica os nomes de arquivos com conjunto de números e letras. Primeira parte deste conjunto é realmente a sua ID pessoal que é necessário para pagar o resgate e obter decryptor. Montante de resgate é 0.5 BitCoins (~ $365). Zepto cria _HELP_instructions.html Arquivo com instruções para fazer o pagamento.

Instruções contêm links para tor2web.org e onion.to sites, que são gateways de serviços ocultos de TOR. Estes serviços, juntamente com o navegador TOR, são utilizados para proteger os autores deste vírus de rastreamento. No momento da escrita deste artigo, Não havia nenhuma maneira para descriptografar os arquivos .zepto, com exceção de backups on-line ou locais. Contudo, Podemos acompanhar a situação e atualizará informações tão logo apareça decryptor. Utilize este guia para remover vírus da Zepto e restaurar arquivos com .zepto extensão de graça.

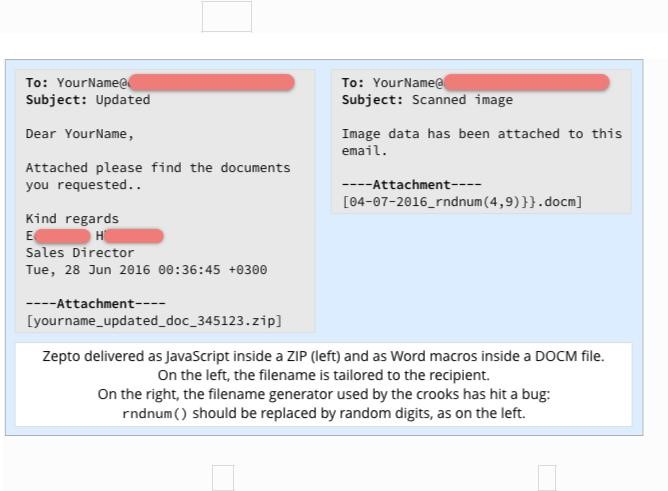

Como Zepto Ransomware infectado seu PC

Zepto como Locky usa anexos de email, com 2 tipos de arquivos (.zip e .docm). Primeiro usa arquivos de javascript arquivados. Segunda usa macros dentro do documento, que então vai baixar o executável principal. Icones de arquivos JavaScript pode ser parecido com texto e arquivos de usuários desavisados podem clicar sobre eles. Virus atribui certa identificação com as vítimas, que é usado para nomear os arquivos e enviar a chave de decifração. A fim de prevenir a infecção com este tipo de ameaças no futuro, recomendamos que você use SpyHunter e HitmanPro com Cryptoguard.

Como Zepto chega

Na semana passada, vimos variantes do Zepto distribuídos de duas formas principais, sendo que ambos são comumente usados por criminosos ransomware:

Em e-mails com um anexo ZIP arquivo.

Em e-mails com um anexo DOCM arquivo.

No primeiro caso, a abertura do ZIP arquivo irá descompactar um arquivo com um .JS extensão (JavaScript).

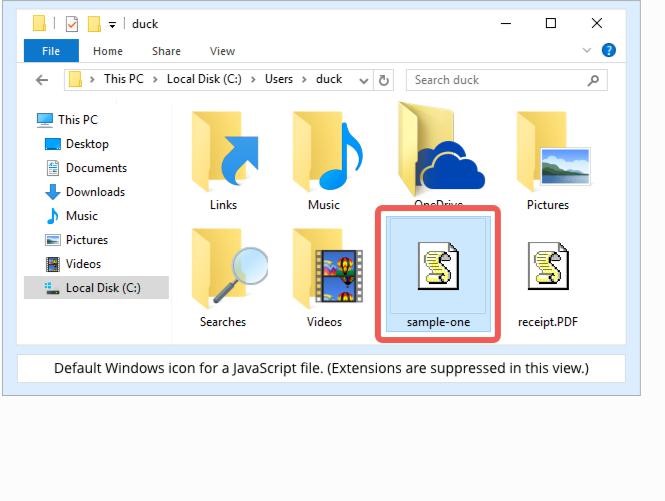

Se Java Script parece ser um formato estranho para um anexo que afirma ser um documento, lembre-se que o Windows suprime o .JS parte do nome por padrão, e mostra o arquivo com um ícone que dá a impressão de um arquivo de texto:

Abrindo o arquivo Java Script, no entanto, é executado o programa de script dentro, que por sua vez faz o download do ransomware como um EXE arquivo (programa de Windows), e executa-lo.

No segundo caso, o anexo é DOCM , de modo que um duplo clique sobre o arquivo é aberto por padrão no Microsoft Word.

Mas DOCM é a abreviação de “documento com macros”, um tipo especial de documento que contém scripts incorporados escritos em VBA (Visual Basic for Applications).

VBA é uma linguagem de programação que tem muitas semelhanças com Java Script, e que pode ser usado para muitas das mesmas finalidades, incluindo espalhar malware.

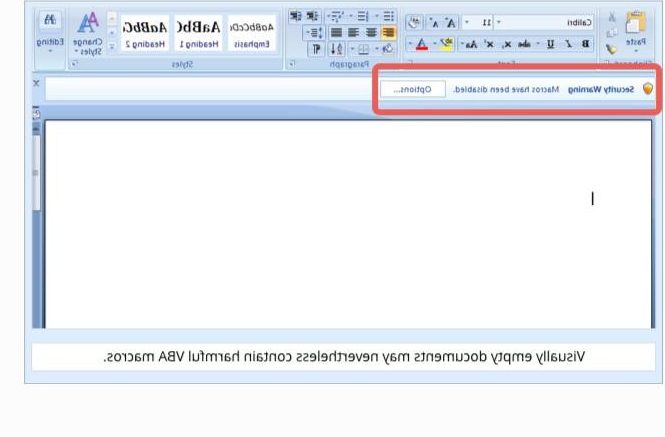

Macros dentro de um arquivo do Word não são executados por padrão (uma precaução de segurança introduzido há muitos anos pela Microsoft), mas produzem um prompt como esse aqui, tão bom quanto convidando-o a usar o [Options] para ajustar a sua segurança configurações.

Nos últimos ataques Zepto que temos visto, os documentos armadilhado estavam em branco, abrindo um pouco incomum para uma página vazia:

A maioria dos documentos que carregam ransomware macro baseada em incluir algum tipo de explicação ou desculpa para incentivá-lo a clicar em [Options] e altere as configurações de segurança – muitas vezes, ironicamente, sob o pretexto de melhorar a segurança de alguma forma.

Aqui, os bandidos têm mantido quieto, esperando que você clique em [Options] da sua própria vontade.

Não temos certeza se isso foi por acidente (porque se esqueceram de incluir instruções explicativas), ou por projeto (para evitar o tipo de mensagem que se tornou amplamente associado com ransomware).

Permitindo macros tem o mesmo efeito colateral como abrir o arquivo Java Script acima: o script VBA faz o download do ransomware como um EXE arquivo (programa de Windows), e executa-lo.

Soluções robusta de Segurança para detectar, analisar e bloquear estes vetores de ataque sob uma variedade de nomes, incluindo: Mal / DrodZp-A (arquivos zip anexado), Troj / JSDldr-Lu (baixaram JavaScript dentro das ZIPs), Troj / DocDl-Dun (anexados arquivos de macro do Word ), Mal / Ransom-EM e Troj / Ransom-DJF (os arquivos EXE ransomware).

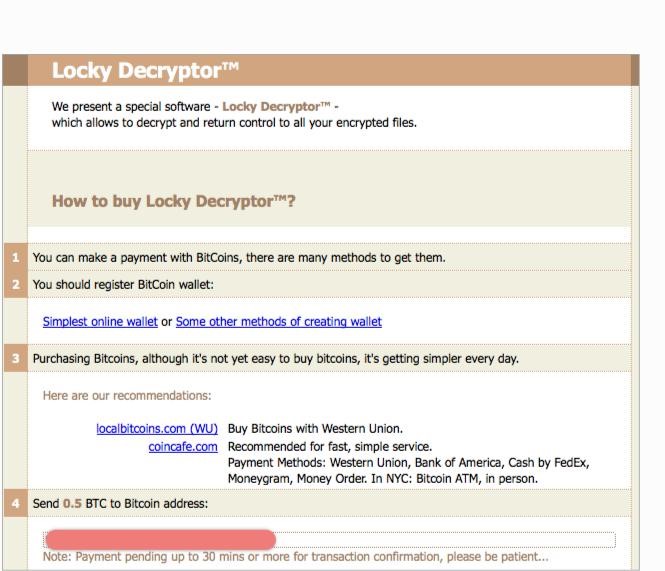

Agora é hora de pagar

Muito parecido com Locky, Zepto começa por “telefonar para casa” para um servidor web gerido pelos criminosos, a partir do qual ele baixa uma chave de criptografia para embaralhar seus dados.

Os bandidos manter a chave de decodificação correspondente a si mesmos, que é o que eles mais tarde, oferecer a venda de volta para você. (Veja acima, onde o preço pedido é metade de um bitcoin -. BTC 0,5, atualmente cerca de US $ 300)

Seus arquivos de dados acabam ambos mexidos e renomeado: arquivos criptografados vai acabar com nomes que se parecem com isto:

A primeira metade de cada nome é o mesmo para cada arquivo, e é um identificador único que diz que os bandidos que você é se você se decidir a pagar para obter seus dados de volta.

Após os arquivos são mexidos, Zepto apresenta um “como pagar” mensagem, fazer muito certo de que você sabe que você pode recuperar seus dados para uma taxa.

A mensagem aparece como seu papel de parede, em uma imagem que está aberto no Windows Photo Viewer, e como uma página HTML que é salvo em cada diretório onde os arquivos foram mexidos.

O ID de identificação pessoal na mensagem “como pagar” é o mesmo que no primeiro semestre de cada nome de arquivo codificado.

Como se proteger?

Tal como em outras formas de softwares maliciosos, os anti-vírus podem não detectar uma instalação do Ransomware, especialmente os mais recentes. Se um ataque é detectado em seu estágio inicial, vai levar um tempo para a criptografia ocorrer, e com a remoção imediata do Ransomware os danos serão menores.

Você deve ter uma preocupação especial ao lidar com os Ransomwares, utilizando um bom antivírus com outras políticas de segurança que te ajudarão na prevenção.

Mantenha uma cópia de segurança dos dados armazenados em locais protegidos, pois os malwares podem criptografar um Backup que esteja armazenado em um HD USB ou servidor de backup. Você pode tentar realizar uma restauração da cópia de sombra de arquivos ou fazer uma recuperação de arquivos utilizado um sistema tipo o Data Recovery. Geralmente, o Ransomware exclui o arquivo original e cria um novo criptografado. A ideia aqui e recuperar os arquivos que foram excluídos pelo Ransomware.

Enquanto algumas ameaças e ataques de Ransomware não podem ser totalmente eliminadas, o uso da estratégia de segurança em camadas é a melhor possível. Mantenha um backup dos seus arquivos isolado da sua rede principal.

No momento são essas informações que tenho para auxiliar na tentativa de proteção, remoção e recuperação de arquivos criptografados. Se você tiver alguma outra solução que funcione, compartilhe conosco, pois realmente essas ameaças podem complicar a vida de muita gente!

Lembretes

1. Backup! Backup! Backup! Off line e com teste de Restore periódico

2. Use robust antivirus software and oficial not free

3. Keep all the software on your computer up to date

4. Trust no one. Literally.

5. Enable the ‘Show file extensions’ option in the Windows settings on your computer.

6. If you discover a rogue or unknown process on your machine, disconnect it immediately from the internet or other network connections (such as home Wi-Fi) — this will prevent the infection from spreading.

Seus cuidados e recomendações

Uma vez que o computador esteja bloqueado, é muito difícil a remoção do ransomware, pelo fato que o usuário não consegue sequer acessar seu o sistema. Por isso, toda ação preventiva é necessária e válida. O melhor caminho é obter um antivírus end user com várias funções de proteções contra malware, software oficial e não se engane com soluções free, manter sempre atualizado e programá-lo para fazer buscas regulares no sistema atrás desses vírus, para que ele seja detectado antes que ativado.

É fundamental ter sempre backup offiline (fora da rede e guardado em lugar seguro) com testes periódicos de restore(recuperação) atualizado de suas informações e arquivos, caso precise formatar totalmente o computador infectado, para não perder nenhum arquivo importante. No mais, vale as mesmas dicas para todo tipo de vírus, não clique em links de SPAM e fishing através de e-mail, desconfie sempre dos vídeos, anexos ou links suspeitos supostamente enviados por um amigo no Facebook. Se não for de o perfil da pessoa enviar este tipo de conteúdo, verifique com ele no chat antes de clicar. Não baixe torrents suspeitos e só instale programas de sites confiáveis.

Fortaleçam sempre o tripé da Segurança, como: Pessoas, Processos e Tecnologia, falo com muita propriedade por realizar muitas consultorias e auditorias no mercado global e vejo muitas empresas investindo pouco em Segurança da Informação, Compliance e quando tem algum tipo de problema ou querem atender alguma regulamentação investem em Tecnologia e ou terceirando seu ambiente junto responsabilidades para um terceiro e muitas vezes na nuvem, muito cuidado, será que seu parceiro terceiro tem toda infraestrutura de perímetro de segurança? Quanto o seu contrato lhe protege? E a sua devida gestão será que a sua equipe está devidamente treinada para fazer gestão de contrato com reportes frequentes e com resposta a Incidentes eficientes?

Por isso mais uma vez, não “Terceirize a sua responsabilidade” será cobrado arduamente por eventual problema caso ocorra e pode ter certeza que lhe custará caro podendo comprometer o seu ambiente. Quero agradecer a sua atenção e compreensão meu objetivo não é assusta-los e sim agregar valor e alerta-los dos altos riscos que corremos atualmente no mercado, cuidem das pessoas e garantam que elas estejam devidamente treinadas periodicamente, seus processos sendo seguidos, a tecnologia integrada, gerenciada pró-ativamente e cuidem da “ Engenharia Social”.

Ransomware existe porque pecamos no básico, lembre-se disso.

Baixar ferramenta de remoção de Zepto Ransomware

Para remover Zepto Ransomware completamente recomendamos que você use SpyHunter de EnigmaSoftware Group LLC. Ele detecta e remove todos os arquivos, pastas e chaves de registro de Zepto Ransomware.

Removedor alternativa

Como uma boa alternativa livre para remover Zepto Ransomware uso Malwarebytes Anti-Malware. Ele irá detectar arquivos principais e processos de Zepto ransomware e eliminá-los para permitir que você comece a descriptografia de seus arquivos.

Como remover Zepto Ransomware manualmente

Não é recomendado para remover Zepto Ransomware manualmente, para a solução mais segura use ferramentas de remoção.

Arquivos de Zepto ransomware:

_HELP_instructions.html

Chaves de registro de Zepto ransomware:

no information

Como descriptografar e restaurar arquivos .zepto

Use decryptors automatizados

Zepto Ransomware permite usuário para descriptografar 1 arquivo de graça. Isso pode ser usado para tentar e descriptografar todos os arquivos por meio da determinação da chave de criptografia usando este arquivo descriptografado e comparando-o com um criptografado utilizando ferramentas especiais. Ransomware decryptor da Kaspersky pode ser útil neste caso. É grátis e fácil de usar. Baixar Kaspersky Ransomware

Não há nenhum propósito para pagar o resgate, porque não há nenhuma garantia que você receberá a chave, mas você vai colocar suas credenciais de banco em risco.

Se você está infectado com Zepto ransomware e removido do seu computador você pode tentar decifrar seus arquivos. Indivíduos e os fornecedores de antivírus criam decryptors grátis para algumas cripto-cacifos. Para tentar descriptografá-los manualmente, você pode fazer o seguinte:

Usando opção de versões anteriores do Windows:

1. Botão direito do mouse sobre o arquivo infectado e escolha Propriedades.

2. Selecionar Versões anteriores aba.

3. Escolha a versão específica do arquivo e clique em Cópia.

4. Para restaurar o arquivo selecionado e substituir o existente, clique sobre o Restauração botão.

5. Caso não haja nenhum item na lista escolher método alternativo.

Usando Shadow Explorer:

1. Baixar Shadow Explorer programa.

2. Executá-lo e você vai ver lista tela de todas as unidades e as datas em que cópia de sombra foi criada.

3. Selecione a unidade ea data que deseja restaurar a partir de.

4. Botão direito do mouse em um nome de pasta e selecione Export.

5. Caso haja outras datas na lista escolher método alternativo.

Se você estiver usando Dropbox:

1. Acesse o site DropBox e vá até a pasta que contém arquivos criptografados.

2. Botão direito do mouse sobre o arquivo criptografado e selecione Versões anteriores.

3. Selecione a versão do arquivo que deseja restaurar e clique sobre o Restauração botão.

Fornecedor de anti-malware famosa Malwarebytes juntamente com EasySync Solutions criaram ferramenta que irá ajudá-lo com proteção anti-ransomware ativo como escudo adicional à sua proteção atual.

Fornecedor holandês do lendário scanner baseado em nuvem HitmanPro – Surfright lançado solução antivírus ativo HitmanPro.Alert com recurso de CryptoGuard que protege eficazmente das versões mais recentes do cryptoviruses.

Aqui estão alguns links achamos que você vai achar útil:

Para se defender contra ransomware em geral, consulte nosso artigo Como manter-se protegido contra ransomware .

Para se proteger contra anexos Java Script, diga Explorer para abrir arquivos .js com o bloco de notas .

Para se proteger contra nomes enganosos, diga Explorer para mostrar arquivo.

Para se proteger contra VBA malware, diz o Office para não permitir que macros em documentos da internet.

https://www.nomoreransom.org/

Conclusão

Realizamos uma visão macro dos perigos mais gritantes de Segurança da Informação atualmente em nossos ambientes tecnológicos, mas importante que todos tenham a real consciência que somente “tecnologia” e ferramentas irão resolver seus problemas, por favor, não terceirize a sua responsabilidade, a informação e são de suas responsabilidades e deve cuidar muito bem, nós da área de Segurança da Informação e hackers sabemos que o elo mais fraco são pessoas, temos a certeza que algum momento o usuário irá descuidar na sua vigilância e isso quando eles as conhecem, muitos dos usuários não tem o mínimo de informação para os cuidados básicos. Estou a cada dia defendendo e investindo na “Educação Digital”, devemos defender para liberação a utilização de recursos tecnológicos e internet somente quando o cidadão estiver devidamente treinado e habilidade, quase igual quando nos preparamos para dirigir um automóvel, temos que ser devidamente treinados, educados e cientes dos riscos para navegar no mundo virtual.

Ciclo de vida básico para uma boa proteção do seu ambiente

1. Pessoas: Conscientizar, treinar, responsabilizá-las, monitorar, auditar e Corrigir

2. Processos: Conhecer o negócio, mapear as necessidades, Planejar, Documentar, Divlgar, Treinar, Monitorar, Gerir/Medir eficiência, Auditar e Corrigir, quando necessário Penalizar.

3. Tecnologia: Direcionamento do Negócio e Processos, capacitar equipes, Planejar, Implementar, Monitorar, Gestão, Manutenção periódica e Resposta Incidente.

Recomendações algumas ferramentas para combate ao Ransomware

Trend Micro McAfee

Symantec Kaspersky Sophos

Equinix – Combate contra ataques DDOS SpyHunter de EnigmaSoftware Group LLC

Surfright

Previsões de segurança da informação para 2017

Extortionware será a mais nova arma lucrativa dos hackers

O Extortionware é uma espécie de ransomware mais direcionado e lucrativo para os hackers. Nesse tipo de ameaça, um cibercriminoso ameaça um usuário ou uma organização com algum tipo de dano, expondo informações pessoais ou sensíveis. Um hacker pode, por exemplo, comprometer uma base de dados e dizer à empresa que vai expor todas as informações se suas demandas não forem atendidas.

Em 2017, esse tipo de ameaça deve crescer e causar grandes danos financeiros devido aos altos valores pedidos quando dados altamente sensíveis são ameaçados. É provável também que os ataques de Extortionware não sejam amplamente reportados por motivos de discrição.

Ransomware vai continuar a ser uma grande ameaça

O ransomware vai crescer em números absolutos e frequência nas organizações, e as melhores práticas de TI para se proteger dessa ameaça não vão mais se resumir a backups. As empresas terão de investir em capacidades de detecção e alertas para identificar o ransomware em seus estágios iniciais. Isso será possível por meio de tecnologias como o User Behaviour Analytics (UBA), que está se tornando cada vez mais inteligente e preditivo

* Longinus Timochenco

Chief Information Security Officer – SPC Brasil – Executivo e Especialista em Segurança da Informação Corporativa, Cyber Security, Professor, Palestrante, a mais de 21 anos de experiência em Tecnologia. Forte atuação em Governança Corporativa, Risco & Fraude, Compliance e Gestão de TI. Membro do Comitê Brasil de Segurança da Informação ISO IEC JTC1 SC 27 na ABNT Brasil, atuante no mercado em Consultorias (Accenture, KPMG, TIVIT, BT-British Telecom etc…) para grandes corporações globais no Gerenciamento de projetos estratégicos, Auditorias, combate a Crimes Cibernéticos.

Cases de sucesso com empresas nacionais e internacionais como Oracle, Checkpoint, Rapid7, Pentest Magazine, Projetos IT Green, Outsourcing de TI. Premiado – Security Leaders Brasil 2014 e 2016.

Chief Information Security Officer – CISO

Colunista do Crypto ID

Contatos:

Tel.: +55-11-9-9131.1979

Skype – Ltimochenco

e-mail – Ltimochenco@gmail.com