Big Blue | Segurança da Informação & Criptografia

Por David B. Svaiter *

Um dos problemas mais graves enfrentados por usuários em todo o mundo é referente à falsificação de Certificados Digitais – sistemas de identidade que garantem, em conexões SSL/TLS ou assinaturas digitais, que estamos de fato acessando determinados websites ou ainda, que estamos frente a uma assinatura legítima.

Vários são os casos…. Até mesmo grandes e famosas empresas já foram alvo de falsificações em seus nomes, iludindo o usuário normal e sempre à custa de uma credibilidade que não existe de fato.

Este problema é inerente às Autoridades Certificadoras: em determinadas ocasiões, entidades certificadoras que emitem Certificados sem a devida preocupação em checar a veracidade das informações disponibilizadas; em outras, Autoridades fajutas, falsas mesmo, que existem apenas pelo tempo necessário para emitir Certificados que possam validar ações ilícitas em futuro breve.

A comunidade e as empresas envolvidas com o uso e disseminação de Certificados Digitais há muito sabem deste problema e vêm lutando e fiscalizando efetivamente este tipo de ação, buscando trazer credibilidade ao processo de Certificação Digital.

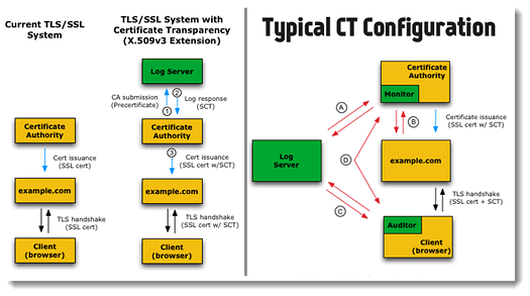

Hoje vemos se fortalecendo uma metodologia que se chama CERTIFICATE TRANSPARENCY(Transparência do Certificado), que, à grosso modo, é uma forma do usuário checar numa lista de certificados emitidos por qualquer Autoridade, se aquele que ele acessa é realmente um certificado verdadeiro. O gráfico abaixo, disponibilizado pela “The Hackers Magazine”, evidencia o processo.

Basicamente, toda vez que um Certificado é emitido, o nome da Autoridade e do detentor do Certificado é copiado para um LOG, um arquivo de acesso público, que permite ao usuário checar se a Autoridade realmente emitiu tal Certificado.

Da mesma forma, donos de domínios (os nomes de websites na Internet) podem verificar se existem Certificados emitidos em seu nome de forma fraudulenta, bastando para isso checar neste LOG se seus domínios estão presentes.

Isso é suficiente para garantir a veracidade do Certificado?

Pelo visto… não.

Na mesma reportagem do “The Hacker News”, vemos que uma Autoridade Certificadora da China (a WoSign) emitiu um Certificado duplicado para o domínio-base, sendo o usuário dono de um sub-domínio deste Base – ambos de uma Universidade. E a coisa é endêmica nesta Certificadora: o pesquisador fez um teste e conseguiu emitir um outro certificado para o GitHub.com, apenas provando ser dono de um sub-domínio deste sistema!

Que festa seria isso em mãos indevidas!

Chamo a atenção para o fato de que, em ambos os casos, os Certificados seriam considerados “legais” e estariam devidamente registrados no LOG público. Portanto, podemos concluir que o procedimento hoje considerado seguro (Transparência de Certificados) ainda não é a solução ideal, conseguindo no máximo mitigar os problemas de falsificação, mas não solucioná-los à contento.

[button link=”http://www.cifraextrema.com/” icon=”Select a Icon” side=”left” target=”” color=”fafcd9″ textcolor=”ffffff”]Leia outros artigos de David B.S vaiter no portal Cifra Extrema![/button]

Outros artigos publicados no CryptoID David B. Svaiter