Desde a última sexta-feira, mais de 200 mil vítimas em 150 países foram atingidas por um ciberataque internacional em massa chamado WannaCry

* Ricardo Villadiego

Desde a última sexta-feira, mais de 200 mil vítimas em 150 países foram atingidas por um ciberataque internacional em massa chamado WannaCry.

O ataque é um ransomware, um tipo de malware que assume o controle do computador, bloqueando o acesso a programas, arquivos e operações na máquina. Os usuários são então informados de que devem pagar uma certa quantia para retomar o acesso a seus arquivos, sob a ameaça de perda total e permanente de todos os dados, caso não paguem o valor exigido. No ataque WannaCry, os usuários têm três dias para fazer o pagamento antes de o valor do “resgate” aumentar e, caso não o façam, perderão os dados para sempre em sete dias.

Como chegamos até aqui?

– No dia 14 de março, a Microsoft lançou um patch para remediar vulnerabilidades em seu sistema operacional, supostamente influenciada pela NSA (Agência Nacional de Segurança dos EUA).

– No dia 14 de abril, o Shadow Brokers, grupo de hackers criado em 2016, divulgou diversas ferramentas para hackers que supostamente teriam sido criadas pela NSA. Eles também divulgaram uma mensagem citando motivações políticas para o vazamento das informações.

– No dia 12 de maio, computadores em todo o mundo com sistemas operacionais antigos ou que não foram atualizados com o patch de março foram infectados por um ataque em massa. Entre os afetados estavam hospitais, universidades e agências governamentais.

– Um pesquisador de segurança do Reino Unido descobriu um kill switch no código do ataque, e, sem querer, conteve o avanço do malware nos Estados Unidos. No entanto, o kill switch não podia fazer nada pelos sistemas que já haviam sido infectados, e os hackers provavelmente lançarão outros ataques imunes a ele.

– No dia 15 de maio, o número de vítimas ganha novo impulso quando os funcionários voltam ao trabalho após o fim de semana na segunda-feira de manhã. Adicionalmente, surge uma nova variante do ataque imune kill switch criado pelo pesquisador britânico, acelerando novamente a infecção.

Como remédios para o WannaCry são apenas mais um vetor de ataques

O enorme alcance e o potencial impacto financeiro do WannaCry têm, compreensivelmente, causado pânico, e as empresas têm se apressado para proteger seus dispositivos. No entanto, esse frenesi abriu as portas para novas modalidades de fraude.

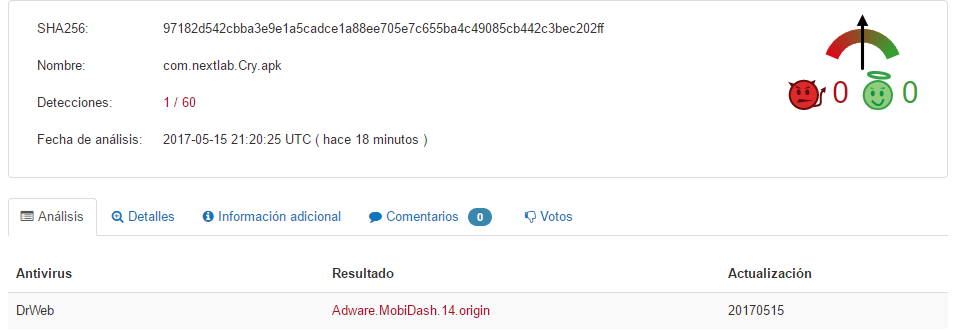

Uma delas é por meio de aplicativos encontrados em lojas não oficiais. Existem vários aplicativos anunciando que podem proteger os usuários contra o WannaCry. No entanto, especialistas descobriram que alguns desses aplicativos contêm adwares destinados a infectar os dispositivos nos quais foram baixados. Em vez de proteger os dispositivos dos usuários, eles causam mais danos.

O adware encontrado é classificado como Adware.mobidash, que é um módulo que os invasores costumavam incluir em jogos e aplicativos para Android e monetizá-los. Esse adware pode incluir anúncios em páginas web, mostrar outras mensagens na barra de status ou modificar o servidor DNS. Esta última ação é bastante perigosa, uma vez que o dispositivo do usuário final realiza atividades indesejadas sem sua autorização ou conhecimento.

Para ocultar esse comportamento perigoso, o adware não inicia a atividade maliciosa imediatamente, mas após um curto período de tempo.

Como proteger os seus negócios e os seus usuários finais

- Implemente a atualização MS17-010 lançada pela Microsoft em 14 de março, que remedia as vulnerabilidades exploradas pelo WannaCry;

- Ensine os seus funcionários a detectar e reportar incidentes de phishing;

- Implemente uma política DMARC para reduzir o envio de e-mails maliciosos direcionados aos seus funcionários, como os utilizados para distribuir ransomware como o WannaCry.,

Nós já abordamos no blog muita coisa sobre confiança digital, notícias falsas e todos os truques que os criminosos podem usar para conseguir a atenção dos usuários e cliques das vítimas. Ainda assim, esse ataque aborda uma área que continua a nos surpreender: como a manipulação do fator humano se tornou sofisticada.

É apenas uma questão de tempo até que o WannaCry amplie sua atuação, enganando os usuários e fazendo com que eles instalem um patch supostamente capaz de prevenir a atuação de um novo ataque de ransomware, mas que, na verdade, se trata de uma versão ou variante de um malware financeiro.

* Ricardo Villadiego é fundador e CEO da Easy Solutions