Escrevo hoje para você que já tomou conhecimento da Lei no13.709/18, a Lei Geral de Proteção de Dados Pessoais (LGPD), inspirada na lei Europeia GDPR, mas ainda está confuso sobre o que realmente deve ser feito para cumprir o novo regulamento, uma vez que têm tomado conhecimento de soluções bem distintas oferecidas por escritórios de advocacia, por fornecedores de software e hardware, integradores e consultorias.

Por Marcos Semola*

A melhor forma que encontrei para tornar esse texto útil para você foi conduzindo-o por um roteiro de estória que o permita responder à pergunta sozinho no final. Para isso, vamos começar pelo começo.

Tem obrigatoriedade definida

Sendo uma lei Federal sancionada pelo Congresso Nacional, ela precisa ser observada com o rigor de obrigatoriedade relacionada ao escopo, requisitos, direitos e responsabilidades de todos que se enquadrem na definição de pessoa natural ou pessoa jurídica de direito público ou privado que realize tratamento de dados pessoais, inclusive nos meios digitais.

Tem escopo legal definido

“Art. 1o Esta Lei dispõe sobre o tratamento de dados pessoais, inclusive nos meios digitais, por pessoa natural ou por pessoa jurídica de direito público ou privado, com o objetivo de proteger os direitos fundamentais de liberdade e de privacidade e o livre desenvolvimento da personalidade da pessoa natural.”

Tem prazo de cumprimento definido

Até que a Medida Provisória 869/18 seja aprovada, que estabelece a nova data de 14 de Agosto de 2020, permanece valendo o prazo original de cumprimento de Fevereiro de 2020.

Tem sanções administrativas definidas

A lista de penalidades começa com advertência e segue com multa simples de 2% do faturamento limitado a 50 milhões por infração, multa diária, passando pela publicação da ocorrência, o bloqueio e/ou exclusão dos dados relacionados.

Tem escopo técnico definido, contudo…

Aqui começa o problema.

1. A grande maioria das empresas não tem maturidade e os alicerces mínimos de governança e gestão de riscos de segurança da informação para tratar a LGPD apenas como uma evolução incremental na direção da privacidade dos dados. Essa condição muda completamente o esforço, a complexidade e a viabilidade técnica para se atingir a conformidade nessas empresas.

2. A lei é abrangente demais para que se exija seu cumprimento à empresas de qualquer porte e com qualquer nível de maturidade de governança de dados e segurança da informação, indiscriminadamente.

3. As sanções administrativas parecem incompatíveis com temporalidade da lei e desproporcionais à real capacidade do governo de fiscalizar e das empresas de se adequarem em plenitude e eficazmente ao seu escopo técnico.

4. Boa parte dos fornecedores, por sua vez, influenciados pelos equívocos descritos nos itens anteriores e ainda assim motivados a apoiar os clientes oferecendo-lhes soluções, caem na armadilha de suas especificidades. Demonstram só ter olhos para os propósitos e problemas para os quais foram criados, fatiam o desafio da lei que é muito mais amplo, e oferecem pseudo-soluções que só arranham a superfície do problema, gerando uma falsa sensação de conformidade plena.

Não há, de fato, outro culpado pelo que vemos acontecer, senão a falta de educação, maturidade e compreensão do que vem a ser gerir eficientemente a segurança da informação de uma empresa.

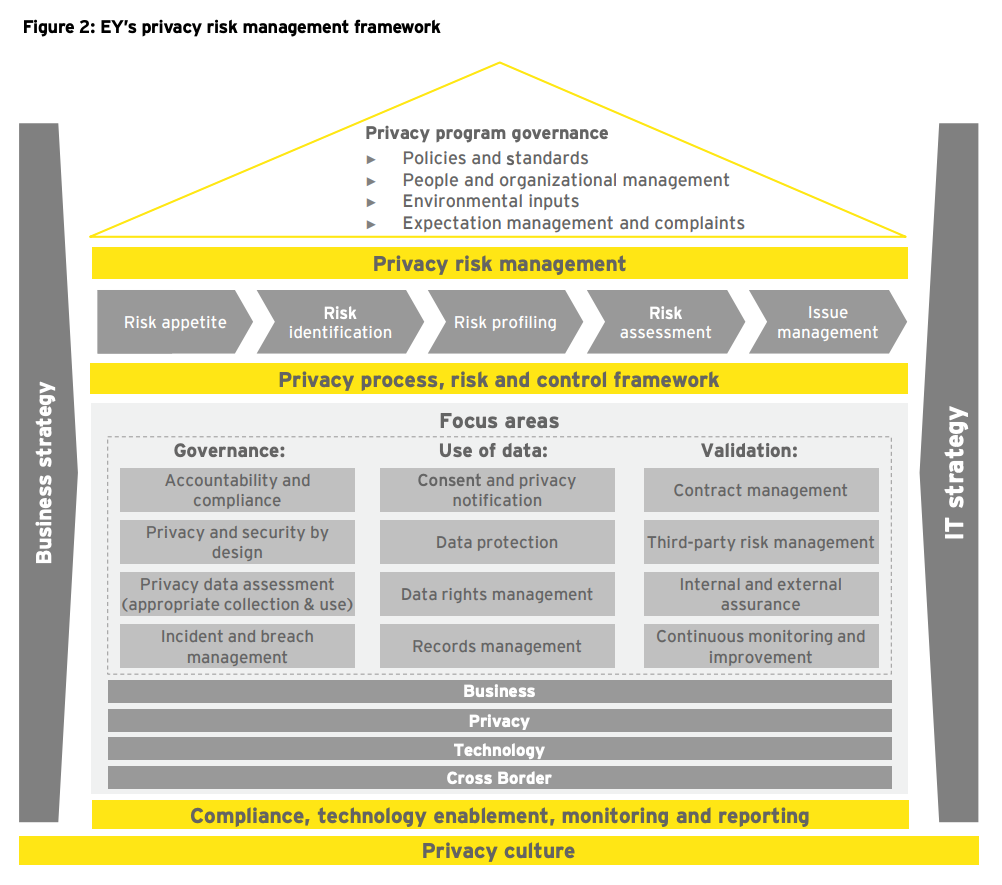

O problema é multifacetado, deve ser enxergado e gerenciado de forma integrada, ou seja, conectando o negócio aos agentes externos de seu ecossistema; conectando processos de negócio aos ativos físicos, tecnológicos e humanos; conectando diretrizes, normas e procedimentos aos controles; conectando governança, proteção, identificação, detecção e resposta às ameaças, à frameworks de gestão de riscos da informação.

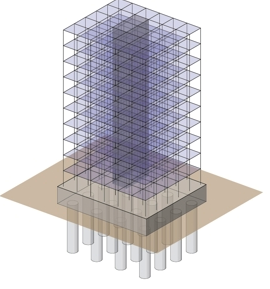

“Se encarássemos o Sistema de Gestão de Segurança da Informação como um edifício, poderíamos, analogamente, associar o LGPD à exigência de construção de um novo pavimento. Entretanto, para que isso seja possível, os alicerces estruturais do edifício já deveriam ter sido dimensionados, e a fundação bem construída, para suportar a carga extra. Quando isso não acontece, é preciso construir ou reconstruir a fundação e os primeiros pavimentos, para só então, ser capaz de atender os novos requerimentos legais da Lei Geral de Proteção de Dados.”

Vinte anos em dois

Se observarmos com cuidado e interesse a estrutura da LGPD, veremos se tratar de um embrulho atualizado e mandatório por força de lei – voltado especificamente à proteção de Dados Pessoais Sensíveis – de um Sistema de Gestão de Segurança da Informação completo, como aquele especificado pelas velhas normas BS7799, ISO17799 e a ISO27001.

Na prática, significa dizer que as empresas terão de avaliar, especificar, implementar e gerenciar um modelo de governança corporativo de riscos de segurança da informação que não conseguiram fazer em vinte anos*4, em apenas dois.

Obviamente que essa situação crítica e complexa se torna bem diferente para as organizações mais maduras e que já tem governança instalada e um modelo abrangente de gestão de segurança da informação, onde plugar ou aprimorar a abordagem de privacidade por força da nova lei passa a ser apenas mais um passo na evolução incremental do que já vinha sendo feito até então.

A lei é clara

1. O QUE: Tratamento de Dados Pessoais. Toda operação realizada com dados pessoais, como as que se referem à coleta, produção, recepção, classificação, utilização, acesso, reprodução, transmissão, distribuição, processamento, arquivamento, armazenamento, eliminação, avaliação ou controle da informação, modificação, comunicação, transferência, difusão ou extração.

ATIVIDADES DE TRATAMENTO:

a. Finalidade – propósitos legítimos, específicos, explícitos e informados ao titular.

b. Adequação – compatibilidade do tratamento com finalidades informadas ao titular.

c. Necessidade – limitação ao mínimo necessário para realização de suas finalidades.

d. Livre Acesso – garantia, aos titulares, de consulta facilitada e gratuita.

e. Qualidade dos dados – garantia, aos titulares, de exatidão, clareza, relevância e atualização dos dados.

f. Transparência – garantia, aos titulares, de informações claras, precisas e facilmente acessíveis.

g. Segurança – utilização de medidas técnicas e administrativas aptas a proteger dados.

h. Prevenção – adoção de medidas para prevenir ocorrência de danos face tratamento dos dados pessoais.

i. Não discriminação – impossibilidade de realização do tratamento com fins discriminatórios.

j. Responsabilização e prestação de contas – demonstração, pelo agente, da adoção de medidas eficazes e capazes de comprovar observância e cumprimento das normas de proteção de dados pessoais e eficácia dessas medidas.

2. QUANDO: ‘A LGPD determina as situações onde pode haver coleta e tratamento de dados pessoais. Essas situações são chamadas de bases legais e são descritas individualmente abaixo. O propósito da base legal é determinar as situações e condições para tratamento de dados pessoais e evitar a coleta e uso indiscriminado dos mesmos.

A base legal deve ser atribuída a cada atividade de tratamento de dados pessoais no negócio. Por exemplo, na venda de um produto a empresa coleta dados pessoais para fazer atividades relacionadas à venda e entrega do produto, como nome, endereço, contatos e cartão de crédito. Porém, se a empresa compartilha esses dados com terceiros para enriquecimento da base de prospecção, outra base legal é aplicável. No primeiro caso, a base legal seria a execução de um contrato, enquanto no segundo caso seria necessário obter o consentimento do cliente para fazer esse compartilhamento específico de informações.

Atribuir a base legal é um passo importantíssimo, pois será insumo para desenvolver ou aprimorar a política de privacidade apresentada ao cliente e apontará onde será necessário obter consentimento.

a. Mediante fornecimento de consentimento do titular.

b. Para cumprimento de obrigação legal ou regulatório pelo controlador.

c. Pela administração pública, para tratamento e uso compartilhado de dados necessários à execução de políticas públicas.

d. Para estudos por órgão de pesquisa, garantida, sempre que possível, anonimização dos dados pessoais.

e. Quando necessário para execução de contrato ou procedimento preliminares relacionados a contrato do qual seja parte o titular, a pedido do titular dos dados.

f. Para exercício regular de direitos em processo judicial, administrativo ou arbitral.

g. Para proteção da vida ou da incolumidade física do titular ou terceiro.

h. Para tutela da saúde, em procedimento realizado por profissionais da área de saúde ou entidades sanitárias.

i. Quando necessário atender interesses legítimos do controlador ou de terceiro, exceto no caso de prevalecerem direitos e liberdades fundamentais do titular que exijam proteção dos dados pessoais.

j. Para proteção do crédito.

3. QUEM: Pessoas físicas ou jurídicas, de direito público ou privado, que tratem dados pessoais no Brasil ou que coletem dados no Brasil ou, ainda, quando o tratamento tenha por objetivo a oferta ou o fornecimento de bens ou serviços a titulares localizados no Brasil, independentemente do meio, do país de sua sede ou do país onde estejam localizados os dados.

PERFIS:

a. Titular – Pessoa natural (física) a quem se referem os dados pessoais que são objeto de tratamento.

b. Controlador – Pessoa natural ou jurídica a quem competem as decisões referentes ao tratamento de dados pessoais.

c. Operador – Pessoa natural ou jurídica que realiza o tratamento de dados pessoais em nome do controlador.

DIREITOS DO TITULAR

a. Confirmar a existência de tratamento de seus dados pessoais.

b. Acessar seus dados pessoais.

c. Corrigir dados pessoais incompletos, inexatos ou desatualizados.

d. Anonimização, bloqueio ou eliminação de dados pessoais desnecessários, excessivos ou tratados em desconformidade com a LGPD.

e. Portabilidade de dados pessoais a outro fornecedor de produto ou serviço.

f. Eliminação de dados tratados com o seu consentimento.

g. Obtenção de informações sobre as entidades públicas e privadas com as quais o controlador realizou o compartilhamento de dados pessoais.

h. Obtenção de informações sobre a possibilidade de não consentir com o tratamento de dados pessoais e sobre as consequências da negativa.

i. Revogação do consentimento dado para o tratamento de dados pessoais.

É esperada grande complexidade no processo de apresentação da política de privacidade aos titulares dos dados no momento da coleta, assim como a coleta e a gestão do consentimento do titular. São, em geral, atividades muito granularizadas e de grande esforço para um controle efetivo. Em poucas palavras, cumprir os direitos do titulares será desafiador!

DIREITOS DE TRANSFERÊNCIA INTERNACIONAL DE DADOS

a. Para países que proporcionem grau de proteção de dados pessoais adequado ao previsto na LGPD.

b. Quando a transferência for necessária para a proteção da vida ou da incolumidade física do titular ou de terceiro.

c. Quando o titular tiver fornecido o seu consentimento específico e em destaque para a transferência.

Por onde começar

Mesmo diante desse desafio gigantesco, haja visto sua complexidade também em virtude da perspectiva do tempo, o melhor a ser feito agora é desenvolver uma visão integrada e customizada do seu próprio problema, levando em consideração o grau de preparo e maturidade dos seus processos e controles de governança de dados e proteção à informação, para então desenvolver um roadmap end-to-end priorizado, e que norteará todos os passos da jornada LGPD (que agora podemos chamar também de jornada da gestão corporativa de segurança da informação com requintes de especificidade na proteção de dados pessoais).

A essa altura, deve estar evidente pra você que só é possível endereçar a demanda de conformidade com a Lei Geral de Proteção de Dados com uma abordagem holística, uma equipe e uma oferta multidisciplinar integrada e coordenada para que, a seu tempo, todas as ‘peças do quebra-cabeça’ que compõem o roadmap tenham perfeito encaixe e cumpram seu papel de subsidiar a gestão eficaz dos riscos relacionados à proteção dos dados pessoais e da privacidade como um todo, onde a conformidade é apenas o end-game.

1. Compreender

1.1. NEGÓCIO. Compreender o espaço operacional do negócio; sua estratégia comercial, digital e de dados; sua estrutura de gestão e organização; sua cadeia de valor, ativos e processos de negócio; bem como sua cultura de proteção da informação.

1.2. ESTRUTURA. Compreender a estrutura existente de privacidade e proteção de dados, suas políticas com diretrizes, normas e procedimentos, adquirindo entendimento sobre a postura existente na organização para o tema.

1.3. GOVERNANÇA. Compreender o modelo de governança atual, incluindo papeis e responsabilidades.

1.4. JURÍDICO. Compreender o status e a conformidade da organização em relação às leis relativas ao tema e demais regulamentações aplicáveis.

1.5. TRANSFERÊNCIA DE DADOS. Compreender as relações de negócio com fornecedores, parceiros e terceiros em geral.

2. Avaliar

2.1. ESTRATÉGIA E A PETITE DE RISCO. Avaliar o alinhamento estratégico e o apetite de risco, bem como os valores que norteiam a organização.

2.2. MAPA DE FLUXO DE DADOS. Avaliar o fluxo de dados para gerar o mapeamento que auxiliará na determinação das exigências e na implementação das funções de privacidade de dados.

2.3. MATURIDADE LGPD. Avaliar a maturidade da privacidade em diferentes domínios como classificação de dados e estratégia de privacidade através da aplicação de ferramentas específicas.

2.4. CONSCIENTIZAÇÃO. Avaliar o aspecto cultural do capital humano da organização quanto à privacidade de dados com a aplicação de dinâmicas e artefatos de sensibilização e conscientização.

2.5. ROADMAP. Avaliar com base no contexto da organização descoberto pelas atividades predecessoras, as ações processuais, físicas, tecnológicas e humanas necessárias para a aderência aos requisitos da LGPD de proteção e privacidades dos dados.

3. Definir

3.1. ESTRATÉGIA. Definir uma estratégia abrangente de proteção de dados e privacidade alinhada com os interesses e o apetite de risco do negócio.

3.2. POLÍTICAS. Definir diretrizes, normas e procedimentos relacionados à privacidade e proteção de dados; classificação, retenção e perícia forense;

3.3. GOVERNANÇA. Definir o modelo de governança de proteção de dados e privacidade, e a diretoria de proteção de dados (DPO), incluindo papeis e responsabilidades na gestão de relacionamentos com agentes reguladores externos.

3.4. FLUXO DE DADOS. Definir o roadmap final de atividades priorizadas para modelagem do fluxo de dados ideal para preservação da proteção dos dados sensíveis e da privacidade, considerando inventário de processos, a natureza dos dados pré-avaliados e as avaliações de impacto à privacidade (PIA’s).

3.5. IMPACTO À PRIVACIDADE. Definir os componentes de privacidade a serem inseridos no design de todos os novos produtos e serviços, como sistema de TI, processos e contratos orientados pela mentalidade “Privacy by Design and Default”.

3.6. USO DE DADOS. Definir um método de uso de dados sensíveis baseado no consentimento e uso legítimos e registros auditáveis e sustentáveis.

3.7. DIREITOS DO TITULAR. Definir direitos de acesso do usuário titular dos dados incluindo acesso lógico a sistemas e aplicativos; direito ao esquecimento e portabilidade de dados.

3.8. PROTEÇÃO DE DADOS. Definir soluções para proteção de dados (confidencialidade, integridade e disponibilidade) em ativos de tecnologia envolvendo processos e controles de proteção (ex. criptografia, registro de eventos, controles de acesso etc), identificação, detecção e resposta às ameaças; tecnologias de aprimoramento de privacidade (PET); retenção de dados e incorporação técnica do conceito de “Privacy by Design”.

3.9. PRESTAÇÃO DE CONTAS. Definir medidas a serem implementadas para garantir que as regras de proteção de dados sejam observadas e possam ser reportadas e evidenciadas junto às autoridades e aos titulares dos dados quando solicitadas para fins de comprovação de conformidade ao LGPD.

3.10. GESTÃO DE TERCEIROS. Definir estrutura de orientação dos processos de processamento e troca de dados com terceiros como fornecedores, parceiros e contratados, incluindo gestão de riscos, contratos, monitoramento e relatório de conformidade.

3.11. APLICAÇÕES. Definir componentes e processos de privacidade para adoção e desenvolvimento de aplicações.

3.12. MONITORAMENTO E TRATAMENTO DE INCIDENTES. Definir estrutura para monitoramento e resposta a incidentes que envolvam quebra de proteção de dados e privacidade, incluindo relatórios legais exigidos pela LGPD.

3.13. CONSCIENTIZAÇÃO E COMUNICAÇÃO. Definir processos e ferramentas de conscientização do capital humano e comunicação interna, que desenvolva a cultura da gestão do risco, da proteção dos dados e da privacidade, enquanto a comunicação externa estabelece um fluxo de comunicação com as autoridades e titulares dos dados para fins de conformidade.

3.14. MÉTRICAS, RELATÓRIOS E DASHBOARD. Definir métricas relevantes para o escopo da proteção de dados e privacidade e em apoio ao modelo de governança implementado e comunicado através de um dashboard que conecta negócio a processos críticos, e estes, a ativos de informação.

4. Implementar

4.1. Implementar os componentes do modelo integrado de governança de proteção de dados e privacidade definidos nas fases anteriores e capturadas no roadmap priorizado de atividades, orientado por um framework específico de gestão de riscos.

Exemplos de aplicação da LGPD

NAS RELAÇÕES DE TRABALHO

- ‘Como o empregador é detentor de informações pessoais de seus empregados, ele deve observar a LGPD, sob pena de responsabilidade civil, além de ressarcimento de eventuais danos diretos ao titular’.

- ‘Embora a lei autorize as empresas a usar os dados pessoais dos seus empregados e prestadores de serviços para a legítima execução dos contratos, em benefício do próprio trabalhador, não se pode desconsiderar cautela e observância das regras da LGPD em todas as suas fases, nos atos praticados antes da contratação, durante a vigência do contrato, nas terceirizações e após a rescisão dos contratos.’

NAS RELAÇÕES COMERCIAIS E DE CONSUMO

- ‘A LGPD terá grande impacto nas relações comerciais e de consumo que exigem a coleta de dados, sobretudo diante da crescente tendência de tratamento de dados pessoais de clientes E consumidores com a finalidade de traçar seu perfil, identificando informações e extraindo conhecimento, em especial hábitos de consumo e condições financeiras e de crédito.’

- ‘A utilização dos dados pessoais deve estar relacionada ao negócio jurídico subjacente.’

- ‘Salvo em caso de comprovado interesse público, fica vedada a troca de informações entre varejistas e empresas especializadas em bancos de dados. ‘

Como anunciado logo no início da leitura, há muito a ser feito em termos de volume, natureza, diversidade e profundidade das atividades para se atingir a conformidade com a Lei Geral de Proteção de Dados, especialmente para aquelas organizações sem a fundação ou com uma fundação limitada de governança e gestão de riscos de segurança da informação.

É, de fato, muito mais do que os típicos escritórios de advocacia conseguem enxergar, do que os típicos fornecedores de software e hardware conseguem oferecer, e do que os típicos integradores e consultores de nicho conseguem implementar.

A melhor abordagem requer cooperação, multidisciplinaridade, priorização e coordenação. Uma vez garantindo os alicerces de gestão de riscos e realizando esse alinhamento relacionado à privacidades dos dados, é que poderemos sonhar todos juntos com os estados maduros e incorporados à organização de Privacy by Design e Security by Design.

*Marcos Semola é Sócio de Cybersecurity da EY, Executivo de Tecnologia da Informação, Especialista em Segurança: Governança, Risco e Conformidade, CISM, PCI-DSS, ISO27K Lead Auditor, Professor da Fundação Getúlio Vargas, escritor, palestrante, VP Membro do Conselho de Administração da ISACA, Vice-Presidente de CyberSecurity do Instituto SmartCity Business, Conselheiro do CEBDS para o Desenvolvimento Sustentável, Diretor do Founder Institute Rio, mentor de startups e investidor anjo.

[button link=”https://cryptoid.com.br/category/protecao-de-dados/” icon=”fa-bell-o” side=”left” target=”” color=”0960b7″ textcolor=”ffffff”]Conheça nossa coluna sobre Proteção de Dados. Você vai se surpreender ! [/button]

Impactos das mudanças na Lei de Proteção de Dados Pessoais – Por Alexandre Atheniense