Uma análise recente da Eclypsium revelou diversas falhas de segurança em três modelos de firewalls da Palo Alto Networks, incluindo vulnerabilidades conhecidas que afetam o firmware e recursos de segurança. A Palo Alto Networks, em resposta, afirmou que as vulnerabilidades são de difícil exploração em condições normais de uso, mas está trabalhando em mitigações.

Em seguida, você poderá ler a transcrição completa da matéria do The Hacker News, que detalha as vulnerabilidades encontradas e a posição da empresa.

[Início da transcrição da matéria do The Hacker News em tradução livre]

Firewalls da Palo Alto são considerados vulneráveis a ataques de bypass de inicialização segura e explorações de firmware

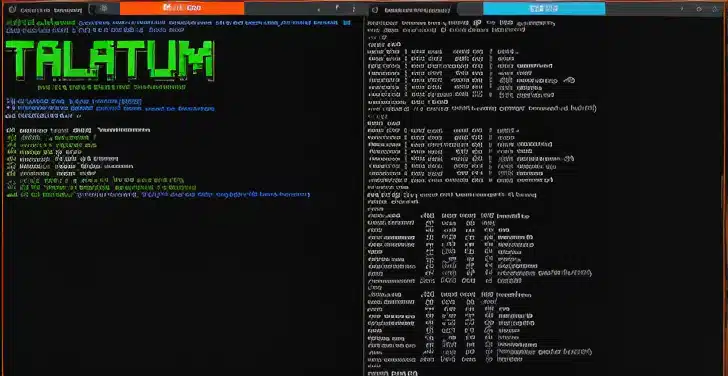

Uma avaliação exaustiva de três modelos dos firewalls da Palo Alto Networks revelou uma série de falhas de segurança conhecidas que afetam o firmware dos dispositivos, bem como recursos de segurança mal configurados.

“Essas não eram vulnerabilidades obscuras ou isoladas”, disse o fornecedor de segurança Eclypsium em um relatório compartilhado com o The Hacker News.

“Em vez disso, esses eram problemas envolvendo os firewalls da Palo Alto Networks muito conhecidos que não esperaríamos ver nem mesmo em um laptop de nível de consumidor. Esses problemas poderiam permitir que invasores evadissem até mesmo as proteções de integridade mais básicas, como Secure Boot, e modificassem o firmware do dispositivo se explorado.”

A empresa disse que analisou três dispositivos dos firewalls da Palo Alto Networks, PA-3260, PA-1410 e PA-415, o primeiro dos quais atingiu oficialmente o fim das vendas em 31 de agosto de 2023. Os outros dois modelos são plataformas de firewall totalmente suportadas.

Vulrenabilidades dos Firewalls da Palo Alto

A lista de falhas identificadas, coletivamente denominadas Caixa de PANdora , é a seguinte:

- CVE-2020-10713, também conhecido como BootHole (afeta PA-3260, PA-1410 e PA-415), refere-se a uma vulnerabilidade de estouro de buffer que permite um bypass de inicialização segura em sistemas Linux com o recurso habilitado

- CVE-2022-24030, CVE-2021-33627, CVE-2021-42060, CVE-2021-42554, CVE-2021-43323 e CVE-2021-45970 (afeta PA-3260), que se refere a um conjunto de vulnerabilidades do Modo de Gerenciamento do Sistema (SMM) que afetam o firmware UEFI InsydeH2O da Insyde Software, o que pode levar à escalada de privilégios e ao bypass do Secure Boot

- LogoFAIL (afeta PA-3260), que se refere a um conjunto de vulnerabilidades críticas descobertas no código Unified Extensible Firmware Interface (UEFI) que exploram falhas em bibliotecas de análise de imagem incorporadas no firmware para ignorar o Secure Boot e executar código malicioso durante a inicialização do sistema

- PixieFail (afeta PA-1410 e PA-415), que se refere a um conjunto de vulnerabilidades na pilha de protocolos de rede TCP/IP incorporada na implementação de referência UEFI que pode levar à execução de código e divulgação de informações

- Vulnerabilidade de controle de acesso flash inseguro (afeta PA-415), que se refere a um caso de controles de acesso flash SPI mal configurados que podem permitir que um invasor modifique o UEFI diretamente e ignore outros mecanismos de segurança

- CVE-2023-1017 (afeta PA-415), que se refere a uma vulnerabilidade de gravação fora dos limites na especificação da biblioteca de referência Trusted Platform Module (TPM) 2.0

- Bypass de chaves vazadas do Intel Bootguard (afeta PA-1410)

“Essas descobertas ressaltam uma verdade crítica: até mesmo dispositivos projetados para proteger podem se tornar vetores de ataque se não forem protegidos e mantidos adequadamente”, disse Eclypsium. “À medida que os agentes de ameaças continuam a mirar em dispositivos de segurança, as organizações devem adotar uma abordagem mais abrangente para a segurança da cadeia de suprimentos.”

“Isso inclui avaliações rigorosas de fornecedores, atualizações regulares de firmware e monitoramento contínuo da integridade do dispositivo. Ao entender e abordar essas vulnerabilidades ocultas, as organizações podem proteger melhor suas redes e dados de ataques sofisticados que exploram as próprias ferramentas destinadas a protegê-los.”

Quando contatada para comentar, a Palo Alto Networks compartilhou a declaração abaixo com o The Hacker News

“A segurança de nossos clientes é nossa maior prioridade. A Palo Alto Networks está ciente da pesquisa publicada recentemente pela Eclypsium sobre potenciais vulnerabilidades que afetam alguns de nossos produtos Next Generation Firewall.

A Equipe de Resposta a Incidentes de Segurança de Produtos da Palo Alto Networks avaliou essa vulnerabilidade potencial. Ela determinou que os cenários necessários para exploração bem-sucedida não existem em software PAN-OS atualizado sob condições normais com interfaces de gerenciamento seguras implantadas de acordo com as diretrizes de melhores práticas. A Palo Alto Networks não tem conhecimento de nenhuma exploração maliciosa desses problemas. Nós defendemos a qualidade e a integridade de nossa tecnologia.

Embora as condições necessárias para explorar essas vulnerabilidades não estejam disponíveis para usuários ou administradores do software PAN-OS, estamos trabalhando com o fornecedor terceirizado para desenvolver quaisquer mitigações que possam ser necessárias. Forneceremos mais atualizações e orientações aos clientes impactados assim que estiverem disponíveis.“

Fonte: The Hacker News

Palo Alto Networks lança correções urgentes para vulnerabilidade explorada do PAN-OS

Pesquisa da Palo Alto Networks detecta aumento nas atividades de ransomware Medusa

O Crypto ID conecta tecnologia, regulação voltada à segurança da informação com inteligência editorial porque acreditamos no poder da informação bem posicionada para orientar decisões.

Conheça a coluna Cibersegurança.

Inteligência Editorial que Orienta Cenários

Desde 2014, o Crypto ID oferece conteúdo editorial sobre tecnologia de segurança referente à requisitos técnicos e regulatórios. Levamos conhecimento e provocamos reflexões que sustentam decisões em transformação digital e cibersegurança. Temos a força do contexto que impulsiona a comunicação. Fale com a gente contato@cryptoid.com.br