Em termos militares, o ambiente cibernético desponta como o quinto domínio da guerra – após o terrestre, marítimo, aéreo e geoespacial

Por Paulo Sergio Pagliusi

1. Introdução

A evolução da Tecnologia da Informação, que nos trouxe inúmeros benefícios, também torna as pessoas, organizações e nações vulneráveis a um novo tipo de ameaça: a cibernética; que explora o ciberespaço, desconhece fronteiras e pode causar enormes prejuízos financeiros, paralisar estruturas vitais das nações e até, indiretamente, ceifar vidas.

Em termos militares, o ambiente cibernético desponta como o quinto domínio da guerra – após o terrestre, marítimo, aéreo e geoespacial. Este domínio vem sendo explorado para combate, há tempos, por nações desenvolvidas, por meio de um novo tipo velado de guerra: a Guerra Fria Cibernética.

Este artigo analisa a guerra fria cibernética russo-ucraniana, um componente dissimulado do confronto entre a Rússia e a Ucrânia, que veio à tona após a recente invasão da Ucrânia por tropas russas. Também descreve a exploração de melhores táticas de combate a cada novo domínio conquistado pelo Homem, conceitua ciberespaço e faz uma análise da Guerra cibernética Russo-Ucraniana, apontando as principais lições pelo uso deste novo componente, no que já é considerado o maior conflito europeu desde a Segunda Guerra.

2. Táticas de Combate distintas a cada Novo Domínio

Desde a pré-história, o ser humano iniciou seus primeiros conflitos no domínio terrestre, sendo a guerra naval criada quando o homem resolveu lutar entre si a partir de embarcações aquáticas.

A organização, tática e os meios empregues na guerra naval, distintos do combate em solo, evoluíram com o tempo, acompanhando a evolução militar e náutica, sendo durante a Primeira Guerra Mundial que o poder marítimo atingiu sua máxima importância. Acredita-se que o poderio britânico no domínio marítimo tenha decidido esta grande guerra.

Já com a invenção da aeronave, no início do século XX, surge o desafio de se criar Forças Aéreas para melhor explorar o novo terceiro domínio, em uma época em que militares eram especialistas em táticas voltadas aos domínios terrestre e marítimo.

Em várias localidades, inclusive no Brasil, Exércitos e Marinhas competiam e desejavam trazer para si o combate no ambiente recém conquistado, por meio de seus ramos aéreos. O problema era que os Exércitos e as Marinhas daquela época aspiravam fazer prevalecer as táticas de seus domínios nativos no então novo domínioaéreo.

Contudo, a organização, meios, tempos de reação e táticas exploradas no ar, o terceiro domínio da guerra, são distintos dos utilizados nos domínios anteriores.

Por exemplo, na Primeira Guerra Mundial, os Exércitos – direcionados ao uso de táticas terrestres – transformaram a aeronave numa mera extensão da tática de emprego das metralhadoras em solo, ou seja, uma “metralhadora voadora”, subutilizando o potencial ofensivo e defensivo do domínio recém-conquistado.

As táticas de combate no ar foram mais bem exploradas a partir da II Guerra Mundial, com o surgimento das Forças Aéreas independentes, com organização, meios e táticas especializadas no domínio aéreo.

No Brasil, o Ministério da Aeronáutica, fundado em janeiro de 1941, teve seu ramo militar denominado “Forças Aéreas Nacionais”, alterado em maio de 1941 para “Força Aérea Brasileira” (FAB).

Os ramos aéreos do Exército (Aviação Militar) e da Marinha (Aviação Naval) foram extintos e todo o pessoal, aeronaves, instalações e equipamentos relacionados, transferidos para a recém-criada FAB.

Esta obteve seu batismo de fogo bem-sucedido durante a II Guerra Mundial, participando da guerra antissubmarino no Atlântico Sul e, na Europa, como integrante da Força Expedicionária Brasileira, lutando ao lado dos Aliados na frente italiana.

Disputa similar houve na conquista do domínio geoespacial. Nos EUA, a Marinha, a Força Aérea e o Exército (pela pesquisa em mísseis balísticos) tiveram embates antes de se decidir quem herdaria o domínio.

A disputa começou em 1955, com a Marinha à frente, via o Naval Research Laboratory’s Project Vanguard, criado antes da NASA (National Aeronautics and Space Administration) iniciar operação em 1958, concentrando este laboratório naval, o National Advisory Committee for Aeronautics, da Força Aérea, o Jet Propulsion Laboratory (do California Institute of Technology for the Army) e o Army Ballistic Missile Agency, do Exército, entre outros.

A NASA foi criada para atender necessidades civis e militares. A corrida espacial foi um dos capítulos da Guerra Fria, em que os Estados Unidos da América e a União Soviética disputaram a hegemonia no domínio geoespacial, entre 1957 e 1975. A corrida pela conquista do geoespaço foi um dos episódios marcantes da segunda metade do século XX, resultado direto da Guerra Fria.

Embora desafiadoras pela quebra de paradigma, a história mostra que as ações de adaptação a cada novo domínio da guerra foram benéficas para melhor exploração de táticas de combate.

Vide a criação das marinhas para o combate naval, quando o Homem conquistou os oceanos; das forças aéreas para o combate no ar após a invenção da aeronave; e de entidades de emprego dual – civil e militar – nas disputas pelo geoespaço.

Hoje, o mundo testemunha corrida semelhante pela conquista do domínio cibernético. E a guerra cibernética, bem diferente da guerra cinética clássica, requer revisão dos princípios e táticas da guerra física.

3. Ciberespaço: o emergente Quinto Domínio da Guerra

O terreno cibernético constitui promissor cenário para conflito bélico entre nações, caracterizado pela assimetria, dificuldade de atribuição de responsabilidades e paradoxo da maior vulnerabilidade do mais forte. Assim, quanto mais desenvolvido tecnologicamente um país, maior a superfície digital exposta a ciberataques.

Estamos habituados a ver guerras e espionagem como operações cinéticas ou físicas, localizadas geograficamente e com objetivos e alvos identificáveis. É difícil dar importância real ao que ocorre no mundo invisível, sem fronteiras, do espaço cibernético.

Contudo, cada vez mais, os combates estão se tornando virtuais ou híbridos, o que não os faz menos letais, pois são a preparação para futuras ações no plano físico.

No domínio de ação da defesa cibernética, relacionado ao funcionamento de sistemas de TIC, definido como ciberespaço, é difícil definir fronteiras físicas, mas pode-se observar efeitos nas dimensões física e virtual.

A digitalização das atividades pela sociedade, a automação de sistemas de emprego civil ou militar e a transversalidade do tema tornam o ciberespaço uma dimensão fundamental; dual por excelência, e de crescente importância para um Estado-Nação do século XXI.

É notório que o ciberespaço já se transformou, há tempos, no quinto domínio da guerra, depois do terrestre, marítimo, aéreo e geoespacial, e vem sendo cada vez mais explorado pelas nações, por meio de um novo tipo de guerra: a Guerra Cibernética.

As ações na Guerra Cibernética são divididas em três tipos básicos: Ofensivas, Defensivas e de Exploração. As ações ofensivas buscam destruir, impedir e ou dificultar a utilização de informação pelo inimigo e de suas capacidades cibernéticas, tanto por meio de ataques físicos como por ataques cibernéticos, pela rede, utilizando armas cibernéticas.

As ações defensivas buscam evitar ou minimizar ataques cibernéticos lançados pelo inimigo, protegendo a informação, e restaurar rapidamente danos e limitações advindos desses ataques, impingidas às capacidades cibernéticas, garantindo a utilização do ciberespaço.

As ações de exploração buscam monitorar o inimigo na busca de informações sigilosas, detectar suas atividades cibernéticas e conhecer suas vulnerabilidades sistêmicas dentro da rede, buscando informações que proporcionem vantagem tanto no ambiente cibernético quanto no ambiente cinético.

A fim de diferenciar o combate cibernético do conflito armado tradicional, Parks e Duggan listam oito princípios da Guerra Cibernética: (i) Princípio do Efeito Cinético (a Guerra Cibernética deve produzir efeitos no mundo cinético); (ii) Princípio da Mutabilidade (não existem leis de comportamento imutáveis no ciberespaço, excetuando-se aquelas que necessitam de ação no mundo real); (iii) Princípio do Disfarce (alguma entidade no ciberespaço possui a autoridade, acesso ou habilidade necessários para pôr em prática qualquer ação que um atacante deseje realizar; o objetivo do atacante é assumir a identidade dessa entidade, de alguma forma); (iv) Princípio da Dualidade do Armamento (as ferramentas – ou armamentos – da Guerra Cibernética são de natureza dual); (v) Princípio da Compartimentação (tanto o atacante, como o defensor de um sistema, controlam uma pequena parcela do ciberespaço que utilizam); (vi) Princípio da Usurpação (quem controlar a parte do ciberespaço que o oponente utiliza, pode controlar o oponente); (vii) Princípio da Incerteza (o ciberespaço não é consistente, nem confiável); e (viii) Princípio da Proximidade (limitações físicas de distância e espaço não se aplicam ao ciberespaço).

Nota-se que o combate neste novo componente de guerra envolve desde ações dissimuladas de coleta de inteligência por meio digital, interrupção de serviços online via bloqueio de sites de sistemas financeiros, logísticos, de geolocalização e de atendimento público governamental, até disrupção de infraestruturas críticas do oponente, civis ou militares.

E, com a expansão de tecnologias digitais disruptivas, como a Internet das Coisas (IoT), computação em nuvem, robotização e Inteligência Artificial, tal ameaça aumenta, exponencialmente, a potencial superfície de ataque, migrando do ambiente da TIC para o da TO[1].

Hoje, predominam países dotados de Forças Armadas com ramos cibernéticos. Pela doutrina, tais Forças tenderão a utilizar, no combate cibernético, táticas advindas dos seus domínios nativos, o que as limita na exploração do potencial de combate no quinto domínio.

Por exemplo, hoje os combatentes cibernéticos espalhados nas Forças Americanas compõem diversos comandos, tais como: o 688th IOW (Information Operations Wing), centro de excelência cibernética da Força Aérea dos EUA; o NETWARCOM (Naval Network Warfare Command) da Marinha americana; e o A-GNOSC (Army Global Network Operations and Security Center), sob o comando e inteligência do Exército dos EUA.

É possível antever o próximo passo. Os EUA devem desligar tais ramos de suas respectivas Forças Armadas, e agrupá-los sob uma única Força Cibernética Militar ou entidade de emprego dual, inspirando outros países.

4. Guerra Cibernética Russo-Ucraniana

A guerra fria cibernética russo-ucraniana é um componente do confronto dissimulado entre a Rússia e a Ucrânia, existente desde o colapso da União Soviética em 1991. Enquanto os primeiros ataques a sistemas de informação de empresas privadas e instituições estatais da Ucrânia foram registrados nos protestos em massa em 2013, a arma cibernética russa Uroburos existe desde 2005.

Em 2013, surge a Operação Armageddon, campanha russa de ciberespionagem sistemática nos sistemas de agências governamentais, policiais e de defesa, a fim de apoiar a Rússia no campo de batalha. Entre 2013 e 2014, os sistemas de TI de agências governamentais ucranianas foram afetados pelo vírus computacional Snake/Uroburos/Turla.

No início de 2014, quando tropas russas entraram na Crimeia, centros de comunicação foram invadidos e cabos de fibra ótica da região adulterados, cortando conexão entre a península e a Ucrânia continental. E sites de notícias e mídias sociais do governo ucraniano foram derrubados ou viraram alvos de ataques de negação de serviço, com celulares de parlamentares ucranianos invadidos ou bloqueados.

Empresas de cibersegurança começaram a registrar aumento nos ataques cibernéticos russos em sistemas de TI, tendo como vítimas agências governamentais, da União Europeia, dos EUA, agências de defesa, organizações internacionais e regionais de defesa e políticas, think tanks, organizações de mídia e de dissidentes ucranianos.

Em 2015, pesquisadores identificaram dois grupos de hackers russos ativos na guerra cibernética contra a Ucrânia: o APT29 (conhecido como Cozy Bear ou Cozy Duke) e o APT28 (conhecido como Sofacy Group, Team Czar, Pawn Storm ou Fancy Bear). Neste cenário, é alarmante que a doutrina militar russa considera que um ataque cibernético que ameace setores estratégicos do país, em sentido existencial como no caso de usinas nucleares, pode ser respondido com uso de armas atômicas.

A trajetória dos ataques cibernéticos desferidos entre Rússia e Ucrânia demonstram que, embora acobertada, tal guerra cibernética se intensifica há uma década, sendo componente precursor da posterior guerra física do início de 2022.

As duas tabelas a seguir mostram os ciberataques originados de ambos os lados. Nota-se, pelas conquistas das operações e ataques em massa, o predomínio de vitórias da Rússia, em face ao melhor preparo tático das tropas russas no quinto domínio da guerra.

| Período | Descrição dos Ciberataques Russos contra a Ucrânia |

| Ao longo de 2013 | Operação “Armageddon”. |

| Fevereiro de 2014 | Operação “Snake”. |

| Junho de 2014 | Ataques ao sistema automatizado de Eleições. |

| Dezembro de 2015 | Ataque à rede elétrica da Ucrânia. Ataques com o Trojan BlackEnergy em empresas de energia na Ucrânia, que fornecem energia às regiões de Kiev, Ivano-Frankivsk e Chernivtsi. Primeiro ataque cibernético bem-sucedido a uma rede elétrica de que se tem notícia. |

| Dezembro de 2016 | Segundo hacking na rede elétrica da Ucrânia. |

| Dezembro de 2016 | Paralisia do Tesouro do Estado da Ucrânia. |

| Junho de 2017 | Ataques cibernéticos de 2017 na Ucrânia, incluindo ataque de hackers em massa na cadeia de suprimentos, usando o vírus Petya. Este se tornou o maior ataque de hackers conhecido até então. |

| Janeiro de 2022 | Ataque cibernético na Ucrânia em 2022, em sites do governo ucraniano, um dia após o fracasso das negociações entre EUA-Rússia sobre o futuro da Ucrânia na OTAN. |

| A partir de fevereiro de 2022 | Ataques em massa, após tropas russas invadirem regiões orientais da Ucrânia, derrubando sites governamentais e bancários ucranianos. A inteligência dos EUA os atribui a ciberatacantes russos, embora o governo russo haja negado tal envolvimento. |

5. Lições Globais de Segurança e Defesa Cibernética da Guerra Russo-Ucraniana

Considerando os alvos da guerra cibernética russo-ucraniana, nota-se a relevância da proteção dos projetos e serviços de interesse nacional, militares ou não, com destaque especial aos de infraestrutura crítica. Estes incluem instalações, serviços, bens e sistemas que, se interrompidos ou destruídos, provocam sério impacto social, econômico e político, internacional ou à segurança do Estado e da sociedade.

Assim, pela Política Nacional de Segurança de Infraestruturas Críticas (PNSIC), de novembro de 2018, é vital proteger os serviços essenciais de Energia, Transporte, Água, Telecomunicações, Finanças, Biossegurança e Bioproteção.

Observa-se que a exploração deste novo tipo de combate não se concentra apenas no Leste Europeu ou Oriente Médio, mas como o ciberespaço não tem fronteiras, pode ocorrer no mundo todo. Cita-se, por exemplo, os ataques cibernéticos no acirrado conflito entre as Coreias.

E o caso clássico do ataque contra a Estônia, que em 2007 praticamente tirou o pequeno país do ar, incluindo sites governamentais e privados. Houve acusações contra a Rússia, porém nada foi provado, sendo que tais ameaças fizeram da atual Estônia um país especialista em cibersegurança.

Entre 2012 e 2017, três agentes de inteligência russos atacaram o setor de energia, invadindo centenas de empresas e organizações em todo o mundo; hackers russos também conseguiram entrar na rede de computadores de uma empresa de energia nuclear no Kansas, segundo o Departamento de Justiça dos EUA.

A inexistência de marcos legais que disciplinem a disputa pelo ciberespaço o transforma no “velho oeste” dos dias atuais, com potencial para suscitar conflitos de proporções e consequências mais danosas à humanidade do que a própria arma nuclear.

A exemplo da criação das Forças Aéreas para melhorar táticas de combate no ar a partir da II Guerra Mundial, à luz dos ataques cibernéticos russo-ucranianos, em um conflito bélico com potencial de ser o estopim da III Guerra Mundial, percebe-se que as táticas de combates cibernéticos poderão ser mais bem exploradas.

É importante não correr o risco do uso de táticas inapropriadas no ciberespaço, advindas de outros domínios – por exemplo, com erro de previsão de tempos de resposta a um cibercombate, em que batalhas são vencidas em horas ao invés de dias ou semanas, como é usual nos combates terrestres, marítimos ou aéreos.

Tendo como base a guerra cibernética russo-ucraniana, nota-se que os países ao redor do mundo precisam considerar, em breve, a criação de nova Força Singular, especializada em táticas para o ciberespaço – a partir de pessoal, redes, ambientes, instalações e equipamentos transferidos dos atuais ramos cibernéticos de suas Forças.

Assim como antes havia ramos aéreos e geoespaciais militares inicialmente separados, mas que depois se aglutinaram, tais ramos cibernéticos deverão se consolidar em uma nova Força Armada Cibernética, confirmando a tendência histórica de cada conquista de domínio.

Tal movimento deve acontecer em todo o planeta, para que se possa desenvolver melhores táticas de combate no ciberespaço.

Com tropas profissionais especializadas, inteligência, doutrina e operação focadas no ciberespaço, será evitada a criação, às pressas, de um “Exército de TIC” – como fez o ministro ucraniano Fedorov, logo após a invasão russa na Ucrânia, pedindo apoio a um ciberespecialista para ‘improvisar’ ataques a sites de empresas e organizações estatais russas.

6. Lições ao Brasil de Segurança e Defesa Cibernética da Guerra Russo-Ucraniana

O Brasil, como país emergente em busca de destaque global, não pode ficar à margem do processo de transformação digital do mundo, acelerado pela imposição do trabalho remoto devido à Pandemia.

Diante de combates cada vez mais acirrados entre nações no ciberespaço, constitui objetivo estratégico nacional marcar presença nas discussões sobre controle deste domínio como protagonista, e não coadjuvante. Assim, o Brasil não pode ficar alheio às incertezas que caracterizam a conjuntura internacional quanto ao ciberespaço.

Por sua relevância, o Brasil precisa se precaver, sendo a publicação da Estratégia Nacional de Segurança Cibernética – E-Ciber, em fevereiro de 2020, uma importante conquista.

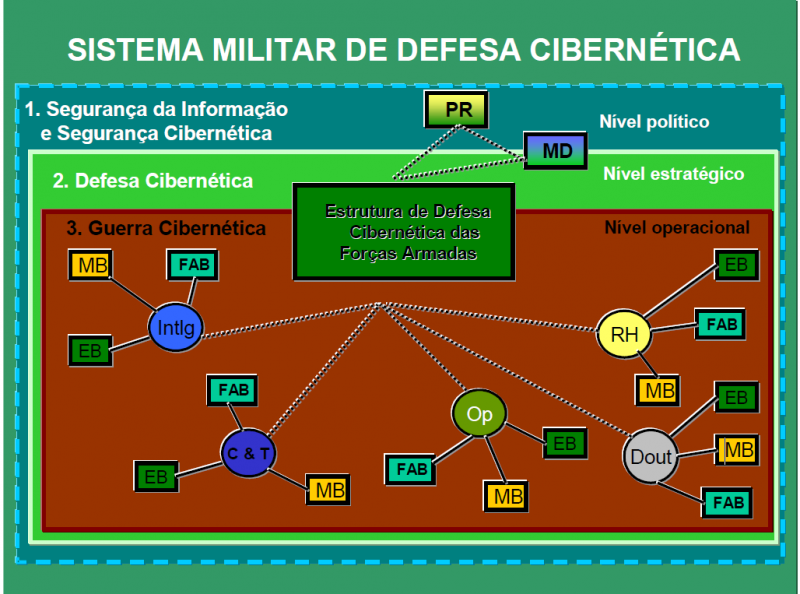

Além disto, a Estratégia Nacional de Defesa (END) define, desde 2008, três setores de importância estratégica à defesa nacional: o nuclear, o espacial e o cibernético, cabendo à Marinha do Brasil a gerência do programa nuclear; à FAB, o programa geoespacial; e, ao Exército Brasileiro, a liderança da defesa cibernética em território nacional. Verifica-se que o Setor Cibernético, na visão da END, não se restringe às atividades de Segurança e Defesa Cibernética, pois inclui, também, a TIC e os componentes básicos do Setor Cibernético à atuação em rede: (i) Estrutura de comando, controle, comunicações, computação e inteligência (C4I), para atuação operacional e funcionamento administrativo das Forças Armadas; (ii) Recursos de TIC; e (iii) Arquitetura matricial, que viabiliza trânsito de informações em apoio ao processo decisório, em tempo quase real.

Diante das lições da Guerra Russo-Ucraniana, a Segurança e a Defesa Cibernéticas surgem naturalmente como imperativos de proteção das infraestruturas críticas da informação, associadas às infraestruturas críticas nacionais.

Assim, o Brasil deu grande passo ao criar, em dezembro de 2020, o Sistema Militar de Defesa Cibernética (SMDC), que tem como órgão central o Comando de Defesa Cibernética (ComDCiber), um comando operacional permanentemente ativado e integrado por oficiais e praças das Três Forças Armadas, mostrado na Figura 1.

O SMDC conduz ações de proteção, exploração e ataques cibernéticos em prol da Defesa Nacional, 24/7, com diversos benefícios à sociedade, em apoio à segurança cibernética em atividades interagências, incluindo a proteção de infraestruturas críticas do País.

Embora o Exército Brasileiro realize excepcional trabalho ao liderar a estruturação de Segurança e Defesa Cibernéticas brasileiras, é evidente que as táticas que esta Força Armada domina são baseadas no domínio terrestre, e não no ciberespaço. No passado, tal distorção ficou clara no uso do poder aéreo como “metralhadora voadora” pelos Exércitos da 1ª Guerra Mundial. Este tipo de erro – o de se usar indevidamente táticas de um domínio no outro – não deveria ser repetido. Chegou a hora de se criar uma Força Cibernética.

Mas não se constrói uma nova Força Armada da noite para o dia. Pode-se primeiro identificar e reunir, na futura Força Cibernética Brasileira, militares que atuam nos ramos cibernéticos da Marinha, Exército e Aeronáutica, como os que servem sob o SMDC, além dos ambientes computacionais de redes, nuvens, pesquisa, instalações e equipamentos voltados ao combate no ciberespaço.

Algo similar ao que houve na criação da Força Aérea, quando militares dos ramos aéreos do Exército e da Marinha, aeronaves, equipes de apoio, instalações e outros equipamentos relacionados foram transferidos à FAB. Esta, em seguida, passou a contar com órgãos específicos para formação e especialização, logística, abastecimento, inteligência, Pesquisa, Operações e Gestão de Pessoal, e a desenvolver doutrinas e táticas adequadas ao domínio aéreo.

7. Conclusão

A fim de se evitar o risco do emprego de táticas de um domínio mais antigo em outro mais recente, é natural que surja, em breve, uma nova categoria de Força ou entidade dual, para combate no ciberespaço. O aprendizado advindo da guerra russo-ucraniana aponta nesta direção.

Tendo como foco os ataques cibernéticos da guerra russo-ucraniana, é vital se preparar para a crescente ameaça de uma Guerra Fria Cibernética Global. É preciso considerar que, com a queda da Ucrânia, o conflito russo-ucraniano pode protagonizar a III Guerra Mundial, com o ciberespaço tendo relevante papel.

Apesar da existência dos ramos cibernéticos nas forças singulares (no Brasil, pela END, predomina o ramo cibernético do Exército), a exemplo do que ocorreu com os antigos ramos aéreos dos Exércitos e da Marinhas, que foram unidos para a criação das Forças Aéreas, é bem possível que haja uma nova Força Armada, ou organização de emprego dual, composta por cibercombatentes especializados, advindos da junção dos ramos cibernéticos das Forças Singulares hoje existentes.

Afinal, a organização, os tempos, os meios e as táticas de combate exploradas no quinto domínio da guerra são bem distintos dos anteriores. Basta observar o que ocorre na guerra russo-ucraniana, em que uma batalha cibernética dura poucas horas, enquanto batalhas terrestres, marítimas e aéreas duram dias ou semanas. Exércitos não se improvisam. Não há espaço para amadores no ciberespaço. Não se pode confiar batalhas no ciberespaço a soldados, marinheiros, aviadores ou astronautas, mas a cibercombatentes profissionais.

8. Referências

- Jen Weedon, FireEye (2015). “Além da Guerra Cibernética: Uso da Rússia de Espionagem Cibernética Estratégica e Operações de Informação na Ucrânia”. Em Kenneth Geers (ed.). Guerra Cibernética em Perspectiva: Agressão Russa contra a Ucrânia . Tallinn: OTAN CCD COE Publicações. ISBN 978-9949-9544-5-2. Arquivado a partir do original em 2016-08-16 . Recuperado em 2016-05-10.

- Kramer, Andrew E. (2022-01-14). “Hackers derrubam sites governamentais na Ucrânia”. O New York Times. ISSN 0362-4331 . Arquivado a partir do original em 15/01/2022. Recuperado 2022-01-17.

- Lauren Feiner (2022-02-23). “Cyberattack atinge bancos ucranianos e sites governamentais” . CBNC. Arquivado a partir do original em 23/02/2022. Recuperado 2022-02-23.

- Pearson, James (2022-02-27). “Ucrânia lança ‘exército de TI’ e mira no ciberespaço russo”. Reuters. Recuperado 2022-02-27.

- PARKS, R.C. e DUGGAN, D.P. Principles of Cyberwarfare. 2001.

- Nuvem como Arma Secreta? Agentes Silenciosos da Guerra. Pagliusi Cibersegurança, 2013.

- Paulo Sergio Melo de Carvalho. A Defesa Cibernética e as Infraestruturas Críticas Nacionais. Defesa em Foco, original de 2020-10-09. Recuperado em 2022-03-04.

- Launching NASA, A Brief History of NASA. National Aeronautics and Space Administration (NASA). Recuperado em 2022-03-04.

- Guerra cibernética russo-ucraniana, Wikipedia. Recuperado em 2022-03-03.

- South Korean TV networks and banks suffer computer crashes after suspected cyber-attack from the North. Mail Online. Original de 2020-03-20. Recuperado em 2022-03-04.

- Como as ameaças russas fizeram da Estônia um país especialista em Cibersegurança. CNN Brasil. Original de 2021-06-19. Recuperado em 2022-03-04.

- Russian hacking group compromised U.S. power companies. CBS News. Original de 2022-04-17. Recuperado em 2022-04-18.

- Queda da Ucrânia poderia resultar em guerra mundial, avalia cônsul da Moldova. CNN Brasil. Original de 2022-03-04. Recuperado em 2022-03-07.

- Política Nacional de Segurança de Infraestruturas Críticas – PNSIC, Presidência da República, DECRETO nº 9.573, 2018-11-22.

- Estratégia Nacional de Segurança Cibernética – E-Ciber, Presidência da República, DECRETO nº 10.222, 2020-02-05.

- Força Aérea Brasileira, Wikipedia. Recuperado em 2022-03-11.

- Sistema Militar de Defesa Cibernética entra em vigor nesta terça-feira. Ministério da Defesa. Publicado em 2020-11-30. Recuperado em 2022-03-11.

- Guerra fria cibernética é realidade e recruta exércitos de ciberguerreiros. TIRio, 2016.

[1] Tecnologia Operacional (TO): abrange qualquer hardware e software que detecta ou provoca uma alteração, por meio do monitoramento direto e/ou controle de equipamentos, em ativos, processos e eventos para conectar, monitorar, gerenciar e proteger operações industriais, seja de uma organização ou de um Estado-Nação.

Sobre Paulo Pagliusi

Paulo Pagliusi é Sócio Executivo da Pagliusi Inteligência em Cibersegurança. Ph.D. in Information Security pela Royal Holloway, University of London, Mestre em Ciência da Computação pela UNICAMP e pós-graduado em Análises de Sistemas pela PUC – Rio. Capitão-de-Mar-e-Guerra da reserva remunerada da Marinha, possui certificação internacional CISM (Certified Information Security Manager).

Atualmente, exerce também os cargos de Diretor da ISACA Rio de Janeiro Chapter e de Pesquisador Sênior de TIC – Segurança Cibernética – Futuro da Defesa, no Laboratório de Simulações e Cenários (LSC) da Escola de Guerra Naval, tendo sido ao longo da carreira CIO da Apex-Brasil, Sócio de Technology Risk da KPMG e Diretor de Cyber Risk da Deloitte. É considerado um dos consultores mais renomados do País em gestão estratégica de TI e riscos tecnológicos, área em que atua há mais de 30 anos, ajudando clientes globais a avaliar, gerenciar e superar riscos emergentes em seus negócios.

Com experiência acadêmica como professor de graduação e pós-graduação, em instituições como IBMEC, PUC-Rio, Marinha do Brasil e Universidade Damásio, é articulista ativo e autor de livro sobre autenticação criptográfica na Internet. É um dos palestrantes mais requisitados atualmente, tendo se apresentado em mais de 200 eventos no Brasil e no exterior, e concedido mais de 100 entrevistas a mídias nacionais e internacionais.

Acompanhe a Coluna de Paulo Pagliusi aqui no Crypto ID!

[paulo@pagliusi.com.br | www.pagliusi.com.br]

Futuro da Defesa: unidades cada vez mais conectadas e automatizadas

Internet das Coisas – Riscos e Desafios desta Inovação Disruptiva

Internet das Coisas: um Plano de Ação para o Brasil – Aspectos de Segurança

Siga o Crypto ID no LinkedIn agora mesmo!