Por Wellington Rosset em 29 de março de 2019 no MUNDO HACKER

Sexta-Feira é dia da maldade, isso todo mundo já sabe. Mas hoje (29/03/2019) os pesquisadores da CCESS deram um novo sentido a essa frase.

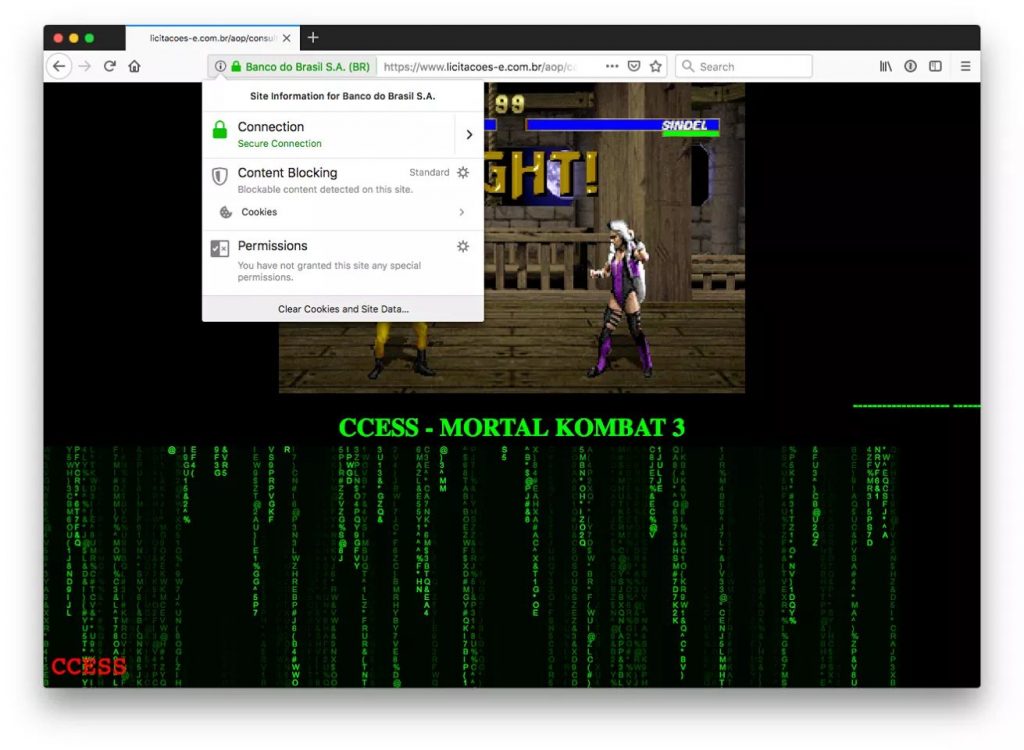

Em sua página oficial, publicaram sua mais nova proeza. Trata-se de um Payload para jogar Mortal Kombat 3 no domínio do Banco do Brasil.

A vulnerabilidade Cross Site Scripting (XSS) foi encontrada em maio de 2018 e reportada ao Banco que, até o presente momento, não tomou providencias para corrigi-la, sendo assim, a equipe de hackers brasileiros liberou a jogatina pra galera.

Nem tudo é diversão

Segundo o pesquisador Leonardo Marciano, integrante do grupo CCESS, em entrevista ao Mundo Hacker, a falha é de nível crítico, pois permitiria criar uma página falsa dentro do próprio domínio do banco do Brasil e utiliza-la para a prática de Phishing, onde o usuário desatento/ desavisado digita seus dados de acesso ao Internet Banking e eles são enviados a um criminoso que se utiliza disso para cometer todo o tipo de fraude. Além disso, a página falsa poderia ser indexada nos motores de busca, como por exemplo o Google, fazendo com que pessoas que buscam o site do banco por lá sejam direcionadas diretamente para a página maliciosa, aumentando ainda mais o alcance de um possível golpe.

Durou pouco

Ao Final desta matéria, às 20:20 hrs (Horário de Brasilia) do dia 29/03 – “Sexta-FIRE”, notamos que o link para a jogatina não estava mais online, enfim, depois de quase um ano, a vulnerabilidade parece estar sendo corrigida da forma mais brasileira possível, ou seja, depois que a bomba estoura.

*Wellington Rosset – Especialista em Segurança da Informação, Professor, Palestrante, Hacker Ético.

Fonte: MUNDO HACKER

Atualização em 31/03 às 16h

Banco do Brasil “camufla” falha e hackers colocam outro jogo pra rodar

Achávamos que o BB havia corrigido a falha de segurança, mas analisando melhor eles apenas incluíram numa BlackList do WAF.

Firewalls de aplicação são um bom modo de se proteger um sistema, mas eles são para ser usados apenas como uma barreira final de proteção pois mascaram as vulnerabilidades, as correções tem que ser implementadas a nível de aplicação.

Ou seja, implementar uma correção via WAF é uma péssima prática, como forma de evidenciar isso e mostrar que não é correndo que se resolve o problema, fizemos um bypass do WAF, com um novo payload para jogar Sonic dessa vez: https://tinyurl.com/naoehcorrendo

Leia matéria completa em MUNDO HACKER

Publicado pela CCESS

[0-day] Portal de licitações do Banco do Brasil – XSS injection refletido

CAPEC-591, CAPEC-63

Severidade: Grave

Data de aviso: 20/05/2018

Data de correção: –

Publicado: Sim, https://www.openbugbounty.org/reports/619342/

Atendendo à escolha dos nossos seguidores, o jogo da vez será Mortal Kombat na página do Banco do Brasil, payload funcional no Firefox apenas: http://tinyurl.com/y5n7u42a

Controles:

TAB para configurar, z, direcionais ctrl, shift alt, espaço

Sobre CCESS

Estamos preparando coisas interessantes para 2019 e queria sanar algumas duvidas que vem sendo levantadas.

1- O que é a CCESS?

A CCESS é um grupo de “Offensive Security” formados por pentesters White Hat da comunidade, a gente já vem a tempos testando a segurança de exchanges e sistemas ligados a elas e notificando os responsáveis para corrigirem as vulnerabilidades, dessa forma acreditamos que podemos prevenir que aconteçam incidentes aqui no Brasil como vimos nos últimos anos, que acabam prejudicando o ecossistema de criptos como um todo, não só as vítimas. Apenas decidimos nos unir em um grupo para tornar isso mais eficiente, simples assim.

2- A CCESS vende selos?

Não. Nós nem pensamos em algo nesse sentido até termos a efetiva credibilidade da comunidade, confiança não se cobra, se conquista.

3- Mas como a CCESS pretende se sustentar?

Nós todos temos os nossos trabalhos e projetos paralelos, eu gosto de dizer que Satoshi não inventou o Bitcoin pensando no dinheiro e sim em resolver um problema. O problema que estamos atacando aqui é a falta de respeito de algumas corretoras brasileiras com o dinheiro e privacidade dos seus clientes. Sim, eu vejo ignorar regras básicas de segurança como uma enorme falta de respeito.

É óbvio que ninguém vive de amor, o tempo que gastamos nos custa caro, portanto iremos sustentar nossas atividades das seguintes formas incialmente:

– Dos nosso próprios bolsos.

– Aceitaremos doações em criptomoedas da comunidade.

– Aceitaremos doações das corretoras auxiliadas no formato de Bug Bounty (somente quem quiser doar!).

– Oferecemos consultorias e treinamentos para quem quiser enrijecer a segurança de seu sistema.

– Oferecemos testes de penetração, algo que já fazíamos antes, só que agora como um grupo especializado.

4- Beleza, então quem doar ou contratar vocês será bem avaliado pelo grupo?

NÃO!! Sempre seremos imparciais nas nossas avaliações e pretendemos deixar isso bem claro! tanto para a comunidade como para empresários que achem que isso pode ser comprado. O que teremos é um salão da fama de apoiadores, onde terá créditos TODOS os que quiserem doar de forma não anônima, sejam pessoas ou empresas. Dessa forma acreditamos que podemos manter a transparência junto à comunidade.

5- Como fica o ranking das exchanges por segurança?

O ranking era uma atividade sustentada por mim, Leandro, nas minhas horas vagas, agora ele passará a ser sustentado pela CCESS, o objetivo do ranking é auxiliar os usuários leigos que estão entrando agora como melhor escolher seus riscos.

Ouvimos TODOS os feedbacks da comunidade, inclusive os hates, o próximo ranking virá com todas as falhas de segurança encontradas em todas as exchanges, catalogado certinho com a pontuação atribuída a cada vulnerabilidade, publicações pertinentes e código CWE para quem quiser pesquisar mais sobre, ou seja, a metodologia será toda aberta.

Ele ainda não foi publicado completo pois faltam sair publicações de alguns disclosures que estão por vir, assim que forem a público ele aparecerá, numa quinta feira próxima de você.

6- Como é essa política de disclosure?

Assim que as vulnerabilidades de segurança forem resolvidas por seus responsáveis iremos realizar as publicações, dependendo da gravidade através da mídia ou por nossa página, gradativamente. Caso a exchange ignore ou não corrija a falha dentro de um prazo de 60 dias da data de notificação, a falha ainda em 0-day será enviada para veículos de comunicação de confiança como uma última tentativa para arrumarem antes da publicação, que nesse caso será feita na forma de avisar a comunidade de perigos iminentes.

7- Então vcs são bons e eu sou obrigado a confiar em vcs?

“Don’t trust, verify!”, ninguém é obrigado a confiar em ninguém, leiam nossos disclosures, nossos relatórios, e o que mais estiver público de nossas outras atividades na área de segurança, para aí sim decidir se deve confiar na gente ou não.

8- Eu não concordo com algum relatório de vocês, a exchange XYZ é 100% segura!

Se você tem conhecimento para agregar à comunidade, por favor faça! apresente um contra relatório confirmando que a exchange é de fato segura pois o debate, quando feito de forma construtiva, só tende a agregar.

9- Vocês estão sendo acusados de extorquir, roubar, matar, incendiar, maninterrupting, mansplaining, bla, bla, bla.

Trabalhar com segurança pisa um pouco no calo das pessoas, egos acabam feridos, nesse caso é normal alguns se verem como prejudicados ao invés de aceitar ajuda.

10- Quem são vocês?

Atualmente somos 5 pesquisadores:

– Leandro Trindade

– Leonardo Marciano

– 5ub50l0 (Subsolo Vinicius)

– Deivison Pinheiro

– Carlos Giovanella

Espero ter explicado um pouco as nossas intenções, o ecossistema cripto está em primeiro lugar, se quiserem comentar dúvidas abaixo estamos disponíveis para tentar responder elas e inclusive acrescentá-las nesse FAQ.

Cinco dicas de um hacker que o vão fazer pensar na segurança da sua empresa

Malware bancário afeta correntistas de nove instituições brasileiras