A Resecurity tomou conhecimento do malware PDFSIDER durante a investigação de uma tentativa de intrusão de rede que foi abortada com sucesso por uma empresa de energia da Fortune 100. O atacante da ameaça contatou os funcionários, fazendo-se passar pelo suporte técnico, e utilizou táticas de engenharia social com o QuickAssist na tentativa de obter acesso remoto aos seus terminais (endpoints).

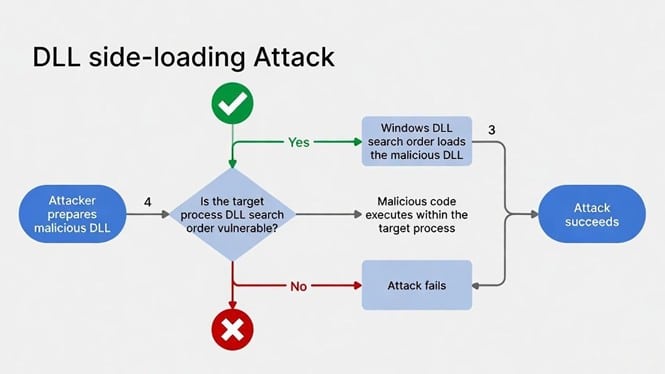

De acordo com nossa equipe HUNTER, o PDFSIDER já está sendo ativamente utilizado por diversos atores de ransomware como um método de entrega de carga útil (payload), mas considerando a técnica de Dynamic Link Library – DLL side-loading, este vetor de ataque pode ser explorado de forma eficaz por atacantes de nível mais avançados para contornar sistemas de antivírus (AV) e sistemas de detecção e resposta de endpoint (EDR).

Visão Geral Técnica

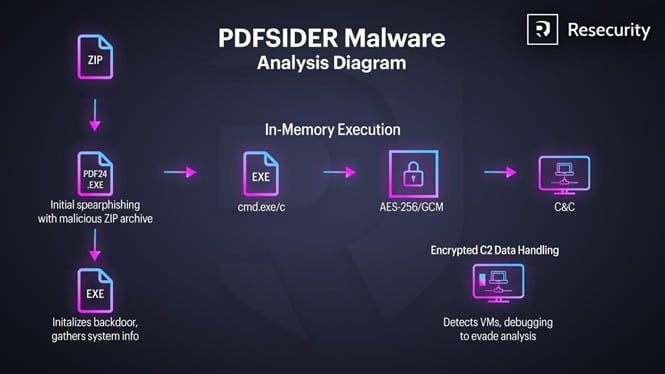

O PDFSIDER é uma variante de malware recém-identificada, distribuída através de DLL side-loading, projetada para implantar secretamente um backdoor com recursos de comando e controle (C2) criptografados. O malware utiliza uma cryptbase.dll falsa para burlar os mecanismos de detecção de endpoint.

Os atacantes lançaram esta campanha utilizando e-mails de spear-phishing que direcionavam as vítimas a um arquivo ZIP anexo à mensagem. O arquivo ZIP contém um arquivo EXE legítimo, rotulado como ‘PDF24 App’. O PDF24 Creator é um software da Miron Geek Software GmbH usado para criar arquivos PDF a partir de qualquer aplicativo e para converter arquivos para o formato PDF.

Características de APT

O malware é identificado como uma Ameaça Persistente Avançada (APT), possuindo características comumente associadas ao tradecraft (táticas e técnicas) de APTs, incluindo execução furtiva, verificações de anti-VM (anti-virtualização) e comunicações criptografadas.

O PDFSIDER combina comportamentos tradicionais de ciberespionagem com funcionalidades modernas de comando remoto, permitindo que os operadores coletem inteligência do sistema e executem comandos de shell remotamente de forma oculta. Os comandos de shell são instruções de texto que você envia diretamente para o sistema operacional para que ele execute uma tarefa específica

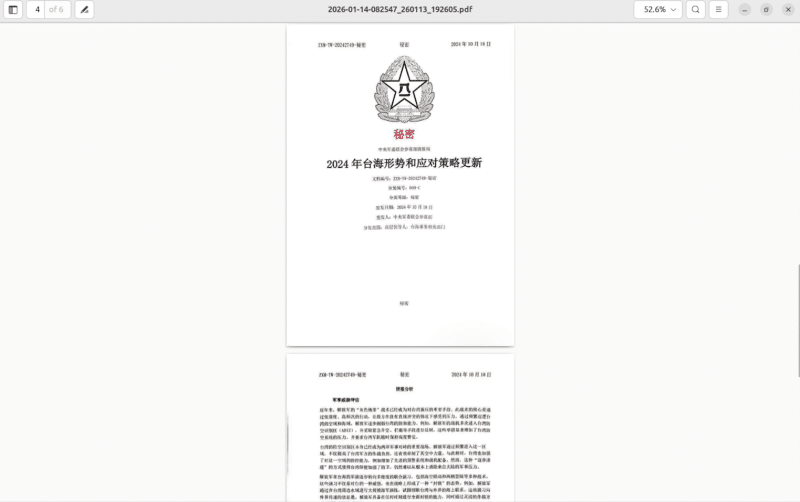

Estratégias de Chamariz e Atribuição

Os atacantes podem utilizar vários chamarizes para atrair as vítimas e induzi-las a abrir documentos maliciosos. Em um dos episódios recentes da mesma campanha, eles utilizaram um documento falso projetado para parecer ter sido escrito pelo Bureau de Inteligência do Departamento de Estado-Maior Conjunto do PLA – (中央军委联合参谋部情报局) que é o principal órgão de inteligência militar da China e faz parte do Exército de Libertação Popular (PLA).

Uma das campanhas recentes de malware identificada pela empresa Acronis – uma empresa global de tecnologia, com sede na Suíça, uma das principais referências em cibersegurança e proteção de dados do mundo, visou atingir o governo dos EUA e foi atribuída ao grupo LOTUSLITE. Essa campanha, utilizou tal vetor, isto é, combinou narrativas geopolíticas entre os Estados Unidos e a Venezuela como temas de isca.

A análise da infraestrutura e os padrões de execução mostram uma sobreposição de confiança moderada com o tradecraft do grupo Mustang Panda, incluindo o estilo de entrega, a separação entre carregador (loader) e DLL, e o uso da infraestrutura.

A Empresa Trellis – Assim como a Acronis, é uma grande empresa global de cibersegurança (fruto da fusão entre a McAfee e a FireEye), em outra campanha identificou que o DLL side-loading foi usado para distribuir uma ampla variedade de malwares, tais como:

- Agent Tesla, CryptBot e Formbook.

- Lumma Stealer e Vidar Stealer.

- Remcos RAT, Quasar RAT, DCRat e XWorm.

Uma vulnerabilidade de DLL side-loading foi explorada em um binário legítimo, isto é um programa ou arquivo executável (.exe, .dll, etc.) que foi criado por uma empresa ou desenvolvedor confiável e que não contém código malicioso original, e associado à biblioteca de código aberto c-Ares para burlar controles de segurança e entregar uma vasta gama de trojans e stealers comuns (commodity).

Importante ressaltar que c-Ares é uma biblioteca de programação muito comum e legítima usada para resolver nomes de domínio (DNS). Os hackers usaram um arquivo real e confiável desta biblioteca para enganar o sistema.

Resumindo, a Resecurity destaca uma tendência de spear-phishing direcionado, favorecendo técnicas de execução confiáveis, como o DLL side-loading, em detrimento do acesso inicial baseado em exploits, visando evitar a detecção.

O Crypto ID conecta tecnologia, regulação voltada à segurança da informação com inteligência editorial porque acreditamos no poder da informação bem posicionada para orientar decisões.

Conheça a coluna Cibersegurança.