Este malware é comumente usado para implantar funções de criptomineração em seu alvo, drenando os recursos de um computador ao usá-los para minerar blocos

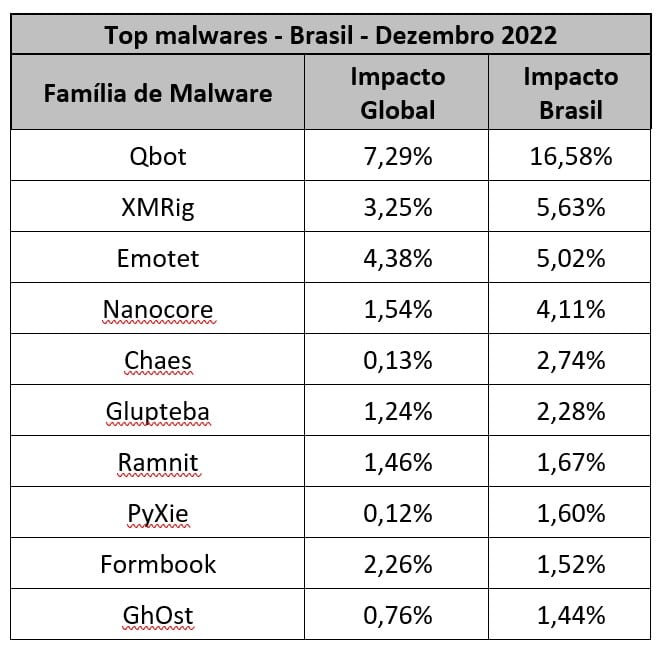

A Check Point Research relata a volta do Glupteba à lista Top 10, malware que pode levar a uma infecção por ransomware e violação de dados; na liderança do ranking, o Qbot ultrapassou o Emotet como o malware mais prevalente em dezembro, tanto no mundo como no Brasil cujo impacto foi de 16,58%.

A Check Point Research (CPR), divisão de Inteligência em Ameaças da Check Point® Software Technologies Ltd. (NASDAQ: CHKP), uma fornecedora líder de soluções de cibersegurança global, publicou o Índice Global de Ameaças referente ao mês de dezembro de 2022.

No mês passado, o Glupteba, um ambicioso cavalo de Troia botnet habilitado para blockchain, voltou à lista dos dez principais malwares pela primeira vez desde julho de 2022, passando para o oitavo lugar.

Quanto à liderança do ranking de dezembro, o Qbot, um cavalo de Troia sofisticado que rouba credenciais bancárias e digitação de teclado, se destacou ao ultrapassar o Emotet como o malware mais prevalente após seu retorno no mês passado, impactando 7% das organizações em todo o mundo.

No Brasil, o Qbot não somente liderou a lista nacional como teve um impacto de 16,58%, praticamente o dobro em relação ao global.

Em relação aos malwares móveis, o Android Hiddad retornou ao índice e o setor da Educação continuou sendo o mais impactado em todo o mundo.

Embora o Google tenha conseguido gerar grandes interrupções nas operações do Glupteba em dezembro de 2021, esse malware parece ter voltado à ativa. Como uma variante de malware modular, o Glupteba pode alcançar vários objetivos em um computador infectado.

O botnet é frequentemente usada como downloader e conta-gotas para outros malwares. Isso significa que uma infecção por Glupteba pode levar a uma infecção por ransomware, violação de dados ou outros incidentes de segurança.

O Glupteba também foi projetado para roubar credenciais de usuário e cookies de sessão de máquinas infectadas.

Esses dados de autenticação podem ser usados para obter acesso às contas online de um usuário ou outros sistemas, permitindo que o atacante roube dados confidenciais ou tome outras medidas usando essas contas comprometidas.

Por fim, este malware é comumente usado para implantar funções de criptomineração em seu alvo, drenando os recursos de um computador ao usá-los para minerar blocos.

Em dezembro, o Hiddad também fez parte da lista dos três principais malwares móveis pela primeira vez em 2022. O Hiddad é um malware de distribuição de anúncios, direcionado a dispositivos Android. Ele reembala aplicativos legítimos e os libera em uma loja de terceiros.

Sua principal função é exibir anúncios, mas também pode obter acesso aos principais detalhes de segurança incorporados ao sistema operacional.

“O tema dominante de nossa pesquisa mais recente é como o malware muitas vezes se disfarça de software legítimo para dar aos hackers acesso backdoor aos dispositivos sem levantar suspeitas. É por isso que é importante fazer a devida diligência ao baixar qualquer software e aplicativo ou clicar em links, independentemente de quão genuínos pareçam”, ressalta Maya Horowitz, vice-presidente de Pesquisa da Check Point Software Technologies.

A equipe da CPR também revelou que a “Web Server Exposed Git Repository Information Disclosure” foi a vulnerabilidade mais explorada, impactando 46% das organizações em todo o mundo, seguida de perto pela “Web Servers Malicious URL Directory Traversal”, com um impacto de 44%; “Command Injection Over HTTP” foi a terceira vulnerabilidade mais usada, com um impacto global de 43%.

Principais famílias de malware

As setas referem-se à mudança na classificação em comparação com o mês anterior.

Em dezembro, o Qbot foi o malware mais difundido no mês, impactando 7% das organizações em todo o mundo, seguido por Emotet afetando 4% e o XMRig com impacto de 3%.

↑ Qbot – Qbot AKA Qakbot é um cavalo de Troia bancário que apareceu pela primeira vez em 2008, projetado para roubar as credenciais bancárias e as teclas digitadas do usuário.

Geralmente é distribuído por e-mails de spam e emprega várias técnicas antiVM, antidepuração e antisandbox para dificultar a análise e evitar a detecção.

↔ Emotet – É um cavalo de Troia avançado, autopropagável e modular. O Emotet, antes usado como um cavalo de Troia bancário, foi recentemente usado como um distribuidor para outros malwares ou campanhas maliciosas.

Ele usa vários métodos para manter técnicas de persistência e evasão para evitar a detecção. Além disso, pode se espalhar por e-mails de spam de phishing contendo anexos ou links maliciosos.

↑ XMRig – É um software de mineração de CPU de código aberto usado para o processo de mineração da criptomoeda Monero e visto pela primeira vez em maio de 2017.

Os atacantes geralmente abusam desse software de código aberto, integrando-o ao malware para realizar mineração ilegal nos dispositivos das vítimas.

A lista global completa das dez principais famílias de malware em dezembro pode ser encontrada no blog da Check Point Software.

Principais setores atacados no mundo e no Brasil

Quanto aos setores, em dezembro, Educação/Pesquisa firmou-se na liderança da lista como o setor mais atacado globalmente, seguido por Governo/Militar e Saúde. Esses são os mesmos setores que ocupam as mesmas posições na lista global da Check Point Software desde o mês de agosto de 2022.

– Educação/Pesquisa

– Governo/Militar

– Saúde

No Brasil, os três setores no ranking nacional mais visados em dezembro foram:

– Utilities

– SI/VAR/Distributor (Integradores de Sistemas/VAR/Distribuidores)

– Governo/Militar

O setor da Saúde ocupou a quarta posição e Educação/Pesquisa, a oitava, em dezembro no ranking nacional.

Principais vulnerabilidades exploradas

Em dezembro, a equipe da CPR também revelou que a “Web Server Exposed Git Repository Information Disclosure” foi a vulnerabilidade mais explorada, impactando 46% das organizações no mundo, seguida pela “Web Servers Malicious URL Directory Traversal”, ocupando o segundo lugar com impacto global de 44% das organizações.

A “Command Injection Over HTTP” ocupou o terceiro lugar das vulnerabilidades com um impacto global de 43%.

↑Web Server Exposed Git Repository Information Disclosure – a vulnerabilidade de divulgação de informações foi relatada no Repositório Git. A exploração bem-sucedida desta vulnerabilidade pode permitir a divulgação não intencional de informações da conta.

↓ Web Servers Malicious URL Directory Traversal (CVE-2010-4598,CVE-2011-2474,CVE-2014-0130,CVE-2014-0780,CVE-2015-0666,CVE-2015-4068,CVE-2015-7254,CVE-2016-4523,CVE-2016-8530,CVE-2017-11512,CVE-2018-3948,CVE-2018-3949,CVE-2019-18952,CVE-2020-5410,CVE-2020-8260) – Existe uma vulnerabilidade de passagem de diretório em diferentes servidores da web.

A vulnerabilidade ocorre devido a um erro de validação de entrada em um servidor da Web que não limpa adequadamente o URI para padrões de travessia de diretório.

A exploração bem-sucedida permite que invasores remotos não autenticados divulguem ou acessem arquivos arbitrários no servidor vulnerável.

↑ Command Injection Over HTTP (CVE-2021-43936,CVE-2022-24086) – Uma vulnerabilidade de injeção de comando sobre HTTP foi relatada.

Um atacante remoto pode explorar esse problema enviando uma solicitação especialmente criada para a vítima. A exploração bem-sucedida permitiria que um atacante executasse código arbitrário na máquina de destino.

Principais malwares móveis

Em dezembro, o Anubis permaneceu em primeiro lugar como o malware móvel mais difundido, seguido por Hiddad e AlienBot.

1.Anubis é um cavalo de Troia bancário projetado para smartphones Android. Desde que foi detectado inicialmente, ele ganhou funções adicionais, incluindo a funcionalidade Remote Access Trojan (RAT), keylogger, recursos de gravação de áudio e vários recursos de ransomware. Foi detectado em centenas de aplicativos diferentes disponíveis na Google Store.

2.Hiddad é um malware Android que reembala aplicativos legítimos e os libera em uma loja de terceiros. Sua principal função é exibir anúncios, mas também pode obter acesso aos principais detalhes de segurança incorporados ao sistema operacional.

3.AlienBot é um cavalo de Troia bancário para Android, vendido clandestinamente como Malware-as-a-Service (MaaS). Ele suporta keylogging, sobreposições dinâmicas para roubo de credenciais, bem como coleta de SMS para desvio de duplo fator de autenticação (2FA). Recursos adicionais de controle remoto são fornecidos usando um módulo TeamViewer.

Os principais malwares de dezembro no Brasil

Em dezembro, o índice de ameaças do Brasil teve como principal malware o Qbot com impacto de 16,58%, praticamente o dobro do índice de impacto global. O XMRig aparece em segundo lugar na lista do Brasil com impacto de 5,63%; e o Emotet ficou em terceiro com 5,02% de impacto.

O Índice de impacto de ameaças globais da Check Point Software e seu mapa ThreatCloud são alimentados pela inteligência ThreatCloud da Check Point, a maior rede colaborativa que fornece inteligência de ameaças em tempo real derivada de centenas de milhões de sensores em todo o mundo, em redes, endpoints e dispositivos móveis.

A inteligência é enriquecida com mecanismos baseados em IA e dados de pesquisa exclusivos da divisão Check Point Research (CPR).

Sobre a Check Point Research

A Check Point Research fornece inteligência líder em ciberameaças para os clientes da Check Point Software e para a maior comunidade de inteligência em ameaças.

A equipe de pesquisas coleta e analisa dados globais de ciberataques armazenados no ThreatCloud para manter os hackers afastados, garantindo que todos os produtos da Check Point sejam atualizados com as mais recentes proteções.

A equipe de pesquisas consiste em mais de 100 analistas e pesquisadores que colaboram com outros fornecedores de segurança, policiais e vários CERTs.

Sobre a Check Point Software Technologies Ltd.

A Check Point Software Technologies Ltd. é um fornecedor líder em soluções de cibersegurança para empresas privadas e governos em todo o mundo.

O portfólio de soluções do Check Point Infinity protege organizações privadas e públicas contra os ataques cibernéticos de 5ª geração com uma taxa de detecção de malware, ransomware e outras ameaças que é líder de mercado.

O Infinity compreende quatro pilares principais, oferecendo segurança total e prevenção contra ameaças de 5ª geração em ambientes corporativos: Check Point Harmony, para usuários remotos; Check Point CloudGuard, para proteger nuvens automaticamente; Check Point Quantum, para proteger perímetros de rede e data centers, todos controlados pelo gerenciamento de segurança unificado mais abrangente e intuitivo do setor; e Check Point Horizon, uma suíte de operações de segurança que prioriza a prevenção.

A Check Point Software protege mais de 100.000 organizações de todos os portes.

Parceria entre Check Point Software e Intel visa aprimorar a segurança de endpoints com IA

Check Point Software analisa o Azov, aquele que parece um simples ransomware mas não é

Check Point Software anuncia solução nativa da nuvem para segurança de ambiente AWS

Check Point Software lança hub acelerador para startups de segurança cibernética

Aqui no Crypto ID você encontra reunidos os melhores estudos e pesquisas sobre o universo da Segurança da Informação aplicada a diversas verticais de negócios. Acesse nossa coluna e conheça!

Inteligência Editorial que Orienta Cenários

Desde 2014, o Crypto ID oferece conteúdo editorial sobre tecnologia de segurança referente à requisitos técnicos e regulatórios. Levamos conhecimento e provocamos reflexões que sustentam decisões em transformação digital e cibersegurança. Temos a força do contexto que impulsiona a comunicação. Fale com a gente contato@cryptoid.com.br

Siga o Crypto ID no LinkedIn agora mesmo!