A Internet está inundada com mineradores de moedas criptográficas que atrapalham computadores e até smartphones com problemas computacionalmente pesados chamados por sites pirateados ou eticamente questionáveis

Os últimos exemplos vieram na segunda-feira com a revelação do provedor de antivírus Trend Micro de que pelo menos dois aplicativos Android com até 50.000 downloads do Google Play foram capturados recentemente colocando miniportadores de criptografia dentro de uma janela escondida do navegador .

Os mineiros fazem com que os telefones que executam os aplicativos executem o JavaScript hospedado em Coinhive.com , um site que aproveita as CPUs de milhões de PCs para explorar a moeda de criptografia Monero.

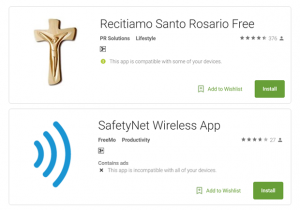

O Google já removeu os aplicativos, conhecidos como Recitiamos Santo Rosario Free e SafetyNet Wireless App.

Na semana passada, pesquisadores da empresa de segurança Sucuri advertiram que pelo menos 500 sites que executavam o sistema de gerenciamento de conteúdo do WordPress por si só haviam sido pirateados para executar os scripts de mineração da Coinhive.

Sucuri disse que outras plataformas da Web – incluindo Magento, Joomla e Drupal – também estão sendo pirateadas em grandes números para executar a interface de programação Coinhive.

No início deste mês, política local de verificação de fato Politifact.com foi encontrado hospedagem de scripts Coinhive de uma forma que esgotou 100 por cento dos visitantes recursos de computação.

Um funcionário da PolitiFact disse a Ars que o incidente ocorreu quando “um hacker não identificado anexou um script de mineração de criptografia à base do código PolitiFact sendo armazenado em um servidor baseado em nuvem”. O código já foi removido e estava ativo apenas quando as pessoas tinham uma janela do politifact.com aberta em seu navegador.

Não olhe, não conte

A Coinhive apresenta seu serviço como uma forma em que os usuários finais podem suportar sites sem visualizar anúncios on-line, que muitas vezes são criticados por conter malware que infectam os visitantes com ransomware, roubadores de senha e outros produtos maliciosos .

O bloqueador de anúncios AdGuard informou recentemente que 220 sites na lista de 100.000 melhores da Alexa apresentam scripts de mineração de criptografia para mais de 500 milhões de pessoas .

Em três semanas, AdGuard estimou, os sites geraram um coletivo de US $ 43.000. Tanto o AdGuard, o Provedor de Antimalware Malwarebytes e uma variedade de seus pares começaram recentemente a bloquear ou restringir o acesso à mineração criptográfica Coinhive. Tanto o AdGuard quanto o Malwarebytes dão aos usuários finais que desejam suportar um site usando o CoinHive, a opção de acessar o script de mineração. Ao anunciar o movimento, Malwarebytes escreveu:

A razão pela qual bloqueamos o Coinhive é porque existem proprietários de sites que não pedem a permissão de seus usuários para começar a executar aplicações de CPU-gorging em seus sistemas. Um mineiro Bitcoin regular pode ser incrivelmente simples ou uma central elétrica, dependendo da quantidade calculada pelo usuário que o mineiro deseja usar. A versão JavaScript de um mineiro permite a personalização de quanta mineração fazer, por sistema de usuário, mas deixa isso até o proprietário do site, que pode querer abrandar a experiência do seu computador para um rastreamento.

A audiência maciça da Web de Coinhive não está perdida em outras empresas. Collin Mulliner, um pesquisador de segurança e desenvolvedor da TelStop , disse que recebeu recentemente um e-mail de uma starter chamada Medsweb, convidando-o a integrar um mineiro Monero em sua criação.

“Se o seu aplicativo é implantado em milhares / milhões de dispositivos, você pode monetizá-lo com monero de mineração e ganhar renda realmente enorme”, afirmou o e-mail não solicitado. “Gerenciamos toda a complexidade dos servidores backend e operações de mineração e você obtém um painel de controle muito simples para monitorar seu hashrate e ganhos”.

Malwarebytes observou que o Coinhive recentemente introduziu o authedmine.com , um serviço que exige que os sites de terceiros recebessem autorização explícita dos usuários finais antes de usar seus computadores para extrair as moedas digitais. Mas o fornecedor de antimalware continuou a apontar que coinhive.com permanece ativo e continua a exigir nenhum aviso de usuário final.

Como a recente descoberta dos aplicativos Android e os mais de 500 sites pirateados deixam claro, Coinhive continua a fechar os olhos ao abuso de seu serviço, da mesma forma que os provedores de adware fizeram no início dos anos 2000.

Fonte: https://arstechnica.com

Tradução livre

Foto de Marco Krohn