Os pesquisadores descobriram um aumento preocupante de pacotes NPM e PyPI enganosos distribuídos como parte de uma campanha maliciosa, destinada a extrair configurações do Kubernetes e chaves SSH de sistemas comprometidos.

Um artigo do Blog da SOCRadar

Os primeiros sinais da campanha

A campanha foi identificada pela primeira vez em 12 de setembro de 2023 e está em andamento desde então.

Inicialmente, um total de 14 pacotes npm maliciosos foram identificados como parte desta campanha, publicados a partir de diferentes contas npm:

- @am-fe/hooks

- @am-fe/provedor

- @am-fe/solicitação

- @am-fe/utils

- @am-fe/marca d’água

- @am-fe/marca d’água-core

- @componentes de formulário dinâmico/mui

- @componentes de formulário dinâmico/shineout

- @expue/aplicativo

- @fixedwidthtable/fixedwidthtable

- @soc-fe/use

- @spgy/eslint-plugin-spgy-fe

- @virtualsearchtable/virtualsearchtable

- brilhos

O que une essas contas é a utilização de um determinado domínio dentro de pacotes maliciosos: “ app.threatest[.]com”

Os pacotes maliciosos parecem ser bibliotecas e componentes JavaScript benignos, como plug-ins ESLint e ferramentas TypeScript SDK; uma vez instalados, eles executam código ofuscado para extrair arquivos confidenciais da máquina da vítima.

Os atores da ameaça estão ativamente enviando esses pacotes para vários ecossistemas, com a intenção de infectar usuários desavisados e exfiltrar dados. A ameaça é significativa, pois pode resultar potencialmente em problemas graves para as organizações em ataques direcionados, incluindo comprometimentos da cadeia de abastecimento. Para obter informações sobre os métodos empregados pelos agentes de ameaças para distribuir pacotes maliciosos, consulte nossa outra postagem no blog.

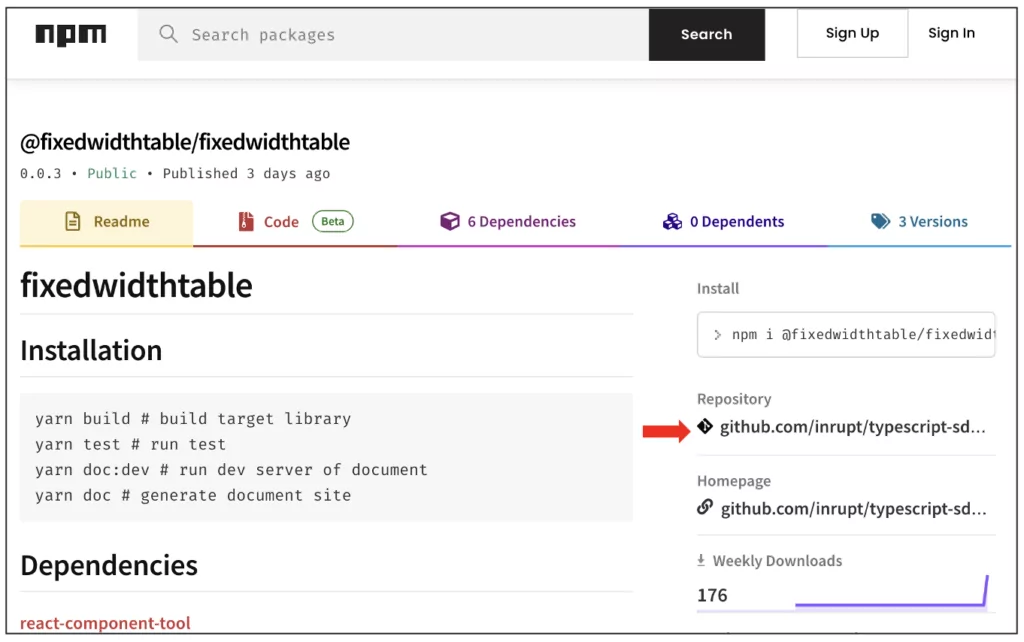

Exemplo de pacote npm malicioso

Os pesquisadores fizeram várias observações dignas de nota sobre esses pacotes maliciosos. Por exemplo, um pacote é denominado “fixedwidthtable” , mas direciona os usuários para um repositório GitHub chamado “typescript-sdk-tools” e um arquivo “index.js” na pasta de scripts executa código ofuscado.

Os pacotes vinculados a esta campanha contêm o mesmo código e tentam imitar bibliotecas legítimas de código aberto, embora os arquivos reais sejam diferentes.

Os pesquisadores revelaram ainda que versões anteriores de alguns desses pacotes contêm uma versão não ofuscada da carga do ataque. Esta descoberta confirmou a intenção dos invasores de roubar dados confidenciais, incluindo:

- Configurações do Kubernetes,

- Chaves SSH,

- Metadados do sistema (nomes de usuário, endereços IP, nomes de host).

Quando o código é executado na máquina da vítima, ele coleta os dados direcionados e os envia para o domínio app.threatest[.]com.

Existe um ator de ameaça específico distribuindo esses pacotes npm e PyPI maliciosos?

O domínio usado na campanha (app.threatest[.]com) resolveu dois endereços IP da Cloudflare. Além disso, os pesquisadores observaram o uso de caracteres chineses nos comentários do código, o que é digno de nota. No entanto, esta informação não fornece uma identificação clara de um ator específico da ameaça.

Nos dias seguintes ao lançamento da campanha, os investigadores identificaram pacotes adicionais. A campanha começou com o lançamento inicial de pacotes no repositório de pacotes npm, mas à medida que evoluiu, os invasores expandiram sua distribuição para incluir pacotes no PyPI.

Os pesquisadores relatam que, até o momento, a campanha gerou um total de 46 publicações em 39 pacotes distintos nos dois ecossistemas (npm e PyPI).

Você pode encontrar uma lista abrangente de todos os pacotes relacionados à campanha no final deste blog.

Defenda proativamente seu ambiente com SOCRadar

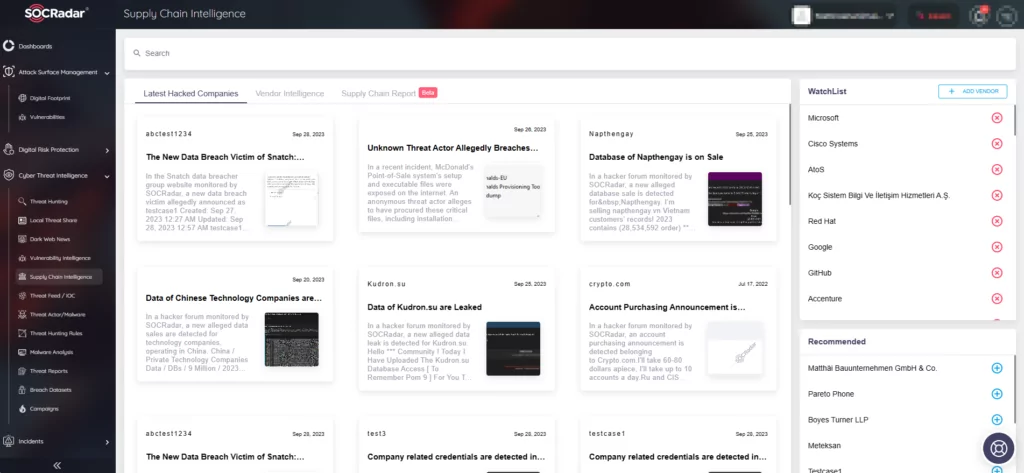

Com o recurso Supply Chain Intelligence no módulo CTI do SOCRadar , você pode incluir seus fornecedores em uma WatchList e ficar atento aos incidentes mais recentes que podem ter implicações para a segurança da sua organização.

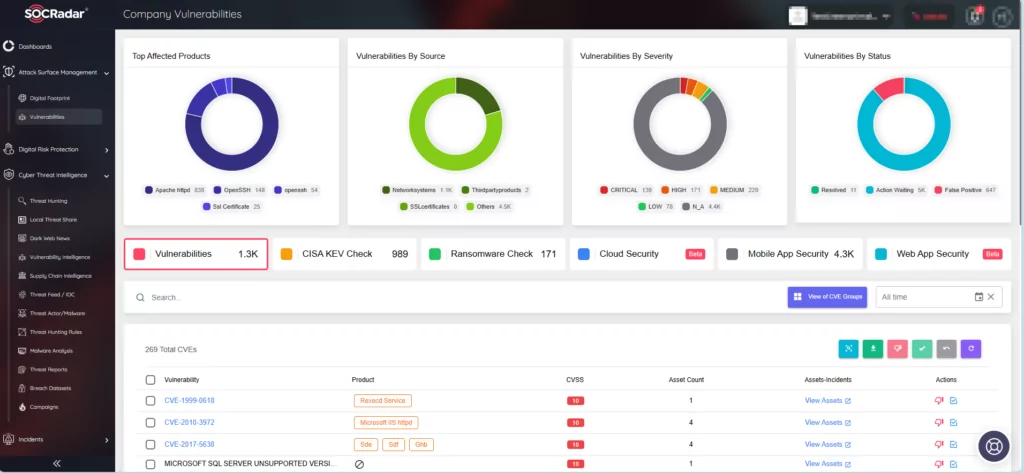

Além disso, com mais frequência, os invasores usam vulnerabilidades em sistemas infectados para explorar ainda mais suas vítimas. Com o SOCRadar, você pode receber alertas imediatos sobre vulnerabilidades identificadas em seus ativos digitais, permitindo medidas de defesa proativas para sua organização.

Todos os pacotes npm e PyPI relacionados à campanha

A seguir está uma lista completa de pacotes maliciosos publicados até agora na campanha:

| Pacote | Versão | Ecossistema | Data de publicação | Arquivo malicioso |

| @am-fe/componentes | 0.0.1-beta.16 | npm | 2023-09-12 02:56:24 | pacote/index.js |

| @am-fe/hooks | 0.0.1-beta.3 | npm | 2023-09-12 03:01:10 | pacote/index.js |

| @am-fe/provedor | 0.0.1-alfa.8 | npm | 2023-09-12 19:35:29 | pacote/index.js |

| @am-fe/marca d’água | 1.0.1 | npm | 2023-09-12 19:37:03 | pacote/index.js |

| @am-fe/utils | 0.0.1-alfa.3 | npm | 2023-09-12 19:44:17 | pacote/index.js |

| @soc-fe/use | 0.0.2-beta.8 | npm | 2023-09-12 20:29:30 | pacote/index.js |

| brilhos | 1.12.16-beta.0 | npm | 2023-09-12 20:59:51 | pacote/index.js |

| @componentes de formulário dinâmico/shineout | 1.0.4-alfa.3 | npm | 2023-09-12 23:37:30 | pacote/index.js |

| @componentes de formulário dinâmico/mui | 1.4.2-alfa.1 | npm | 2023-09-12 23:43:07 | pacote/index.js |

| @expue/aplicativo | 0.0.2-alfa.0 | npm | 2023-09-13 01:20:11 | pacote/index.js |

| @expue/construtor | 0.0.3-alfa.0 | npm | 2023-09-13 19:07:35 | pacote/index.js |

| @expue/cli | 0.0.3-alfa.0 | npm | 2023-09-13 19:08:42 | pacote/index.js |

| @expue/config | 0.0.3-alfa.0 | npm | 2023-09-13 19:09:06 | pacote/index.js |

| @expue/núcleo | 0.0.3-alfa.0 | npm | 2023-09-13 19:09:31 | pacote/index.js |

| @expue/plugin-express | 0.0.3-alfa.0 | npm | 2023-09-13 19:10:30 | pacote/index.js |

| @expue/compartilhado | 0.0.3-alfa.0 | npm | 2023-09-13 19:11:05 | pacote/index.js |

| @expue/tipos | 0.0.3-alfa.0 | npm | 2023-09-13 19:27:39 | pacote/index.js |

| @expue/vue-renderizador | 0.0.3-alfa.0 | npm | 2023-09-13 19:28:54 | pacote/index.js |

| @expue/vue3-helper | 0.0.3-alfa.0 | npm | 2023-09-13 19:30:01 | pacote/index.js |

| @expue/vue3-renderizador | 0.0.3-alfa.0 | npm | 2023-09-13 19:31:15 | pacote/index.js |

| @sheinoutmobile/sheinoutmobile | 1.6.0 | npm | 2023-09-13 19:51:05 | pacote/index.js |

| apm-web-vitais | 0.0.1-rc.3 | npm | 2023-09-14 01:04:09 | pacote/src/main.js |

| assistente de robô de sistema | 3.0.8 | npm | 2023-09-14 01:31:02 | pacote/src/main.js |

| ssc-manipulador de log simultâneo | 0.0.12 | pypi | 2023-09-14 04:06:56 | ssc-concurrent-log-handler-0.0.12/setup.py |

| @sheinoutmobile/shineoutmobile | 1.8.2 | npm | 2023-09-14 04:08:57 | pacote/src/index.js |

| ssc-manipulador de log simultâneo | 0.0.13 | pypi | 2023-09-14 04:46:56 | ssc-concurrent-log-handler-0.0.12/setup.py |

| @virtualsearchtable/virtualsearchtable | 0.1.0 | npm | 2023-09-14 21:09:13 | pacote/scripts/index.js |

| @fixedwidthtable/fixedwidthtable | 0.0.1 | npm | 2023-09-14 21:12:32 | pacote/scripts/index.js |

| @fixedwidthtable/fixedwidthtable | 0.0.2 | npm | 2023-09-14 21:12:36 | pacote/scripts/index.js |

| @spgy/eslint-plugin-spgy-fe | 1.0.0-rc.1 | npm | 2023-09-14 22:35:39 | pacote/scripts/index.js |

| @spgy/eslint-plugin-spgy-fe | 1.0.0-rc.2 | npm | 2023-09-15 02:46:33 | pacote/scripts/index.js |

| @fixedwidthtable/fixedwidthtable | 0.0.3 | npm | 2023-09-15 02:48:13 | pacote/scripts/index.js |

| @virtualsearchtable/virtualsearchtable | 0.1.1 | npm | 2023-09-15 02:49:41 | pacote/scripts/index.js |

| sc-manipulador de log simultâneo | 0.0.13 | pypi | 2023-09-18 03:59:05 | sc-concurrent-log-handler-0.0.13/setup.py |

| ss-manipulador de log simultâneo | 0.0.13 | pypi | 2023-09-18 04:03:56 | sc-concurrent-log-handler-0.0.13/setup.py |

| sc-manipulador de log simultâneo | 0.0.14 | pypi | 2023-09-18 04:21:32 | sc-concurrent-log-handler-0.0.14/setup.py |

| pacotes am | 0.0.1 | npm | 2023-09-20 00:36:41 | pacote/dist/index.js |

| apm-web-vitais | 1.0.2 | npm | 2023-09-20 00:54:42 | pacote/dist/index.js |

| eslint-plugin-shein-soc-raw | 1.1.4 | npm | 2023-09-20 23:00:50 | pacote/lib/config.js |

| eslint-plugin-spgy-fe | 1.0.1 | npm | 2023-09-20 23:01:25 | pacote/lib/config.js |

| brilho solar | 1.0.9 | npm | 2023-09-20 23:20:32 | pacote/flare.beta.js |

| @zxncij2390/monorepo3 | 3.18.0 | npm | 2023-09-24 20:12:07 | pacote/pré-instalação.cjs |

| @zxncij2390/upload-ali-oss | 0.1.2 | npm | 2023-09-24 22:43:07 | pacote/pós-instalação.cjs |

| @zxncij2390/símbolo de cuidados de lavagem | 1.0.3 | npm | 2023-09-24 22:45:31 | pacote/pós-instalação.cjs |

| kit xia | 0.0.1-beta.4 | npm | 2023-09-24 23:14:46 | pacote/src/post-install.cjs |

| avalie minha web | 1.0.6 | npm | 2023-09-24 23:22:44 | pacote/pós-instalação.cjs |

Fonte: SocRadar

Sobre SOCRadar

SOCRadar é uma plataforma SaaS de Extended Threat Intelligence (XTI) que combina gerenciamento de superfície de ataque externo (EASM), serviços de proteção de risco digital (DRPS) e inteligência de ameaças cibernéticas (CTI). O SOCRadar permite que as organizações maximizem a eficiência de suas equipes SOC com inteligência de ameaças contextualizada, livre de falsos positivos e acionável.

O Crypto ID conecta tecnologia, regulação voltada à segurança da informação com inteligência editorial porque acreditamos no poder da informação bem posicionada para orientar decisões.

Conheça a coluna Cibersegurança.

Siga o Crypto ID no LinkedIn agora mesmo!