Os pesquisadores relatam que o Emotet continua seu “reinado” como o malware mais popular, impactando 10% das organizações em todo o mundo

A Check Point Research revela que o Emotet continua sendo o malware mais predominante, igualmente para o ranking do Brasil; enquanto o AgentTesla passa do quarto para o segundo lugar na lista global após várias campanhas de spam com o tema da guerra Rússia/Ucrânia.

A Check Point Research (CPR), divisão de Inteligência em Ameaças da Check Point® Software Technologies Ltd. (NASDAQ: CHKP), uma fornecedora líder de soluções de cibersegurança global, divulga o Índice Global de Ameaças referente ao mês de março de 2022.

Os pesquisadores relatam que o Emotet continua seu “reinado” como o malware mais popular, impactando 10% das organizações em todo o mundo, dobrando seu porcentual em comparação com o mês de fevereiro.

O Emotet é um cavalo de Troia avançado, autopropagável e modular que usa vários métodos para manter técnicas de persistência e evasão para evitar a detecção.

Desde seu retorno em novembro do ano passado e as recentes notícias de que o Trickbot foi encerrado, o Emotet vem fortalecendo sua posição como o malware mais predominante. Isso se solidificou ainda mais em março, pois muitas campanhas de e-mail agressivas distribuíram o botnet, incluindo vários golpes de phishing com tema de Páscoa explorando o agito em torno das festividades dessa data.

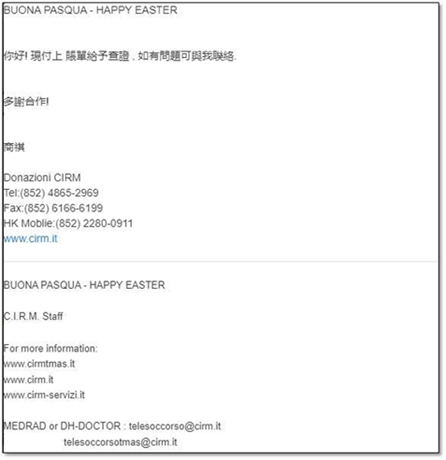

Esses e-mails foram enviados para vítimas em todo o mundo, com um exemplo em que a linha do assunto era “buona pasqua, feliz páscoa”, mas anexado ao e-mail havia um arquivo XLS malicioso para disseminar e “instalar” o Emotet.

Em março, o AgentTesla, o RAT avançado que funciona como keylogger e ladrão de informações, é o segundo malware mais prevalente, após aparecer em quarto lugar no índice de fevereiro.

A ascensão do AgentTesla se deve a várias novas campanhas de spam mal-intencionado que disseminam o RAT por meio de arquivos xlsx/pdf maliciosos em todo o mundo. Algumas dessas campanhas alavancaram o tema da guerra Rússia/Ucrânia para atrair vítimas.

“A tecnologia avançou nos últimos anos a tal ponto que os cibercriminosos estão cada vez mais tendo que acreditar na confiança humana para acessar uma rede corporativa. Ao criar um tema para seus e-mails de phishing em feriados sazonais, como a Páscoa, eles podem explorar o agito das festividades e atrair as vítimas para baixar anexos maliciosos que contêm malwares como o Emotet. No período que antecede o fim de semana da Páscoa, esperamos ver mais desses golpes e pedimos aos usuários que prestem muita atenção, mesmo que o e-mail pareça ser de uma fonte confiável. A Páscoa não é o único feriado e os cibercriminosos continuarão a usar as mesmas táticas para infligir danos”, afirma Maya Horowitz, vice-presidente de Pesquisa da Check Point Software Technologies.

“Em março também observamos o Apache Log4j se tornando a vulnerabilidade número 1 mais explorada novamente. Mesmo depois de toda a conversa sobre essa vulnerabilidade no final do ano passado, ela ainda está causando danos meses após a detecção inicial. As organizações precisam tomar medidas imediatas para evitar que os ataques aconteçam”, alerta Maya.

A CPR também revelou em março que Educação / Pesquisa novamente é o setor mais atacado globalmente, seguido por Governo/Militar e Internet Service Providers/Managed Service Providers (ISP/MSP). Agora, a “Web Server Exposed Git Repository Information Disclosure” é a segunda vulnerabilidade mais explorada, impactando 26% das organizações em todo o mundo, enquanto “Apache Log4j Remote Code Execution” ocupa o primeiro lugar, impactando 33% das organizações. A vulnerabilidade “HTTP Headers Remote Code Execution (CVE-2020-10826,CVE-2020-10827,CVE-2020-10828,CVE-2020-13756)” mantém o terceiro lugar com um impacto global de 26%.

Exemplos phishing com tema de páscoa:

Principais famílias de malware

* As setas referem-se à mudança na classificação em comparação com o mês anterior.

Em março, o Emotet ainda foi o malware mais popular, afetando 10% das organizações em todo o mundo, seguido pelo AgentTesla e XMRig, ambos impactando 2% das empresas, cada um.

↔ Emotet – É um trojan avançado, auto propagável e modular. O Emotet era anteriormente um trojan bancário e recentemente foi usado como distribuidor de outros malwares ou campanhas maliciosas. Ele usa vários métodos para manter técnicas de persistência e evasão para evitar a detecção. Além disso, ele pode se espalhar por e-mails de spam de phishing contendo anexos ou links maliciosos.

↑ AgentTesla – É um RAT (Remote Access Trojan) avançado que funciona como um keylogger e ladrão de informações, capaz de monitorar e coletar as entradas do teclado da vítima, o teclado do sistema, tirar capturas de tela e filtrar credenciais para uma variedade de software instalado na máquina da vítima (incluindo o Google Chrome, Mozilla Firefox e o cliente de e-mail do Microsoft Outlook).

↑ XMRig – É um software de mineração de CPU de código aberto usado para o processo de mineração da criptomoeda Monero e visto pela primeira vez em maio de 2017.

Principais setores atacados:

Em março, Educação/Pesquisa foi o setor mais atacado globalmente, seguido por Governo/Militar e ISP/MSP.

1-Educação/Pesquisa

2-Governo/Militar

3-ISP/MSP

No Brasil, os três setores no ranking nacional mais visados em março foram:

1-Integrador de Sistemas/VAR/Distribuidor

2-Varejo/Atacado

3-Governo/Militar

Principais vulnerabilidades exploradas

Em março, a equipe da CPR também revelou que a “Apache Log4j Remote Code Execution” foi a vulnerabilidade mais comumente explorada, impactando 33% das organizações globalmente, seguida por “Web Server Exposed Git Repository Information Disclosure” que caiu do primeiro para o segundo lugar e impacta 26% das organizações em todo o mundo. A “HTTP Headers Remote Code Execution” manteve-se ainda como a terceira vulnerabilidade mais explorada, com um impacto global de 26%.

↑ Apache Log4j Remote Code Execution (CVE-2021-44228) – Existe uma vulnerabilidade de execução remota de código no Apache Log4j. A exploração bem-sucedida dessa vulnerabilidade pode permitir que um atacante remoto execute código arbitrário no sistema afetado.

↓ Web Server Exposed Git Repository Information Disclosure – a vulnerabilidade de divulgação de informações foi relatada no Repositório Git. A exploração bem-sucedida desta vulnerabilidade pode permitir a divulgação não intencional de informações da conta.

↔ HTTP Headers Remote Code Execution (CVE-2020-10826,CVE-2020-10827,CVE-2020-10828,CVE-2020-13756) – Os HTTP Headers permitem que o cliente e o servidor passem informações adicionais com uma solicitação HTTP. Um atacante remoto pode usar um HTTP Header vulnerável para executar um código arbitrário na máquina da vítima.

Principais malwares móveis

Em março, o AlienBot foi o malware móvel mais prevalente, seguido por xHelper e FluBot.

1-AlienBot – A família de malware AlienBot é um Malware-as-a-Service (MaaS) para dispositivos Android que permite a um atacante remoto, como primeira etapa, injetar código malicioso em aplicativos financeiros legítimos. O atacante obtém acesso às contas das vítimas e, eventualmente, controla completamente o dispositivo.

2-xHelper – Um aplicativo Android malicioso, observado desde março de 2019, usado para baixar outros aplicativos maliciosos e exibir anúncios. O aplicativo é capaz de se esconder do usuário e se reinstala caso seja desinstalado.

3-FluBot – É um malware de rede de bots Android distribuído por meio de mensagens SMS de phishing, na maioria das vezes se passando por marcas de entrega e logística. Assim que o usuário clica no link inserido na mensagem, o FluBot é instalado e obtém acesso a todas as informações confidenciais no telefone.

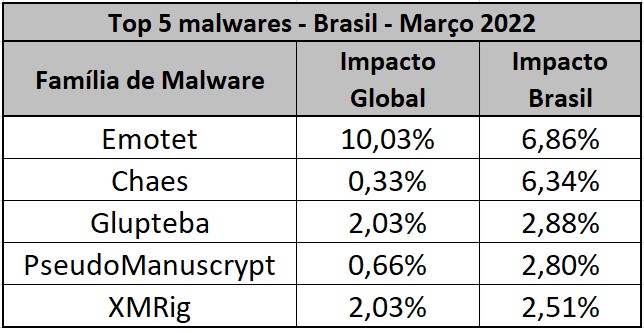

Os principais malwares de março no Brasil

O principal malware no Brasil em março prosseguiu sendo o Emotet que apresentou o índice de 6,86% de impacto nas organizações brasileiras; em segundo lugar foi o Chaes (6,34%) no ranking nacional no mês passado, enquanto o Glupteba (2,88%) ocupou o terceiro lugar.

O Emotet é um cavalo de Troia avançado, autopropagável e modular que já foi usado como um trojan bancário e, atualmente, distribui outros malwares ou campanhas maliciosas.

O Emotet usa vários métodos para manter técnicas de persistência e evasão a fim de evitar a detecção, e pode ser distribuído por e-mails de phishing contendo anexos ou links maliciosos. Segundo relatório Threat Intelligence da Check Point Software, nos últimos 30 dias (março 2022), 67% dos arquivos maliciosos no Brasil foram encaminhados via e-mail.

Em relação ao “novato” Chaes, que aparece pela primeira vez no ranking nacional e em segundo lugar, é um ladrão de informações usado para roubar dados confidenciais do cliente, como credenciais de login e informações financeiras. Este malware é conhecido por usar técnicas de evasão para evitar detecções de antivírus. Chaes foi visto no passado visando clientes de plataformas de comércio eletrônico, principalmente na América Latina.

O Índice de impacto de ameaças globais da Check Point Software e seu mapa ThreatCloud são alimentados pela inteligência ThreatCloud da Check Point, a maior rede colaborativa que fornece inteligência de ameaças em tempo real derivada de centenas de milhões de sensores em todo o mundo, em redes, endpoints e dispositivos móveis. A inteligência é enriquecida com mecanismos baseados em IA e dados de pesquisa exclusivos da divisão Check Point Research (CPR).

A lista global completa das dez principais famílias de malware em março pode ser encontrada no Check Point Software Blog.

Sobre a Check Point Research

A Check Point Research fornece inteligência líder em ciberameaças para os clientes da Check Point Software e para a maior comunidade de inteligência em ameaças. A equipe de pesquisas coleta e analisa dados globais de ciberataques armazenados no ThreatCloud para manter os hackers afastados, garantindo que todos os produtos da Check Point sejam atualizados com as mais recentes proteções. A equipe de pesquisas consiste em mais de 100 analistas e pesquisadores que colaboram com outros fornecedores de segurança, policiais e vários CERTs.

Acompanhe as redes sociais da Check Point Research!

Sobre a Check Point Software Technologies Ltd.

A Check Point Software Technologies Ltd. é um fornecedor líder em soluções de cibersegurança para empresas privadas e governos em todo o mundo. O portfólio de soluções do Check Point Infinity protege organizações privadas e públicas contra os ataques cibernéticos de 5ª geração com uma taxa de detecção de malware, ransomware e outras ameaças que é líder de mercado. O Infinity compreende três pilares principais, oferecendo segurança total e prevenção contra ameaças de 5ª geração em ambientes corporativos: Check Point Harmony, para usuários remotos; Check Point CloudGuard, para proteger nuvens automaticamente; e Check Point Quantum, para proteger perímetros de rede e data centers, todos controlados pelo gerenciamento de segurança unificado mais abrangente e intuitivo do setor. A Check Point protege mais de 100.000 organizações de todos os portes.

©2022 Check Point Software Technologies Ltd. Todos os direitos reservados.

Check Point Software comenta sobre o maior roubo de criptomoedas

Aqui no Crypto ID você encontra reunidos os melhores estudos e pesquisas sobre o universo da Segurança da Informação aplicada a diversas verticais de negócios. Acesse nossa coluna e conheça!

Cadastre-se para receber o IDNews

E acompanhe o melhor conteúdo do Brasil sobre Identificação Digital! Aqui!