A Palo Alto Networks disponibilizou hotfixes para corrigir uma vulnerabilidade de segurança crítica no software PAN-OS, atualmente sendo explorada ativamente

GlobalProtect é um aplicativo desenvolvido pela Palo Alto Networks que permite o uso de firewalls de próxima geração ou Prisma Access para proteger sua força de trabalho móvel. Ele é suportado em desktops, laptops, tablets e smartphones comuns.

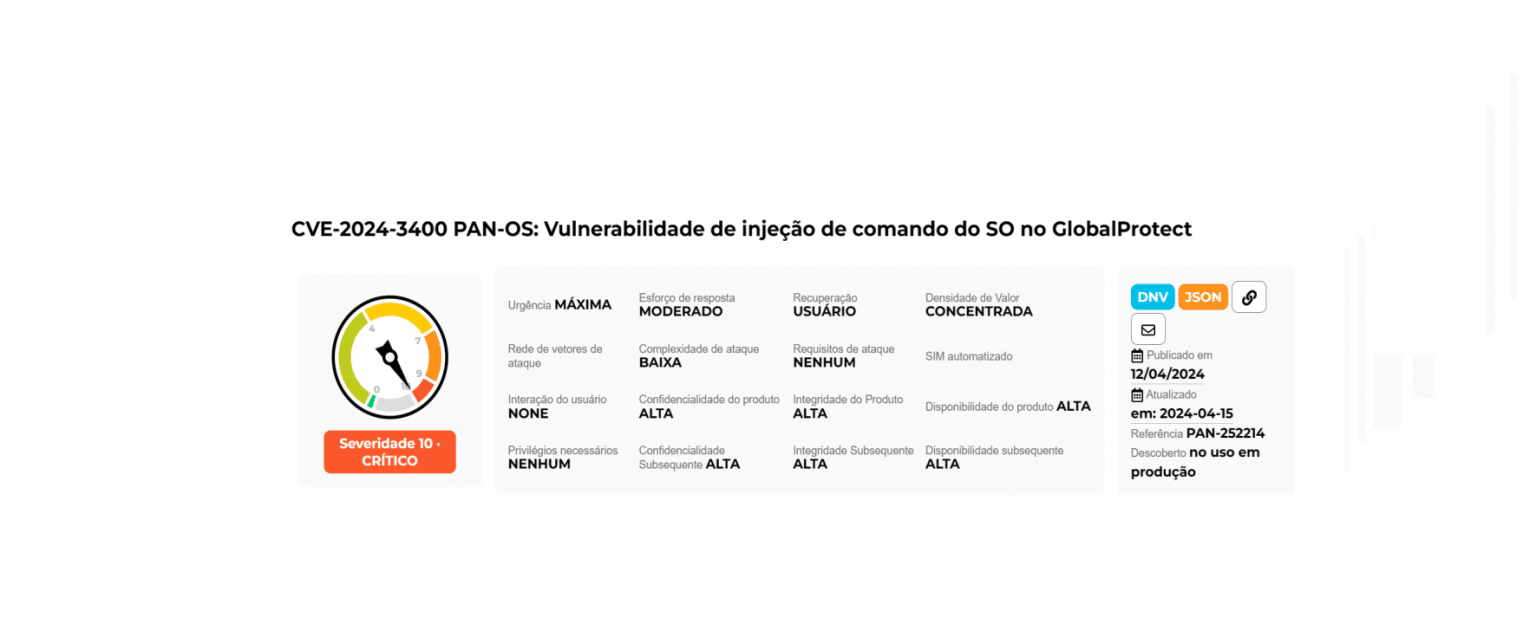

Identificada como CVE-2024-3400 (pontuação CVSS: 10.0), essa falha grave permite a injeção de comandos no recurso GlobalProtect, possibilitando que um atacante não autenticado execute código arbitrário com privilégios de administrador no firewall.

Correções para a falha estão disponíveis nas seguintes versões

- PAN-OS 10.2.9-h1

- PAN-OS 11.0.4-h1 e

- PAN-OS 11.1.2-h3

Espera-se que patches para outras versões de manutenção comumente implantadas sejam lançados nos próximos dias.

“Este problema é aplicável apenas aos firewalls PAN-OS 10.2, PAN-OS 11.0 e PAN-OS 11.1 configurados com gateway GlobalProtect ou portal GlobalProtect (ou ambos) e telemetria de dispositivo habilitada”, esclareceu a empresa em seu comunicado atualizado.

Também disse que, embora os firewalls Cloud NGFW não sejam afetados pelo CVE-2024-3400, versões específicas do PAN-OS e configurações de recursos distintas de VMs de firewall implantadas e gerenciadas por clientes na nuvem são afetadas.

Uma vulnerabilidade de injeção de comando no recurso GlobalProtect do software PAN-OS da Palo Alto Networks para versões específicas do PAN-OS e configurações de recursos distintas pode permitir que um invasor não autenticado execute código arbitrário com privilégios de raiz no firewall.

O Cloud NGFW, os dispositivos Panorama e o Prisma Access não são afetados por esta vulnerabilidade.

As origens exatas do agente de ameaça que explora a falha são atualmente desconhecidas, mas a Unidade 42 da Palo Alto Networks está rastreando a atividade maliciosa sob o nome de Operação MidnightEclipse.

A Volexity, que o atribuiu a um cluster apelidado de UTA0218, disse que o CVE-2024-3400 foi aproveitado desde pelo menos 26 de março de 2024 para entregar um backdoor baseado em Python chamado UPSTYLE no firewall que permite a execução de comandos arbitrários por meio de solicitações especialmente criadas.

Não está claro o quão difundida a exploração tem sido, mas a empresa de inteligência de ameaças disse que tem “evidências de potencial atividade de reconhecimento envolvendo exploração mais generalizada destinada a identificar sistemas vulneráveis”.

Em ataques documentados até o momento, UTA0218 foi observado implantando cargas úteis adicionais para lançar shells reversos, exfiltrar dados de configuração do PAN-OS, remover arquivos de log e implantar a ferramenta de encapsulamento Golang chamada GOST (GO Simple Tunnel).

Nenhum outro malware de acompanhamento ou métodos de persistência foram implantados nas redes das vítimas, embora não se saiba se é por design ou devido à detecção e resposta precoces.

Recomenda-se a configuração do GlobalProtect em firewalls executando o PAN-OS 6.1 ou versões posteriores.

O aplicativo GlobalProtect identifica de forma confiável e automática os dispositivos comprometidos e restringe seu acesso à rede para impedir que outros usuários e dispositivos sejam infectados.

Para conectar-se à rede GlobalProtect, você deve baixar e instalar o aplicativo GlobalProtect em seu dispositivo Windows. Para garantir que você obtenha o aplicativo certo para a implantação do GlobalProtect ou Prisma Access de sua organização, você deve baixar o aplicativo diretamente de um portal GlobalProtect dentro de sua organização. Para baixar e instalar o aplicativo, você deve obter o endereço IP ou o nome de domínio totalmente qualificado (FQDN) do portal GlobalProtect do administrador.

Com informações de The Hacker News

O Crypto ID conecta tecnologia, regulação voltada à segurança da informação com inteligência editorial porque acreditamos no poder da informação bem posicionada para orientar decisões.

Conheça a coluna Cibersegurança.

O Crypto ID trabalha diretamente com empresas nacionais e internacionais conectando a estratégia de comunicação das marcas a um público que decide soluções voltadas a identificação, cibersegurança e transformação digital.

Fale com a gente: +55 11 9 9286 7046 ou contato@cryptoid.com.br