Nos últimos anos, foram criados muitos serviços de rastreamento de e-mails e essas ferramentas ajudam as equipes de marketing a determinar a efetividade das campanhas por e-mail ao indicar a quantidade de mensagens abertas pelos usuários e os links clicados por eles.

Saiba o que acontece quando os criminosos usam recursos analíticos para acompanhar a eficácia de seus ataques

Por Edgar Felipe Duarte*

Esses serviços evoluíram e passaram a oferecer mais recursos analíticos que ajudam a extrair dados relevantes sobre o público-alvo, segmentação de mercado, hábitos dos usuários etc. Agora, os criminosos estão utilizando essas funcionalidades para acompanhar a eficácia dos seus ataques.

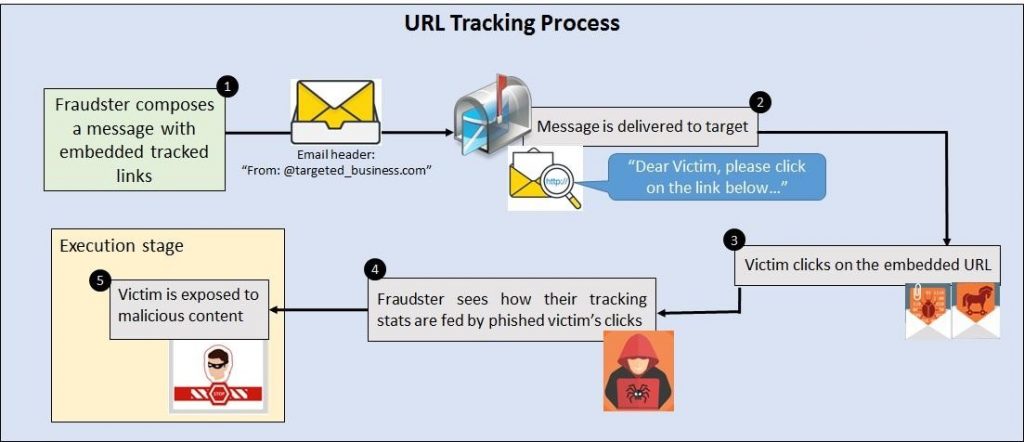

Nós podemos dividir o lançamento dos ataques em dois estágios: o primeiro começa com os vetores de infecção usados para distribuir as ameaças em nome de uma empresa, banco ou entidade governamental, e termina quando os bandidos conseguem obter informações sobre a propagação da campanha maliciosa. Alguns métodos comumente usados nesse primeiro estágio são phishing, anúncios falsos, perfis falsos em redes sociais etc.

O segundo estágio é a execução, que começa quando a vítima é exposta ao conteúdo fraudulento e pode ser levada a fornecer informações ou a abrir arquivos com payload malicioso.

Figura 1. Ciclo de vida do rastreamento de URLs

Os métodos usados para acompanhar a distribuição de um ataque são bem simples. Os criminosos geralmente criam ou usam ferramentas de código aberto que modificam as URLs dos anexos de cada e-mail, incluindo parâmetros adicionais. A depender do nível de sofisticação do ataque, pode se tratar de um e-mail hardcoded, uma codificação ou mesmo um token desenvolvido para a URL.

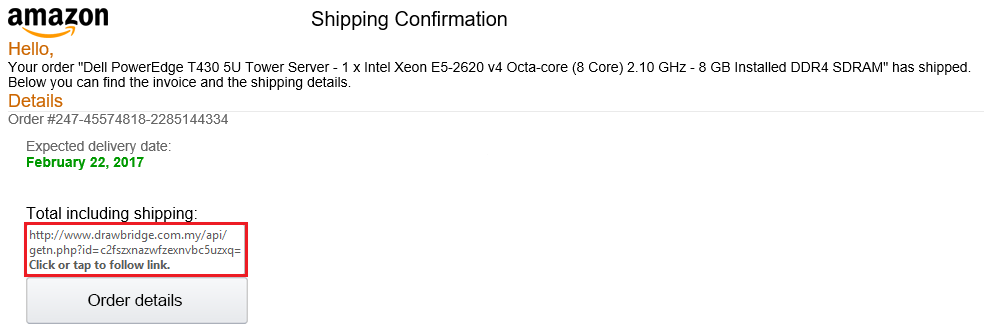

Um exemplo de um sistema de rastreamento de URLs é o famoso malware Hancitor (a Figura 3 mostra um e-mail de phishing real usado em um ataque do Hancitor), que insere uma codificação 64 base do e-mail-alvo na URL maliciosa para acompanhar o sucesso do e-mail de phishing.

Figura 2. E-mail de phishing distribuído nos Estados Unidos com a funcionalidade de rastreamento

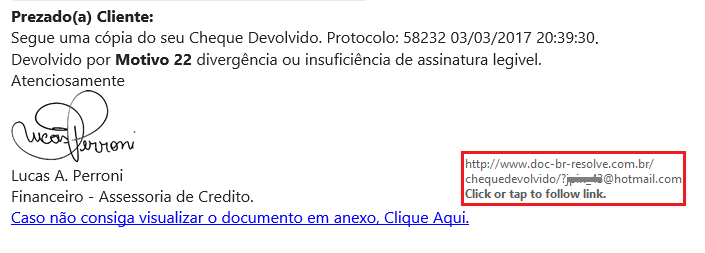

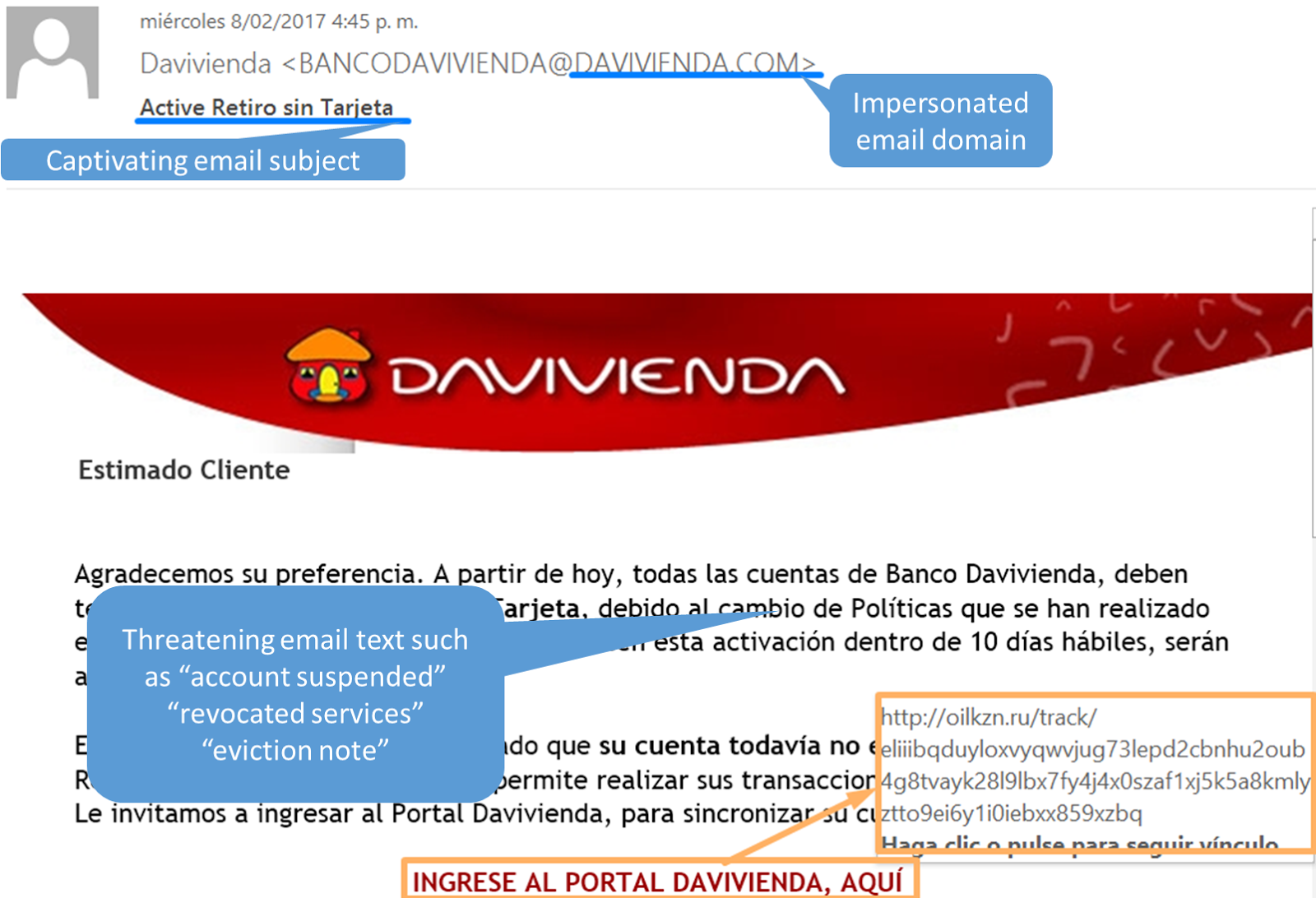

Figura 3. Dois casos de e-mails de phishing direcionados para os clientes de dois bancos conhecidos da América Latina

Investigadores detectaram o uso dessa técnica em várias partes do mundo. A Figura 2 é um exemplo de um caso nos Estados Unidos, embora os clientes de alguns dos maiores bancos da América Latina também sejam vítimas de mensagens de e-mail que contêm rastreamento de URLs.

Na Figura 3, há duas URLs maliciosas, cada uma com um tipo de “token” ou “parâmetro de rastreamento”, demonstrando as habilidades e o modus operandi dos fraudadores.

Os exemplos acima destacam como os sites de phishing são distribuídos, com seu conteúdo persuasivo e assuntos que chamam a atenção da vítima.

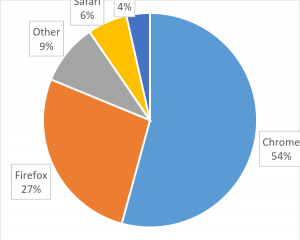

Essas ferramentas de rastreamento nem sempre são implementadas, mas, quando são utilizadas, permitem que os criminosos conheçam melhor as vítimas em potencial e estudem seus perfis, hábitos e padrões comuns para encontrar a melhor maneira de distribuir um ataque. É nesse ponto que o método de rastreamento se torna útil na obtenção de informações como: usuários que receberam a mensagem e acessaram o conteúdo malicioso, navegador usado para abrir a URL do ataque, quantidade de cliques feitos pelos usuários, localização da vítima etc. Com esses dados, os bandidos podem segmentar as vítimas e otimizar a estratégia usada para potencializar os resultados da campanha maliciosa.

A Figura 4 mostra um gráfico com as informações obtidas na análise de um ataque no Brasil, no qual os fraudadores coletaram informações dos usuários. É possível ver que os dados coletados permitem que os fraudadores saibam com facilidade o navegador utilizado pelas vítimas e priorizem esses programas, otimizando seu trabalho.

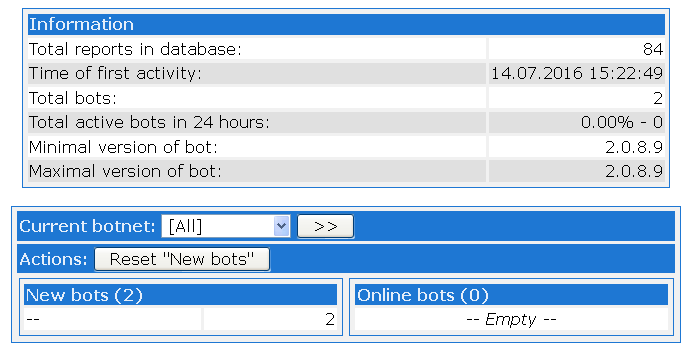

Finalmente, após enganarem os usuários finais, os criminosos podem obter dados e estatísticas relativas as suas campanhas maliciosas.

Os fraudadores geralmente desenvolvem ferramentas para coleta e geração de relatórios com informações dos usuários finais afetados e o estado e a localização dos dispositivos usados.

Por exemplo, a Figura 5 mostra a tela principal de um Trojan bancário Zeus, que apresenta uma breve análise do status botnet.

Ao incluir uma camada adicional para acompanhar a efetividade da distribuição de material malicioso, os criminosos podem ter acesso a muito mais informações sobre seu público-alvo, seus hábitos e tendências de uso, que podem ser usadas para melhorar ações futuras.

Figura 5. Fragmento do painel de controle do Trojan bancário Zeus

Conclusão

- O uso de ferramentas de rastreamento de URL na fase de distribuição de qualquer conteúdo malicioso permite que os criminosos meçam a efetividades das suas campanhas e usem esse conhecimento para melhorar seus esquemas de fraude;

- Da próxima vez que você acessar um link inserido em um e-mail suspeito, tenha em mente que você pode estar fornecendo mais informações para os criminosos do que imagina;

- Embora os esquemas de fraude por e-mail sejam relativamente simples, seu desenho revela a ação de grupos organizados, que avaliam o retorno sobre investimento, exatamente como as empresas legais.

Recomendações

Sempre verifique a fonte de qualquer documento suspeito recebido (e-mails mal escritos, mensagens genéricas e informações que não combinam com o seu perfil) e instale programas antivírus para checar qualquer arquivo baixado. Nunca aceite execuções de programas que você não tenha iniciado. Nunca confie em e-mails enviados por desconhecidos.

Garanta a segurança dos seus clientes finais, implementando técnicas de verificação de domínios de e-mails que previnem a falsificação da imagem da empresa. Isso permitirá que você melhore a reputação do seu domínio de e-mail.

* Edgar Felipe Duarte é Malware Analyst na Easy Solutions