Faz pouco mais de um ano o mundo testemunhou alguns dos principais sites do mundo sendo retirados do ar durante a maior parte do dia por ” Mirai“, uma versão de malware zumbi que escravizava os dispositivos ligados a”Internet de Coisas” (IoT), como roteadores sem fio, câmeras de segurança e gravadores de vídeo digital para uso em ataques em grande escala

Por Brian Krebs

Agora, os especialistas estão soando o alarme sobre o surgimento do que parece ser uma tensão muito mais poderosa do malware de ataque IoT – designado como “Reaper” e “IoTroop” – que se espalha através de furos de segurança no software e hardware IoT. E há indicações de que mais de um milhão de organizações já podem ser afetadas.

A Reaper não está atacando ninguém ainda. Por enquanto, aparentemente, está apenas se espantando silenciosamente. Mas é provável que desfrutemos de um período de calma (falsa) antes que uma outra onda de ataques a IoT.

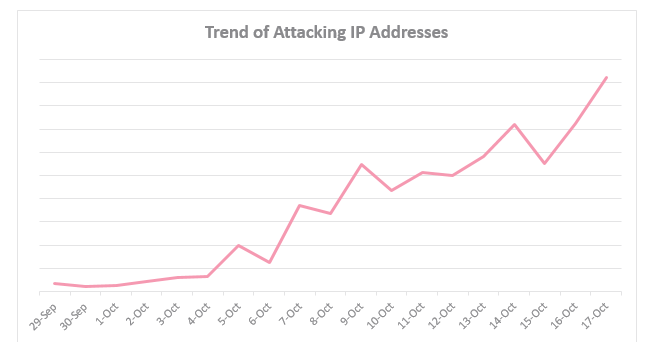

Em 19 de outubro de 2017, pesquisadores da empresa de segurança israelense CheckPoint anunciaram que estão rastreando o desenvolvimento de um enorme botnet IoT “formando para criar um super ataque que poderia derrubar a Internet”.

CheckPoint disse que o malware, que é chamado “IoTroop”, já havia infectado cerca de um milhão de organizações.

A descoberta ocorreu quase um ano após a internet ter testemunhado um dos ataques cibernéticos mais impactantes – contra a empresa de infraestrutura em linha Dyn, nas mãos de ” Mirai “, um malware IoT que surgiu no verão de 2016. De acordo com o CheckPoint , no entanto, esse novo malware IoT “está evoluindo e recrutando dispositivos IoT a um ritmo muito maior e com mais danos potenciais do que a botnet Mirai de 2016.”

Ao contrário do Mirai – que se instala em dispositivos IoT vulneráveis usando nomes de usuário e senhas de fábrica ou padrão – esta nova ameaça IoT aloca pelo menos nove vulnerabilidades de segurança conhecidas em quase uma dúzia de diferentes fabricantes de dispositivos, incluindo AVTECH , D-Link , GoAhead , Netgear , e Linksys , entre outros (clique no link de cada vendedor para ver avisos de segurança para as falhas).

Mirai e IoTroop são worms de computador

Eles são construídos para se espalhar automaticamente de um dispositivo infectado para outro. Os pesquisadores não podem dizer com certeza o que o IoTroop usará, mas é baseado, pelo menos em parte, no Mirai, que foi feito para lançar ataques de negação de serviço distribuídos (DDoS).

Enquanto os ataques DDoS visam um único site da Internet ou host da Internet, eles geralmente resultam em uma interrupção generalizada da internet.

O malware do IoT se espalha através da digitalização da Internet para outros dispositivos vulneráveis, e às vezes esta atividade de digitalização é tão agressiva que constitui um DDoS não intencional nos roteadores muito domésticos, câmeras da Web e DVRs que o código do bot está tentando subverter e recrutar para a rede de bot.

No entanto, de acordo com uma pesquisa divulgada em 20 de outubro pela empresa de segurança chinesa Netlab 360 , a varredura realizada pela nova família de malware IoT (Netlab o chama de “Reaper” mais memorável) não é muito agressiva e tem como objetivo se espalhar muito mais deliberadamente do que Mirai.

Os pesquisadores da Netlab dizem que a Reaper parece utilizar parcialmente algum código-fonte da Mirai, mas é significativamente diferente do Mirai em vários comportamentos-chave, incluindo uma evolução que permite que a Reaper adquira novos recrutas mais facilmente e mais facilmente voe sob o radar de ferramentas de segurança procurando atividade suspeita no rede local.

SINAIS DE AVISO E UMA EVOLUÇÃO

Poucos conheciam ou perceberam na época, mas mesmo antes dos ataques de Mirai terem começado em agosto de 2016, haviam avisos de que algo grande estava sendo produzido. Muito parecido com a água do mar se retrai centenas de metros do seu litoral normal pouco antes de um tsunami mortal se precipitar à terra, os cibercriminosos passaram o verão de 2016 usando seu malware Mirai avançado e de última geração para controlar o sifão sobre dispositivos IoT mal protegidos outros hackers que usavam malware IoT inferiores.

Continue sua leitura em inglês direto na página do autor www.krebsonsecurity.com

* Brian Krebs | Investigative e reporter, trabalhou como repórter do The Washington Post de 1995 a 2009.