Big Blue | Segurança da Informação & Criptografia

Por David B. Svaiter *

Uso muito o termo “sensação de segurança” quando me refiro aos procedimentos de segurança (em especial os ligados à criptografia) que na verdade não protegem os usuários: são falhos, são vulneráveis ou podem ser acessados por fontes externas, sejam elas “de Governos” ou mesmo pessoas com alguma ferramenta específica para tal.

Ao invés do usuário estar então protegido de fato, tem apenas a sensação de estar protegido – um acalento emocional e nada mais que isso.

(NOTA: esquece o hacker “super-inteligente-nerd-tímido” ou similar – os ataques hoje são feitos por pessoas comuns com um mínimo de conhecimento, mas com excelentes ferramentas vendidas na Dark-Web – e isso será tema de um outro artigo em breve)

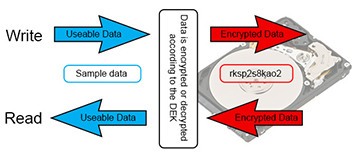

Hoje vou explicar um pouco sobre Self-Encrypted Drives, ou seja, os discos rígidos que possuem um processador específico para criptografia de seus dados “on-the-fly”, liberando os usuários de fazê-lo e “economizando” à Empresa, custos relacionados às soluções de software para este fim.

A criptografia de dados sensíveis é um elemento-chave da segurança da informação, uma vez que garante a privacidade da informação corporativa.

A maioria dos usuários corporativos, no entanto, encontram apenas criptografia de difícil aplicação (temos entretanto exceções como esta aqui) e os administradores de empresas muitas vezes lutam para impor políticas de criptografia em todos os dispositivos de seus usuários.

Dispositivos de auto-encriptação são uma potencial solução para as dificuldades que a criptografia pode introduzir, uma vez que proporcionam criptografia transparente de todos os dados na unidade, em todos os momentos. As operações de criptografia/descriptografia ocorrem automaticamente.

A destruição segura da informação também é mais fácil, já que o dispositivo apenas muda a chave criptográfica utilizada, inutilizando instantaneamente o conteúdo – em oposição às técnicas tradicionais de destruição que podem demandar horas para uma unidade de grande capacidade.

Uma unidade de auto-encriptação pode também ajudar as empresas a cumprir regulações de Auditoria em privacidade de dados, obtendo adicionalmente conformidade com Leis e/ou Práticas Internacionais que lhes são exigidas – lembrando que segurança digital é procedimento exigido nos melhores frameworks mundiais (ITIL, COBIT, HIPPA, SOx, etc.)

Uma unidade de auto-encriptação pode também ajudar as empresas a cumprir regulações de Auditoria em privacidade de dados, obtendo adicionalmente conformidade com Leis e/ou Práticas Internacionais que lhes são exigidas – lembrando que segurança digital é procedimento exigido nos melhores frameworks mundiais (ITIL, COBIT, HIPPA, SOx, etc.)

Vamos agora ao lado ruim da história…

No entanto, uma equipe de acadêmicos descobriu que versões de discos com criptografia automática feitas pela Western Digital contém várias falhas de segurança que permitem que um invasor, com acesso físico a uma unidade, consiga descriptografar os dados com muito pouco esforço, e, em alguns casos, até mesmo sem conhecer a senha de decodificação.

Pesquisadores da KPMG no Canadá também têm demonstrado três métodos de recuperação de dados contra notebooks e laptops, usando discos auto-decifráveis (objeto deste artigo), que demonstra que as normas eDrive da Opal e da Microsoft não podem garantir a segurança dos dados em situações em que um laptop está em modo de suspensão (Sleep Mode) e não “completamente desligado”. Nestes casos, todos os discos auto-encriptáveis mantém um estado “desbloqueado”, ou seja, teremos acesso às informações neles estocadas.

E isso sem mencionar que:

Algoritmos de criptografia de dados on-the-fly precisam ser muito, muito rápidos e possuir técnicas de verificação de integridade. Logo, não podem ser muito seguros ou sofisticados pois isso consumiria tempo – pense nisso.

Qual o tamanho e qualidade da chave-secreta utilizada? É apenas a senha do usuário que codifica os dados ou uma chave de entropia adequada?

Não sabemos se a implementação da criptografia está feita de modo realmente seguro ou de acordo com os padrões recomendados. Afinal, esta programação está dentro de um chip.

Falhas de programação ou no algoritmo não podem ser consertadas, já que tais “cryptoprocessors” não admitem correções ou atualizações (o que é correto do ponto-de-vista da segurança).

Lembro que num mundo perfeito, a NSA não teria invadido equipamentos que possuem AES e outros algoritmos norte-americanos. Se o fez, é sinal que existem falhas, ou vulnerabilidades, ou acessos privilegiados. E nestes casos, é uma questão de tempo que os atores maliciosos descubram tais acessos.

Discos auto-encriptáveis até protegem a informação no caso de furto – ou pelo menos deveriam poder, conforme os fatos acima mencionados – mas só isso!

Qual será de verdade o custo-benefícios destes dispositivos? Vejamos:

Se eu enviar algum arquivo por e-mail, ele estará protegido? Não.

Se eu copiar algum arquivo para um colega, ele estará protegido? Não.

Posso manter arquivos segregados entre pessoas diferentes? Não.

Posso evitar que um acesso autorizado à uma pasta não veja a outra? Não.

Posso usar chaves diferentes para diferentes arquivos? Não.

Um disco corporativo protege os dados, caso eu intercepte a rede local durante um acesso autorizado? Não.

Ou seja: só protege mesmo contra furto de um equipamento devidamente desligado!

Por tudo acima apontado, sou obrigado a concluir que, apesar de eficientes no que se dispõem a fazer, as unidades de disco auto-encriptáveis não são exatamente a solução ideal para um ambiente realmente seguro ou, no mínimo, para se obter um ambiente conforme recomendado pelas normas de Segurança e de Melhores Práticas corporativas.

E tendo apontado as falhas descobertas pelos pesquisadores, talvez nem considerá-lo “medianamente seguro” eu possa considerá-los.

Só me resta concluir: sensação de segurança…

Outros artigos publicados no CryptoID David B. Svaiter

Leia outros artigos de David B.S vaiter no portal Cifra Extrema!

*David B. Svaiter – Big Blue | Segurança da Informação & Criptografia