A Check Point Research detectou um serviço de software ao vivo que tem ajudado a ignorar a proteção de EDRs; chamado de “TrickGate”

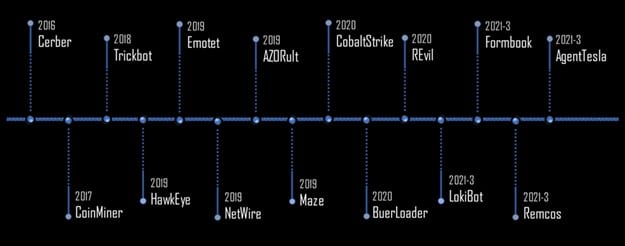

A Check Point Research detectou um serviço de software ao vivo que tem ajudado a ignorar a proteção de EDRs; chamado de “TrickGate”, o serviço tem clientes conhecidos como Cerber, Trickbot, Maze, Emotet, REvil, Cobalt Strike, AZORult, Formbook, AgentTesla e muito mais

A Check Point Research (CPR), divisão de Inteligência em Ameaças da Check Point® Software Technologies Ltd. (NASDAQ: CHKP), uma fornecedora líder de soluções de cibersegurança global, detectou um serviço de software ao vivo por meio do qual os cibercriminosos conseguem contornar a proteção de “EDRs” (Detecção e Resposta de Endpoint) e que tem sido usado por mais de seis anos.

Os clientes do serviço, denominado TrickGate, incluem atores de ameaças conhecidos como Cerber, Trickbot, Maze, Emotet, REvil, Cobalt Strike, AZORult, Formbook, AgentTesla, entre outros.

A CPR documentou centenas de ataques por semana apenas nos últimos dois anos:

– 40 a 650 ataques por semana nos últimos dois anos;

– Os setores-alvo incluem manufatura, educação, saúde, finanças e empresas;

– A família de malware mais popular usada nos últimos dois meses é o Formbook, marcando 42% do total de distribuição rastreada.

O TrickGate é transformador e muda regularmente, o que o ajudou a passar despercebido por muito tempo.

Embora o invólucro do empacotador tenha mudado com o tempo, os principais blocos de construção do shellcode do TrickGate ainda estão em uso hoje.

Ao usar o TrickGate, os cibercriminosos podem espalhar seu malware mais facilmente com menos repercussões.

Vítimas

A CPR monitorou entre 40 e 650 ataques por semana durante os últimos dois anos. De acordo com sua telemetria, os atacantes que usam o TrickGate visam principalmente o setor de manufatura, mas também atacam instalações dos setores da educação, saúde, de finanças e empresas em geral.

Os ataques estão distribuídos por todo o mundo, com maior concentração em Taiwan e na Turquia. A família de malware mais popular usada nos últimos dois meses é o Formbook, marcando 42% da distribuição rastreada total.

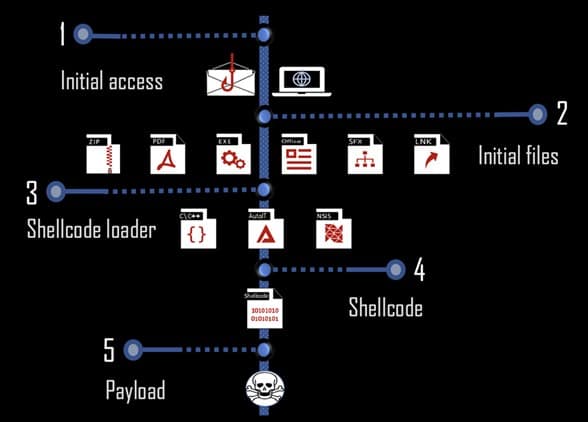

Fluxo de ataque

Existem muitas formas de fluxo de ataque. O shellcode é o núcleo do empacotador TrickGate. Ele é responsável por descriptografar as instruções e códigos nocivos e injetá-los de modo oculto em novos processos.

O programa malicioso é criptografado e, em seguida, embalado com uma rotina especial projetada para contornar o sistema protegido, de modo que muitos não conseguem detectar a carga estaticamente e em tempo de execução.

Atribuição

A CPR não conseguiu uma filiação clara do TrickGate; os pesquisadores assumem, com base nos clientes atendidos, que é uma gangue clandestina de língua russa.

“O TrickGate é um mestre dos disfarces. Esse serviço recebeu muitos nomes com base em seus atributos variados, incluindo “emotet’s packer”, “new loader”, “Loncom”, “criptador baseado em NSIS” e muito mais. Conectamos os pontos de pesquisas anteriores e apontamos com alta confiança para uma única operação que parece ser oferecida como um serviço.

O fato de muitos dos maiores atacantes nos últimos anos terem escolhido o TrickGate como uma ferramenta para superar os sistemas defensivos é notável. Simplificando, o TrickGate tem técnicas incríveis de mascaramento e evasão.

Monitoramos a aparência do TrickGate escrito utilizando diferentes tipos tanto de linguagem de código e também de arquivo. Mas, o fluxo do núcleo permaneceu relativamente estável.

As mesmas técnicas usadas há seis anos ainda estão em uso hoje”, explica Ziv Huyan, gerente do grupo de proteção e pesquisa de malware da Check Point Software.

No site da Check Point Research (CPR) é possível obter detalhes mais técnicos da análise e do acompanhamento feitos pelos pesquisadores sobre o TrickGate.

Sobre a Check Point Research

A Check Point Research fornece inteligência líder em ciberameaças para os clientes da Check Point Software e para a maior comunidade de inteligência em ameaças.

A equipe de pesquisas coleta e analisa dados globais de ciberataques armazenados no ThreatCloud para manter os hackers afastados, garantindo que todos os produtos da Check Point sejam atualizados com as mais recentes proteções.

A equipe de pesquisas consiste em mais de 100 analistas e pesquisadores que colaboram com outros fornecedores de segurança, policiais e vários CERTs.

Sobre a Check Point Software Technologies Ltd.

A Check Point Software Technologies Ltd. é um fornecedor líder em soluções de cibersegurança para empresas privadas e governos em todo o mundo.

O portfólio de soluções do Check Point Infinity protege organizações privadas e públicas contra os ataques cibernéticos de 5ª geração com uma taxa de detecção de malware, ransomware e outras ameaças que é líder de mercado.

O Infinity compreende quatro pilares principais, oferecendo segurança total e prevenção contra ameaças de 5ª geração em ambientes corporativos: Check Point Harmony, para usuários remotos; Check Point CloudGuard, para proteger nuvens automaticamente; Check Point Quantum, para proteger perímetros de rede e data centers, todos controlados pelo gerenciamento de segurança unificado mais abrangente e intuitivo do setor; e Check Point Horizon, uma suíte de operações de segurança que prioriza a prevenção. A Check Point Software protege mais de 100.000 organizações de todos os portes.

Aqui no Crypto ID você encontra reunidos os melhores estudos e pesquisas sobre o universo da Segurança da Informação aplicada a diversas verticais de negócios. Acesse nossa coluna e conheça!

Parceria entre Check Point Software e Intel visa aprimorar a segurança de endpoints com IA

Check Point Software anuncia solução nativa da nuvem para segurança de ambiente AWS

Check Point Software lança hub acelerador para startups de segurança cibernética

Inteligência Editorial que Orienta Cenários

Desde 2014, o Crypto ID oferece conteúdo editorial sobre tecnologia de segurança referente à requisitos técnicos e regulatórios. Levamos conhecimento e provocamos reflexões que sustentam decisões em transformação digital e cibersegurança. Temos a força do contexto que impulsiona a comunicação. Fale com a gente contato@cryptoid.com.br

Siga o Crypto ID no LinkedIn agora mesmo!