A Kryptus, multinacional brasileira especializada em soluções de segurança cibernética e defesa, inaugura Laboratório Avançado de Análise de Canal Colateral

Apresentação da Kryptus

A Kryptus é uma multinacional brasileira especializada em soluções de segurança cibernética e defesa. Fundada em 2003, a empresa tem como missão fornecer tecnologia de ponta e serviços especializados para proteger informações críticas e infraestruturas sensíveis.

A Kryptus é reconhecida por sua expertise em criptografia e segurança de dados, atendendo a clientes nos setores corporativo, financeiro, militar e governamental.

Anúncio do Novo Laboratório de Análise de Canal Colateral

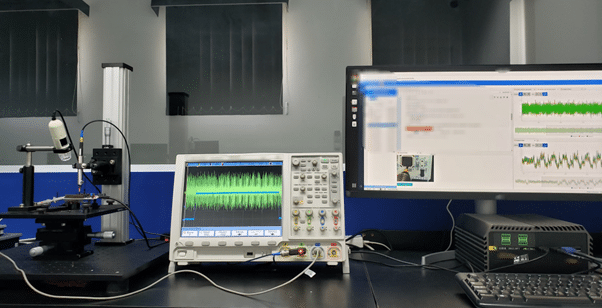

Recentemente, a Kryptus realizou um investimento significativo na criação de um laboratório avançado de Análise de Canal Colateral (LabSCA), único na América Latina.

Este novo laboratório está equipado com tecnologia de última geração, incluindo equipamentos de medição de alta precisão e software especializado para detectar e analisar vulnerabilidades em dispositivos eletrônicos.

O principal objetivo do laboratório é auxiliar nossos clientes a garantir a segurança de suas soluções tecnológicas. Com essas novas capacidades, a Kryptus está preparada para aumentar a segurança de seus próprios produtos, bem como apoiar investigações de segurança em colaboração com entidades governamentais e privadas.

O investimento no laboratório, que contou com apoio financeiro da FINEP, foi inaugurado em 08 de maio com a presença do Chefe do DCT Gen. Ex. Furlan, do Chefe de C2I Gen Div. Wolski, Chefe do CTEx Gen Bda. Castilho e do representante da FINEP, José Henrique.

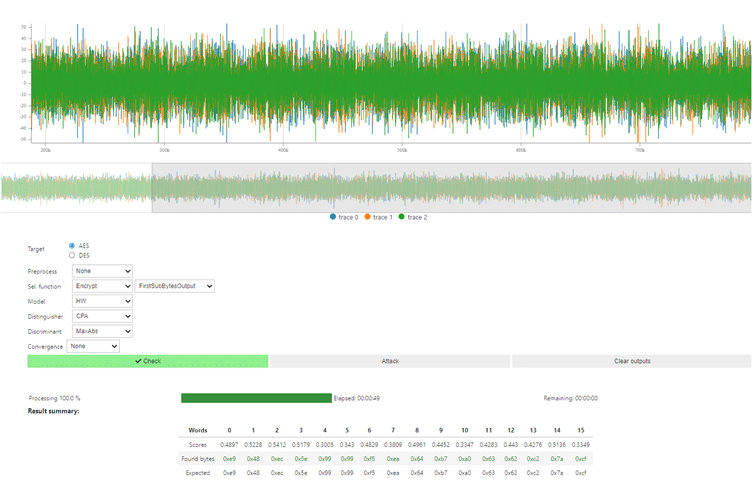

O LabSCA permite a avaliação e a extração de chaves criptográficas de todas as classes de equipamentos de comunicação e de segurança, como HSMs, cartões inteligentes, rádios digitais e enlaces de dados.

Contextualização sobre análise de canal colateral

O que é análise de canal colateral?

A Análise de Canal Colateral (SCA, do inglês side-channel analysis) é uma técnica que explora informações indiretas vazadas durante o funcionamento normal de dispositivos eletrônicos para inferir dados confidenciais, em particular chaves criptográficas.

Diferentemente dos ataques convencionais que visam vulnerabilidades no software, os ataques de canal lateral tiram proveito de aspectos físicos do hardware, como consumo de energia, emissões eletromagnéticas, variações de tempo, entre outros.

Tipos de ataques de canal colateral

Existem várias formas de ataques (ou análises) de canal colateral, cada uma explorando diferentes tipos de vazamento de informação:

1. Ataques de Consumo de Potência

– Baseiam-se na medição do consumo de energia de um dispositivo enquanto ele realiza operações criptográficas.

– Exemplo: Ataques de Power Analysis (DPA e SPA), onde DPA (Differential Power Analysis) analisa variações de potência ao longo de múltiplas execuções para deduzir chaves criptográficas.

2. Ataques Temporais

– Exploram o tempo que um dispositivo leva para executar certas operações.

– Exemplo: Ataques de Timing, onde as diferenças no tempo de execução podem revelar informações sobre as operações internas do dispositivo.

3. Ataques Eletromagnéticos

– Utilizam as emissões eletromagnéticas produzidas por dispositivos durante a operação para obter informações confidenciais.

– Exemplo: Captura de sinais EM (Electromagnetic) para inferir dados processados pelo dispositivo.

4. Ataques Acústicos

– Aproveitam sons ou vibrações geradas pelo hardware durante o processamento.

– Exemplo: Captura de sons emitidos por teclados para inferir as teclas pressionadas.

4. Injeção de Falhas

– Atacantes manipulam variáveis ambientais, tais como temperatura, inserção de transientes elétricos e manipulação do circuito para que o dispositivo computacional entre em um estado de falha e vaze informações sensíveis.

– Exemplo: manipulação de temperatura e voltagem para ataques contra smartcards

Histórico de casos concretos

A eficácia dos ataques de canal lateral tem sido demonstrada em diversos casos reais ao longo do tempo:

1. Ataques de tempo contra CPUs Apple Silicon

Em 2024, pesquisadores de universidades norte-americanas observaram que dispositivos equipados com processadores Apple M1 e M2 contém otimizações de hardware, permitindo que operações computacionais sejam aceleradas.

Caso um algoritmo criptográfico seja executado, ataques temporais explorando essa otimização permitem a extração de segredos medindo o impacto dessa otimização.

Recuperação de chaves foi possível em casos de uso de criptografia clássica; contra algoritmos pós-quânticos, vazamento de informações sensíveis, tais como parte de segredos, foram observados.

– Chen, B., Wang, Y., Shome, P., Fletcher, C. W., Kohlbrenner, D., Paccagnella, R., & Genkin, D. (2024). GoFetch: breaking constant-time cryptographic implementations using data memory-dependent prefetchers. In USENIX Security.

2. Ataque de Timing contra OpenSSL:

Uma vulnerabilidade de timing no OpenSSL permitiu a extração de chaves privadas de servidores web, comprometendo a segurança de conexões HTTPS.

Apesar da implementação de mitigações e boas práticas de programação, os avanços em hardware, em particular a introdução de mais memórias cache para aumentar o desempenho computacional, abrem vulnerabilidades para mais ataques de análise temporal.

Deve-se destacar que o adversário não necessariamente precisa ter acesso físico ou controle do dispositivo de segurança – ataques podem ser feitos contra aplicações inseguras em execução na nuvem.

– Brumley, B. B., & Boneh, D. (2003). Remote timing attacks are practical. In Proceedings of the 12th conference on USENIX Security Symposium (Vol. 12, pp. 1-14).

– Yarom, Y., Genkin, D., & Heninger, N. (2017). CacheBleed: a timing attack on OpenSSL constant-time RSA. Journal of Cryptographic Engineering, 7, 99-112.

3. Emissões Eletromagnéticas em Smartcards:

Ataques analisando emissões eletromagnéticas foram capazes de extrair informações sensíveis de smartcards, comprometendo a segurança de transações bancárias e de identificação.

– Quisquater, J. J., & Samyde, D. (2001). Electromagnetic analysis (EMA): Measures and counter-measures for smart cards. In Proceedings of the Workshop on Cryptographic Hardware and Embedded Systems (pp. 200-210).

4. Escutando o teclado da Urna Eletrônica

Em 2009, durante um teste público de segurança organizado pelo TSE, um especialista de TI conseguiu captar interferências em ondas AM e FM quando teclas da Urna Eletrônica foram apertadas.

Devido à distância do rádio, o sigilo do voto não poderia ser comprometido; no entanto, atacantes bem financiados poderiam obter equipamentos dedicados para executar ataques mais sofisticados. Essa demonstração resultou na incorporação de blindagens eletromagnéticas adicionais à urna.

4. Operação BlackBerry

Em 2014, relatórios indicaram que hackers provavelmente associados ao governo israelense utilizaram técnicas SCA para comprometer comunicações de alto nível de líderes políticos utilizando dispositivos móveis BlackBerry, que na época eram amplamente utilizados por funcionários governamentais devido à sua segurança.

5. Ataque de Power Analysis contra criptografia RSA:

Pesquisadores conseguiram extrair chaves privadas de dispositivos que utilizam criptografia RSA ao analisar o consumo de energia durante operações de decifração.

– Referência: Kocher, P., Jaffe, J., & Jun, B. (1999). Differential power analysis. In Advances in Cryptology – CRYPTO’99 (pp. 388-397).

Associação entre SCA e Segurança TEMPEST

Segurança TEMPEST

TEMPEST é um conjunto de padrões e técnicas voltados para a proteção contra espionagem através de emissões eletromagnéticas e outras formas de vazamento não intencional de informações (padrões NATO SDIP-27). O termo TEMPEST refere-se tanto às técnicas de ataque quanto às contramedidas para prevenir tais ataques.

SCA e TEMPEST: Complementaridade na segurança

Tanto a Análise de Canal Lateral (SCA) quanto a TEMPEST compartilham a mesma base técnica: ambas exploram e mitigam vazamentos de informações físicas não-intencionais de dispositivos eletrônicos. No entanto, seus casos de emprego e focos específicos diferem:

1. TEMPEST:

– Foco: Proteger contra espionagem através de emissões eletromagnéticas.

– Caso de Emprego: Utilizado principalmente em ambientes onde a segurança contra espionagem eletromagnética é crucial, como instalações governamentais, militares e diplomáticas.

– Objetivo: Reduzir ou eliminar as emissões que podem ser captadas por adversários, através de técnicas como blindagem eletromagnética e filtragem de sinais.

2. SCA (Análise de Canal Lateral):

– Foco: Explorar diferentes tipos de vazamento de informações físicas, como consumo de energia, tempo de execução, emissões eletromagnéticas, acústicas, etc.

– Caso de Emprego: Utilizado para testar a segurança de dispositivos e sistemas criptográficos, tanto para identificar vulnerabilidades quanto para desenvolver contramedidas eficazes.

– Objetivo: Proteger contra ataques que exploram características físicas e comportamentais do hardware durante a execução de operações criptográficas e outras funções críticas.

Importância de uma Estratégia Integrada

Uma estratégia de segurança integrada que combine SCA e medidas TEMPEST é essencial para proteger contra ataques sofisticados.

A compreensão profunda dessas técnicas permite desenvolver contramedidas eficazes, como a introdução de ruído nos sinais de energia, a blindagem eletromagnética e a implementação de algoritmos criptográficos resistentes a canais laterais.

O novo laboratório de SCA da Kryptus aplica essas técnicas fundamentais, tanto em contextos de SCA quanto de TEMPEST, oferecendo soluções abrangentes para proteger seus clientes contra um espectro completo de ameaças de segurança.

A Kryptus está na vanguarda dessas tecnologias, fornecendo a expertise necessária para mitigar riscos e aumentar a resiliência das infraestruturas críticas de seus clientes.

Aplicações e benefícios do Laboratório da Kryptus

Benefícios para o Mercado Civil e Bancário

No setor comercial, especialmente no bancário, a segurança de dispositivos críticos é de extrema importância. O laboratório da Kryptus contribui para a proteção de Hardware Security Modules (HSMs), tokens, smartcards, ATMs e seus periféricos.

Esses dispositivos são fundamentais para a realização de transações financeiras seguras e a proteção de dados sensíveis dos clientes.

A análise de canal lateral permite identificar e corrigir potenciais falhas de segurança, garantindo que os dispositivos utilizados em operações financeiras sejam resistentes a ataques e fraudes.

Isso não apenas protege os consumidores, mas também fortalece a confiança no sistema financeiro como um todo.

Segurança para Clientes Militares

O novo laboratório de Análise de Canal Colateral (LabSCA) da Kryptus oferece benefícios significativos para as Forças Armadas nacionais e amigas. Utilizando nossas capacidades avançadas, podemos garantir a segurança de diversos equipamentos de comunicação militar, incluindo rádios e datalinks utilizados pelo Exército, Marinha e Força Aérea Brasileira.

A análise detalhada desses dispositivos permite identificar e mitigar vulnerabilidades, assegurando que as comunicações militares permaneçam seguras e impenetráveis. Isso aumenta a confiança operacional e protege informações sensíveis contra interceptações e ataques.

Apoio à Investigação Criminal

Nosso laboratório também desempenha um papel crucial no suporte às operações de investigação criminal, tanto nacionais quanto estrangeiras. Apoiamos a inteligência policial na recuperação de informações encriptadas, facilitando investigações e operações contra o crime organizado.

A capacidade de analisar dispositivos e quebrar mecanismos criptográficos sofisticados torna o laboratório uma ferramenta valiosa para a aplicação da lei e a segurança pública.

Perspectivas Futuras

O laboratório de SCA da Kryptus está constantemente evoluindo para acompanhar as ameaças emergentes. Planejamos expandir nossas capacidades, incorporando novas tecnologias e metodologias para manter nossos clientes à frente dos adversários.

Nossa visão para o futuro da segurança cibernética envolve uma abordagem integrada e proativa, onde a colaboração e a inovação contínua são essenciais para enfrentar os desafios complexos da segurança moderna.

Com essas capacidades avançadas, a Kryptus reforça seu compromisso em proporcionar a mais alta segurança para seus clientes, protegendo informações críticas e garantindo a resiliência das infraestruturas contra ataques sofisticados.

Conclusão

O novo laboratório de Análise de Canal Lateral (SCA) da Kryptus representa um avanço significativo na segurança cibernética e defesa no Brasil. Equipado com tecnologia de ponta, o laboratório permite a identificação e mitigação de vulnerabilidades em dispositivos de comunicação militar, inteligência e equipamentos comerciais.

Para as Forças Armadas brasileiras, nossa capacidade de analisar rádios e datalinks garante a segurança das comunicações, essencial para operações seguras.

No campo da investigação, o laboratório oferece suporte crucial na análise de equipamentos usados por criminosos e na recuperação de informações encriptadas, fortalecendo as operações de segurança e investigação.

No setor comercial, a proteção de HSMs, tokens, smartcards, ATMs e seus periféricos é vital para garantir transações financeiras seguras e a proteção de dados sensíveis.

A Kryptus está comprometida em colaborar com seus clientes para desenvolver soluções sob medida, garantindo que suas infraestruturas permaneçam protegidas contra ameaças emergentes.

Com a constante evolução de nossas capacidades e a incorporação de novas tecnologias, estamos preparados para enfrentar os desafios complexos da segurança cibernética moderna.

Convidamos nossos clientes e parceiros a conhecerem nosso novo laboratório e a colaborarem conosco para fortalecer ainda mais a segurança de suas operações. Para mais informações, entre em contato com a Kryptus e descubra como podemos ajudar a proteger suas informações críticas.

V/Cert, uma empresa da Valid, sai à frente e adota algoritmo pós-quântico com HSM da Kryptus

O Futuro da Identificação Digital: Criptografia e Segurança em um Mundo Conectado

Relatório da Sophos aponta aumento de 500% no valor de pagamentos de ransomware em 2023

“O que você precisa conhecer da evolução da Criptografia” é tema de evento da DINAMO Networks

Inteligência Editorial que Orienta Cenários

Desde 2014, o Crypto ID oferece conteúdo editorial sobre tecnologia de segurança referente à requisitos técnicos e regulatórios. Levamos conhecimento e provocamos reflexões que sustentam decisões em transformação digital e cibersegurança. Temos a força do contexto que impulsiona a comunicação. Fale com a gente contato@cryptoid.com.br