O Google acaba de lançar o OSS Rebuild, uma iniciativa ambiciosa voltada para reforçar a segurança dos ecossistemas de pacotes de código aberto

Em um cenário onde ataques à cadeia de suprimentos se tornam cada vez mais sofisticados e frequentes, o projeto surge como uma resposta técnica e estratégica para proteger dependências amplamente utilizadas em linguagens como Python, JavaScript/TypeScript e Rust.

Softwares modernos são construídos sobre milhares de dependências open source. Essa complexidade cria uma superfície de ataque extensa, onde pacotes maliciosos podem ser introduzidos sem que mantenedores ou usuários percebam. Casos como o backdoor no XZ Utils e o comprometimento do pacote @solana/web3.js evidenciam a urgência de soluções robustas.

Em um ambiente digital cada vez mais dependente de software de código aberto, ataques à cadeia de suprimentos tornaram-se uma das principais preocupações em cibersegurança. O Google anunciou a iniciativa OSS Rebuild, projetada para reconstruir pacotes populares de forma verificável e segura, tornando possível validar sua origem e detectar adulterações — sem sobrecarregar os mantenedores upstream.

Segundo Matthew Suozzo, da equipe Google Open Source Security Team (GOSST) disse em uma postagem de blog esta semana.

“Como os ataques à cadeia de suprimentos continuam a ter como alvo dependências amplamente utilizadas, o OSS Rebuild fornece às equipes de segurança dados poderosos para evitar comprometimentos sem sobrecarregar os mantenedores upstream.”

O que é o OSS Rebuild?

O projeto atua em repositórios amplamente utilizados, como:

- Python Package Index (PyPI) para projetos em Python

- npm para JavaScript/TypeScript

- Crates.io para Rust

A proposta é realizar builds reproduzíveis, coletar metadados confiáveis e publicar atestados de integridade conforme o padrão SLSA Provenance.

“O OSS Rebuild fornece às equipes de segurança dados poderosos para evitar comprometimentos sem sobrecarregar os mantenedores upstream”, explica Matthew Suozzo.

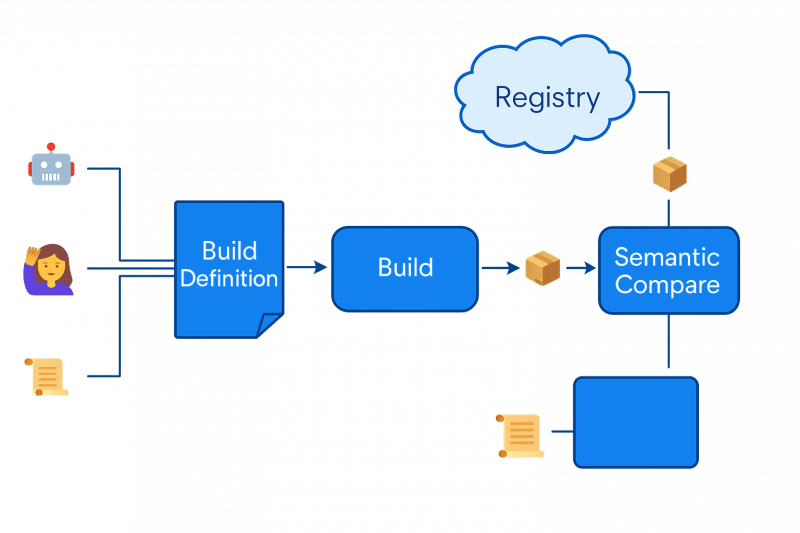

Como funciona tecnicamente?

O OSS Rebuild emprega:

- Definições de compilação declarativas, prospectivas e manuais

- Monitoramento de rede e instrumentação de build

- Comparação semântica entre pacotes reconstruídos e originais

- Atestados SLSA que validam origem, conteúdo e integridade

O sistema normaliza artefatos para contornar variações como compactação e diferenças de timestamp, permitindo verificar se o pacote publicado corresponde ao código-fonte público.

Exemplos de detecção

A iniciativa pode flagrar casos como:

| Tipo de Comprometimento | Exemplo Real |

|---|---|

| Código ausente no repositório público | @solana/web3.js |

| Atividade suspeita durante build | tj-actions/changed-files |

| Backdoors ocultos em caminhos incomuns | XZ Utils |

Vantagens para a segurança

- Fortalecimento de SBOMs (Software Bill of Materials)

- Agilidade na resposta a vulnerabilidades

- Menor dependência de CI/CD para validação de pacotes

- Maior confiança em pacotes populares

É gratuito? Como usar?

Sim, o OSS Rebuild é open source e gratuito, mantido pelo Google no GitHub.

go install github.com/google/oss-rebuild/cmd/oss-rebuild@latest

oss-rebuild get pypi absl-py 2.0.0 --output=payload

Empresas e desenvolvedores podem incorporar a ferramenta em seus fluxos de segurança ou criar builds manuais verificados.

Existe algo parecido?

Sim. Outras iniciativas compartilham objetivos semelhantes:

| Projeto | Responsável | Foco |

|---|---|---|

| Sigstore | Linux Foundation | Assinatura e verificação de artefatos open source |

| Rebuilderd | Comunidade kpcyrd | Reconstrução automatizada de pacotes em Linux |

| Chains-Rebuild | KTH Royal Institute | Rebuilds reproduzíveis de pacotes Java |

| Strider OSS Search | Strider Security | Detecção de ameaças humanas em projetos open source |

A diferença do OSS Rebuild está na abordagem semântica e no foco em reconstruções públicas e verificáveis com metadados automatizados e suporte direto do Google.

Fontes e links úteis

- Anúncio oficial do Google no Security Blog

- Repositório OSS Rebuild no GitHub

- Framework SLSA Provenance

- Exemplos de uso e documentação técnica

O Crypto ID conecta tecnologia, regulação voltada à segurança da informação com inteligência editorial porque acreditamos no poder da informação bem posicionada para orientar decisões.

Conheça a coluna Cibersegurança.

Inteligência Editorial que Orienta Cenários

Desde 2014, o Crypto ID oferece conteúdo editorial sobre tecnologia de segurança referente à requisitos técnicos e regulatórios. Levamos conhecimento e provocamos reflexões que sustentam decisões em transformação digital e cibersegurança. Temos a força do contexto que impulsiona a comunicação. Fale com a gente contato@cryptoid.com.br