A Check Point Research realizou uma análise sobre como o ataque aconteceu a partir de phishing oferecendo um airdrop fraudulento

A Check Point Research realizou uma análise sobre como o ataque aconteceu a partir de um esquema de phishing oferecendo um airdrop fraudulento; e os especialistas também listam as dicas essenciais para que os usuários de cripto permaneçam seguros.

A Check Point Research (CPR), divisão de Inteligência em Ameaças da Check Point® Software Technologies Ltd. (NASDAQ: CHKP), uma fornecedora líder de soluções de cibersegurança global, analisou um esquema de phishing que ofereceu um airdrop fraudulento e por meio do qual foi possível roubar dos usuários da Uniswap quase US$ 8 milhões em fundos.

Este esquema de phishing prometia um airdrop gratuito de 400 tokens UNI (no valor aproximado de US$ 2.200), e solicitava aos usuários que conectassem suas carteiras de criptomoedas e assinassem a transação para, então, requerer o lançamento do airdrop malicioso.

Após a conexão, o cibercriminoso desconhecido pegou os fundos do usuário por meio de um contrato inteligente malicioso.

Até o momento, mais de 74 mil carteiras interagiram com o contrato inteligente de golpe de phishing, de acordo com dados da Etherscan.

A Uniswap é uma exchange de criptomoedas que roda no blockchain Ethereum e usa um protocolo de rede descentralizado.

O protocolo facilita transações automatizadas entre tokens de criptomoeda no blockchain Ethereum por intermédio do uso de contratos inteligentes.

No dia 12 de julho, Changpeng Zhao, CEO da Binance, corretora de criptomoedas, disparou um alarme quando tuitou sobre uma potencial exploração no Uniswap:

“Os exploradores de blockchain, como o Etherscan[.]io, são comumente usados como arquivos para transações e fornecem aos usuários informações sobre tokens antes que eles decidam investir ou não neles. Muitos cibercriminosos usam esses exploradores de blockchain para enganar os usuários e fornecer informações falsas, fazendo-os acreditar que o token/contrato é legítimo. Nesse caso da Uniswap, os atacantes criaram um token ERC20 simples e o enviaram (gratuitamente) para usuários que possuem tokens UNI. O objetivo desse airdrop era atrair as vítimas para o site fraudulento do atacante. A campanha de phishing foi bem-sucedida, pois a transação do airdrop pareceu legítima em Etherscan[.]io”, explica Oded Vanunu, head de pesquisa de vulnerabilidade de produtos da Check Point Software.

De acordo com Vanunu, e conforme imagem a seguir, parece que o Uniswap V3 realmente enviou os tokens.

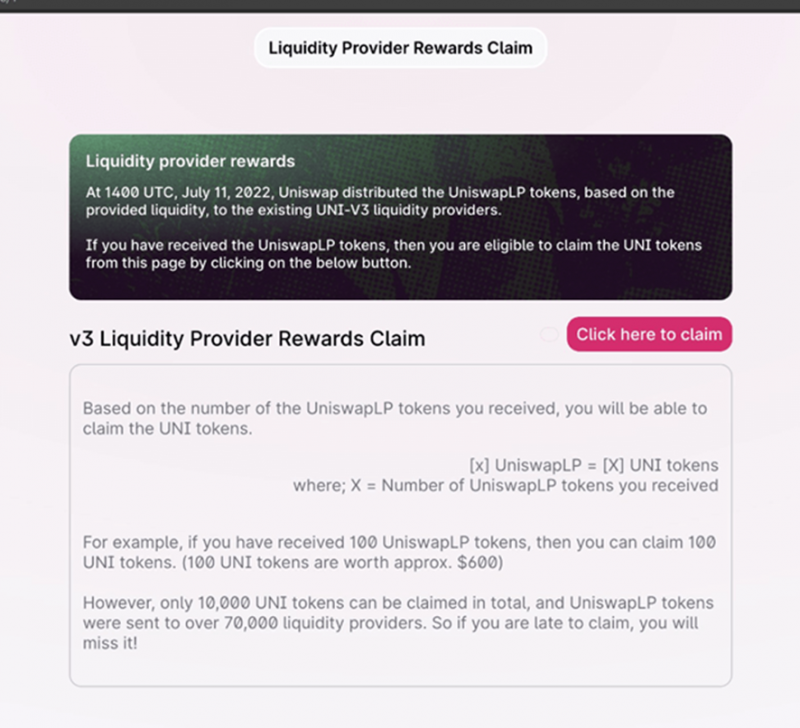

Quando a vítima pressiona o token, ele a conecta ao site de phishing que era o UniswapLP[.]com (o site está inativo no momento):

Ao pressionar o botão “Clique aqui para requerer”, a vítima concedeu ao atacante o acesso total à sua conta, permitindo também que acessasse todo o USDT da vítima.

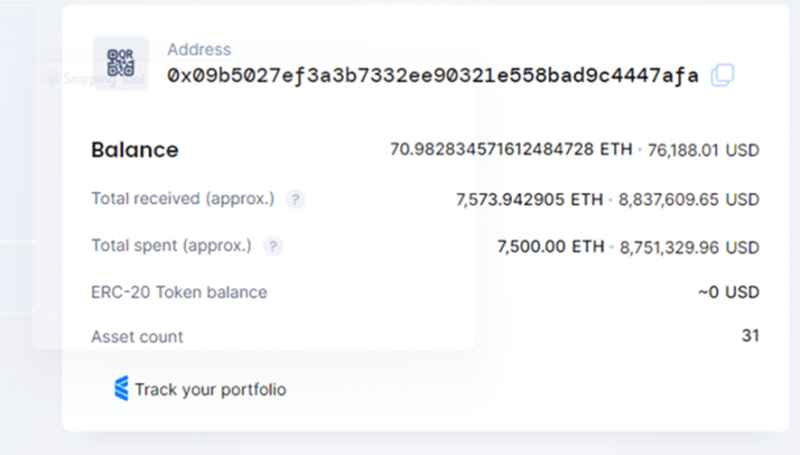

Por meio desse novo golpe de phishing, o atacante roubou US$ 8 milhões em ETH, como pode ser visto na captura de tela a seguir:

Técnica de falsificação de endereço Etherscan

Como mencionado anteriormente, o cibercriminoso falsificou o remetente para a Uniswap. Isso aconteceu porque os exploradores de blockchain, como o Etherscan, podem obter os dados da funcionalidade de emissão do contrato, que é apenas um registro (log) de transações.

Esses logs são armazenados no blockchain e são acessíveis. Mas, a função de emissão não precisa necessariamente ser o endereço real.

Dicas de ouro para usuários de cripto

Segundo os especialistas da Check Point Research (CPR), isso tudo é muito confuso para um usuário de cripto iniciante, e muitas vezes eles caem em tais golpes porque não estão familiarizados com os aplicativos que estão usando.

No entanto, eles precisam entender que mesmo as principais plataformas, como o Etherscan, podem ter erros (bugs). Por isso, eles recomendam aos usuários de cripto as seguintes regras importantes:

1 – Ler sempre o twitter e o site oficial da plataforma.

2 – Olhar atentamente para a fonte oficial quando alguém enviar um airdrop ou qualquer outra coisa tentando se passar pela Uniswap ou qualquer outra grande plataforma.

3 – Ao procurar carteiras digitais ou plataformas de negociação e troca de criptomoedas, sempre consultar o site da plataforma. Se o usuário não conseguir encontrar os links em sua plataforma, então se tratará de uma fraude ou um golpe.

4 – E finalmente deve-se sempre verificar as URLs!

Sobre a Check Point Research

A Check Point Research fornece inteligência líder em ciberameaças para os clientes da Check Point Software e para a maior comunidade de inteligência em ameaças. A equipe de pesquisas coleta e analisa dados globais de ciberataques armazenados no ThreatCloud para manter os hackers afastados, garantindo que todos os produtos da Check Point sejam atualizados com as mais recentes proteções. A equipe de pesquisas consiste em mais de 100 analistas e pesquisadores que colaboram com outros fornecedores de segurança, policiais e vários CERTs.

Sobre a Check Point Software Technologies Ltd.

A Check Point Software Technologies Ltd. é um fornecedor líder em soluções de cibersegurança para empresas privadas e governos em todo o mundo.

O portfólio de soluções do Check Point Infinity protege organizações privadas e públicas contra os ataques cibernéticos de 5ª geração com uma taxa de detecção de malware, ransomware e outras ameaças que é líder de mercado.

O Infinity compreende três pilares principais, oferecendo segurança total e prevenção contra ameaças de 5ª geração em ambientes corporativos: Check Point Harmony, para usuários remotos; Check Point CloudGuard, para proteger nuvens automaticamente; e Check Point Quantum, para proteger perímetros de rede e data centers, todos controlados pelo gerenciamento de segurança unificado mais abrangente e intuitivo do setor. A Check Point protege mais de 100.000 organizações de todos os portes.

©2022 Check Point Software Technologies Ltd. Todos os direitos reservados.

Acompanhe as redes sociais da Check Point!

O papel da tecnologia na luta contra o altíssimo desperdício de água potável no Brasil

Aqui no Crypto ID você encontra reunidos os melhores estudos e pesquisas sobre o universo da Segurança da Informação aplicada a diversas verticais de negócios. Acesse nossa coluna e conheça!