A Agência de Segurança Nacional dos Estados Unidos (NSA) está alertando sobre os perigos decorrentes do uso de certificados de escopo amplo para autenticar vários servidores em uma organização.

Em um documento divulgado na semana passada, a agência fornece mitigações contra os riscos que vêm com o uso de certificados curinga.

Isso inclui uma técnica ALPACA recentemente divulgada que pode ser usada para vários ataques de redirecionamento de tráfego.

ALPACA

A agência está se referindo aos perigos representados por certificados digitais curinga ou de vários domínios que validam a identidade do servidor para permitir uma conexão confiável e segura por meio do protocolo criptográfico Transport Layer Security (TLS).

Em uma apresentação há dois meses, os pesquisadores mostraram que os servidores TLS executando diferentes protocolos, mas com certificados compatíveis (por exemplo, curinga, multi-domínio) podem ser explorados por meio de um ataque de confusão de conteúdo de protocolo da camada de aplicativo.

Eles chamaram a técnica de ALPACA , abreviação de Application Layer Protocols Allowing Cross-Protocol Attack, observando que um agente mal-intencionado atendendo a certas condições poderia pelo menos roubar cookies ou executar ataques de script entre sites.

Um certificado digital Wildcards pode ser usado com vários subdomínios no mesmo domínio, para que possa abranger vários servidores (por exemplo, e-mail, FTP, aplicativos), enquanto um certificado de vários domínios é usado para vários domínios em um único endereço IP.

A NSA afirma [PDF] que “ALPACA é uma classe complexa de técnicas de exploração que pode assumir muitas formas” e que um cenário realista para tal ataque exigiria o seguinte:

– um aplicativo da web de destino que usa TLS

– outro serviço / aplicativo (normalmente não um servidor da web) que apresenta um certificado TLS válido com um nome de assunto que seria válido para o aplicativo da web de destino, como quando os certificados curinga têm escopo muito amplo

– um meio para o agente mal-intencionado redirecionar o tráfego de rede da vítima destinado ao aplicativo da web de destino para o segundo serviço (provavelmente obtido por meio de envenenamento do Sistema de Nomes de Domínio (DNS) ou comprometimento de man-in-the-middle)

– uma solicitação HTTP que é aceita pelo segundo serviço que resulta em pelo menos parte da solicitação sendo refletida de volta para o remetente

Um ator de ameaça atendendo a essas “condições relativamente incomuns” seria capaz de executar pelo menos ataques de phishing, watering hole, malvertising ou man-in-the-middle (MitM).

Usando a técnica ALPACA, um adversário pode fazer com que o navegador da vítima confie e execute as respostas refletidas de um serviço malicioso assinado com o certificado correto.

Isso abre a porta para o roubo de cookies de sessão, dados privados do usuário e a execução de código arbitrário no contexto de um servidor vulnerável.

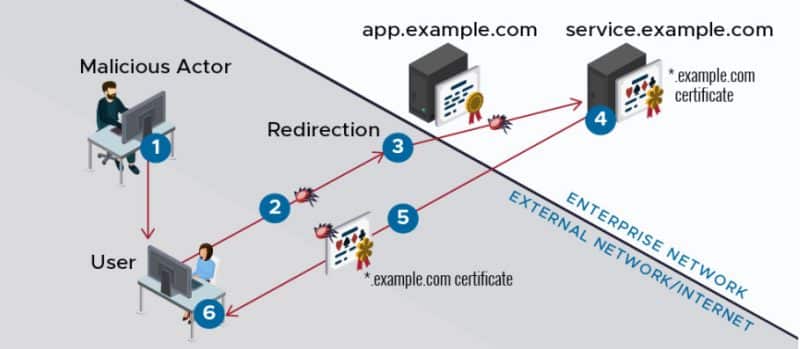

1 – O agente malicioso induz o usuário a visitar um URL criado (phishing, malvertising etc.)

2 – O usuário envia uma solicitação de URL para app.example.com

3 – Usando uma das muitas técnicas de manipulação de rede, a solicitação do usuário é redirecionada pelo ator malicioso para service.example.com.

4 -O serviço não HTTP.example.com (por exemplo, um protocolo de transferência de arquivo [FTP], protocolo de transferência de correio simples [SMTP] ou outro servidor não web) tenta processar a solicitação HTTP, causando um erro que reflete o conteúdo malicioso em a resposta do servidor

5 – A resposta do servidor é assinada pelo certificado * .example.com

6 – O navegador do usuário recebe a resposta à sua solicitação. Como a solicitação foi para app.example.com e a resposta é autenticada por * .example.com, o navegador confia na resposta e a executa dentro do contexto de app.example.com. Isso dá ao script malicioso acesso aos dados e cookies do usuário para app.example.com dentro do navegador

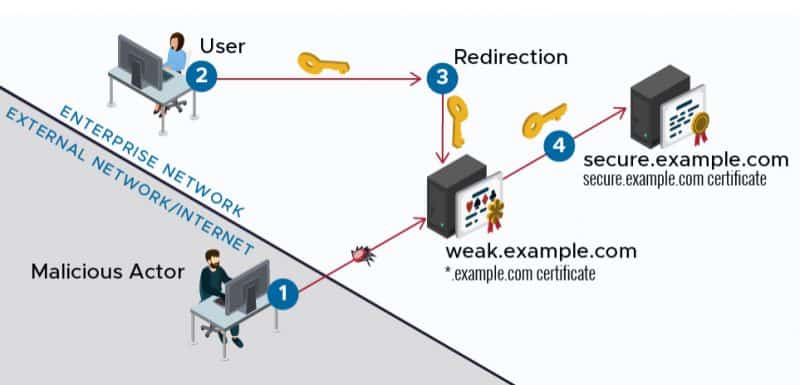

A NSA também lembra as organizações do papel que os certificados curinga desempenham em uma arquitetura de confiança, uma vez que “podem ser usados para representar qualquer sistema dentro de seu escopo”.

Por esse motivo, eles devem garantir a proteção da chave privada de um certificado curinga e mantê-lo em um servidor bem guardado para evitar o risco de um invasor pegá-lo ao comprometer uma máquina mal protegida.

Mitigar riscos de certificados curinga

A NSA recomenda que as organizações se certifiquem de que os certificados curinga sejam usados com responsabilidade e que seu escopo dentro da organização seja bem compreendido.

As empresas devem identificar onde as chaves privadas para esses certificados são armazenadas e usar o nível de segurança exigido por todos os aplicativos no escopo dos certificados.

Usar um gateway de aplicativo ou um Web Application Firewall (WAF) na frente de servidores, inclusive os não HTTP, é outra recomendação da agência.

DNS criptografado e extensões de segurança de DNS de validação (DNSSEC) para evitar o redirecionamento de DNS que poderia levar os usuários-alvo a um local malicioso.

A NSA também recomenda ativar a Application-Layer Protocol Negotiation (ALPN), se possível, e manter os navegadores atualizados com suas versões mais recentes.

Fonte: bleepingcomputer

Entenda porque o Google deixará de exibir cadeados nas páginas HTTPS – Por Regina Tupinambá

SSL | Single-Domain X Multi-domain X Wildcard

Let’s Encrypt root cert update catches out many big-name tech firms

Acesse aqui e saiba tudo sobre TLS, o protocolo de segurança que garante o sigilo das informações e identifica empresas, dispositivos e objetos no mundo eletrônico.