São Paulo, 10 de setembro de 2015 – Durante as investigações da campanha de espionagem Turla (em idioma russo), descoberta em março de 2014, os pesquisadores da Kaspersky Lab descobriram como ela evitava a detecção de suas atividades e localização física. Para manter seu anonimato, o ataque persistente (APT – Advanced Persistent Threat) usou falhas de segurança em redes de satélites globais.

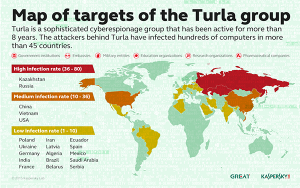

Essa campanha sofisticada está ativa há mais de 8 anos e seus criadores já infectaram centenas de computadores em mais de 45 países, incluindo Cazaquistão, Rússia, China, Vietnã e Estados Unidos. Os alvos incluem instituições governamentais e embaixadas, bem como organizações militares, de educação e empresas de pesquisas e farmacêuticas. O estágio inicial do ataque começa com o backdoor Epic traçando o perfil da vítima. Apenas nos alvos mais importantes o mecanismo baseado na comunicação via satélite é utilizado nos estágios finais do ataque, o que ajuda a esconder seus rastros.

A comunicação por satélite é utilizada com mais frequência como ferramenta para transmissão de TV e para conexões seguras. Mas ela também é usada para dar acesso à internet. Este serviço é utilizado principalmente em locais remotos, onde as demais formas de conexão são instáveis e lentas ou simplesmente não existem. Um dos tipos de conexão via satélite mais comum e acessível é a que utiliza conexões do tipo downstream.

Neste caso as solicitações feitas pelo PC da vítima são transmitidas pelas linhas convencionais (conexão fixa ou GPRS), com todo o tráfego de entrada vindo do satélite. Esta tecnologia permite ao usuário obter uma velocidade de download relativamente rápida. No entanto, há uma grande desvantagem: todo o tráfego downstream volta para o PC sem criptografia. Qualquer usuário mal intencionado com um conjunto barato e simples de equipamentos e softwares poderia facilmente interceptar esta comunicação e acessar todos os dados que os usuários dessas conexões estivessem baixando.

O malware Turla se aproveita desta fragilidade de uma maneira diferente: ela serve para esconder a localização de seus servidores de Comando e Controle (C&C), uma das partes mais importantes de sua infraestrutura maliciosa. O servidor C&C é essencialmente a central de controle do malware nas máquinas infectadas. A descoberta de sua localização pode levar os investigadores a revelar mais detalhes sobre o autor por trás da operação, e aqui está como o ataque Turla evita tais riscos:

1. O programa espião primeiro “escuta” o tráfego downstream vindo do satélite para identificar endereços IP ativos de usuários de internet via satélite que estão online naquele momento.

2. Daí o criminoso escolhe um endereço IP online para mascarar o servidor C&C, sem o conhecimento do usuário legítimo.

3. As máquinas infectadas pelo Turla então são instruídas para exfiltrar dados para os IPs que utilizam frequentemente conexões de Internet por satélite. Os dados viajam pelas linhas convencionais do servidor até as estações terrestres da operadora via satélite, em seguida até o satélite e finalmente do satélite para os proprietários dos IPs escolhidos.

Curiosamente, o usuário cujo endereço IP foi utilizado pelos criminosos para transmitir as informações da máquina infectada também receberá os pacotes de dados, mas ele dificilmente irá notá-los. Isso acontece porque os criadores do Turla instruem as máquinas infectadas para enviar, por padrão, os dados para portas que na maioria dos casos são fechadas por padrão. Dessa forma, o PC da vítima facilmente descarta os pacotes de dados, enquanto o servidor C&C do Turla, que mantém suas portas abertas, irá receber e processará os dados exfiltrados.

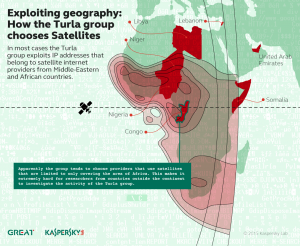

Outra coisa interessante nas táticas do Turla é que ele tende a usar provedores de comunicação via satélite localizados no Oriente Médio e nos países africanos. Durante a pesquisa, os especialistas da Kaspersky Lab identificaram o malware usando IPs localizados em países como Congo, Líbano, Líbia, Níger, Nigéria, Somália e Emirados Árabes Unidos.

As frequências de satélite utilizados pelos operadores nesses países geralmente não cobrem os territórios europeus e norte-americanos, o que torna a investigação destes ataques muito difícil para a maioria dos pesquisadores de segurança.

“No passado, vimos pelo menos três atores diferentes utilizando links de Internet via satélite para mascarar suas operações. Destes, o mecanismo desenvolvido pelo Turla é o mais interessante e incomum. Eles conseguiram atingir o nível máximo de anonimato ao explorar uma tecnologia amplamente utilizada – a comunicação de mão única via satélite. Os atacantes podem estar em qualquer lugar dentro do alcance do satélite usado, uma área que pode ultrapassar milhares de quilômetros quadrados”, afirma Stefan Tanase, pesquisador sênior de segurança da Kaspersky Lab. “Isto faz com que seja quase impossível rastrear os criminosos. Como o uso desse método está se popularizando, é importante que os administradores de sistema implantem as estratégias de defesa correta para mitigar tais ataques”.

Os produtos da Kaspersky Lab já detectam e bloqueiam o malware usado pelos criadores da ameaça Turla com as seguintes detecções:

Backdoor.Win32.Turla.*

Rootkit.Win32.Turla.*

HEUR:Trojan.Win32.Epiccosplay.gen

HEUR:Trojan.Win32.Generic