O DDoS é fácil porque e qualquer pessoa leiga consegue executar. São ferramentas bem diretas e não há muita informação sobre como fazer

Especialista da Check Point® Software Technologies Ltd. (NASDAQ: CHKP), uma fornecedora líder de soluções de cibersegurança global, analisa qual lição aprendemos com mais um ataque cibernético a órgãos públicos federais, no caso o Ministério do Desenvolvimento Social (MDS), que conta com 22,7 milhões de cadastros do programa Bolsa Família, e que sofreu um ataques de negação de serviço (DDoS – Distributed Denial of Service) no dia 21 de março, deixando seus sistemas fora do ar.

“O que se vê, normalmente, são os atacantes adotando o DDoS contra um alvo para chamar a atenção sobre esse ataque e, enquanto as organizações trabalham em fazer as defesas, tais atacantes miram o outro lado com diferente ataque. A preocupação da organização em responder ao ataque DDoS terá o foco tão grande que fará, de certa forma, com que os atacantes passem despercebidos pelos ataques”, diz Fernando de Falchi, gerente de Engenharia de Segurança da Check Point Software Brasil.

Outro ponto levantado por Falchi, e que tem relação mais direta com esse site do governo, seria a parte de ideologia política (não chega a ser hacktivismo porque nada foi pleiteado). Assim, nesse caso, a intenção é simplesmente tirar o site do ar pelo maior tempo possível.

No entanto, qual é a ideia por parte do ataque DDoS? Por que o DDoS é usado primeiro? Porque se trata de um ataque barato e de fácil execução.

É barato porque não é necessário comprar ferramentas para “desenvolver” o ataque, então um atacante não precisa ter capacidade de desenvolvimento.

O DDoS é fácil porque as ferramentas são simples e qualquer pessoa leiga consegue executar. São ferramentas bem diretas e não há muita informação sobre como fazer.

O atacante simplesmente coloca o site, o endereço IP, escolher o tipo de ataque e clica iniciar; basicamente isso.

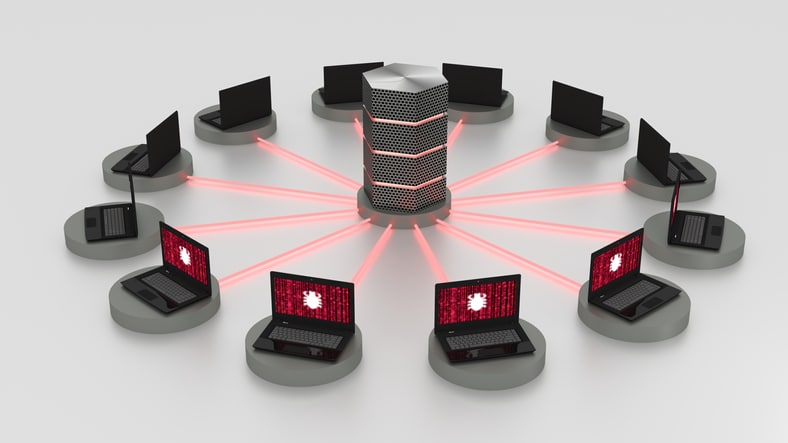

Embora de fácil execução, o DDoS é de difícil rastreamento porque, como o nome diz, é distribuído. São botnets que infectam de milhares a milhões de máquinas pelo mundo e, então, normalmente o que o cibercriminoso faz é alugar uma botnet para fazer um ataque direcionado a alguma instituição ou empresa, a fim de o atacante tirar proveito de algo.

“No caso do Bolsa Família, o lado de quem tem as botnets também é difícil, pois um grupo tem de ficar infectando máquinas o tempo todo para conseguir ter um volume grande e, assim, chamar a atenção e conseguir vender as bots. Mas, para quem compra esse serviço, isso é o de menos. Basta pagar o que se pede e está feito”, aponta Falchi.

Algumas técnicas que são utilizadas para esses ataques são SYN flood, UDP Flood e Flood de HTTP que são os mais utilizados pelos atacantes.

O Flood é, em tradução livre, “inundações”, ou seja, uma enxurrada de requisições iguais. Se for um SYN, o TCP SYN é o início de uma conexão, então ele inicia milhares de conexões que nunca tem uma sequência.

“Imagine que um servidor precisa alocar um espaço para responder àquele início de conexão,ele nunca vai ter a resposta, porém, aquele espaço fica alocado; agora, pense em milhares de requisições ao mesmo. Essa mesma ideia se segue para o UDP Flood, Flood de HTTP; são ataques bem simples de se fazer, pois não precisa ter comunicação ida e volta como normalmente acontece”, explica Falchi.

O setor Governo/Militar tem sido bastante visado no mundo em relação a ciberataques. No Brasil, dos três setores mais visados em fevereiro deste ano, o Governo/Militar liderou o ranking.

E nos últimos seis meses, uma organização em geral no Brasil foi atacada (todos os tipos de ciberataques) em média 1.508 vezes por semana. Porém, há como prevenir.

Para proteção especificamente contra negação de serviços, as organizações têm de rever sua infraestrutura, adicionando equipamentos específicos capazes de combater ataques de DDoS.

Tais equipamentos realizam a proteção contra as mais diversas técnicas de ataques DDoS, como volumetria, de SYN, UDP, HTTP, DNS, entre outros, além de ter a limpeza na nuvem quando o ataque realmente ultrapassar a capacidade do link.

“Imaginando que uma organização possua 5 GB/s de link de Internet, ela conseguirá tratar um ataque DDoS em sua infraestrutura; porém, à medida que o ataque ultrapassa os 5 GB/s, o próprio link acaba ‘entupido’ causando a indisponibilidade. Assim, há uma proteção de limpeza na nuvem (conhecida como scrubbing center ou centro de limpeza) do tráfego em que se absorve todo esse ataque com diversos equipamentos espalhados pelo mundo para poder tratar o mais perto possível do ataque e entregando somente o tráfego válido para consumir as aplicações”, finaliza Falchi.

Sobre a Check Point Software Technologies Ltd.

A Check Point Software Technologies Ltd. é um fornecedor líder em soluções de cibersegurança para empresas privadas e governos em todo o mundo.

O portfólio de soluções do Check Point Infinity protege organizações privadas e públicas contra os ataques cibernéticos de 5ª geração com uma taxa de detecção de malware, ransomware e outras ameaças que é líder de mercado.

O Infinity compreende quatro pilares principais, oferecendo segurança total e prevenção contra ameaças de 5ª geração em ambientes corporativos: Check Point Harmony, para usuários remotos; Check Point CloudGuard, para proteger nuvens automaticamente; Check Point Quantum, para proteger perímetros de rede e data centers, todos controlados pelo gerenciamento de segurança unificado mais abrangente e intuitivo do setor; e Check Point Horizon, uma suíte de operações de segurança que prioriza a prevenção. A Check Point Software protege mais de 100.000 organizações de todos os portes.

Como se defender de ataques DDoS com botnets – zero trust e inteligência de ameaças

BR.Digital cresce com solução de mitigação de ataques DDoS da A10 Networks

Check Point Software comenta sobre os ataques DDoS do Killnet contra a OTAN nesta semana

O Crypto ID conecta tecnologia, regulação voltada à segurança da informação com inteligência editorial porque acreditamos no poder da informação bem posicionada para orientar decisões.

Conheça a coluna Cibersegurança.

Inteligência Editorial que Orienta Cenários

Desde 2014, o Crypto ID oferece conteúdo editorial sobre tecnologia de segurança referente à requisitos técnicos e regulatórios. Levamos conhecimento e provocamos reflexões que sustentam decisões em transformação digital e cibersegurança. Temos a força do contexto que impulsiona a comunicação. Fale com a gente contato@cryptoid.com.br