Estudo de Barracuda sobre 3.000 ataques revela detalhes sobre BEC – Business Email Compromise

Barracuda Security Insight é uma plataforma de consultoria gratuita que fornece informações sobre ameaças em tempo real e informações sobre riscos de segurança. Para obter as últimas novidades em alertas críticos e recomendações de segurança.

Segundo publicado no blog da Barracuda, os tipos mais comuns de cyberfraud atualmente é o Business Email Compromise, ou BEC scam. Esses ataques são responsáveis por bilhões de dólares em perdas por fraude nos últimos anos, e os criminosos continuam melhorando sua estratégia de como enganar suas vítimas.

No estudo intitulado Barracuda Threat Spotlight, foram abordados diferentes tipos de ataques BEC que foram analisados pela Barracuda Sentinel Team .

Ameaças em destaques

Criminosos usam ataques Business Email Compromise (BEC) para obter acesso a uma conta de e-mail comercial e imitar a identidade do proprietário, a fim de fraudar a empresa e seus funcionários, clientes ou parceiros.

Na maioria dos casos, os scammers concentram esforços nos funcionários com acesso às finanças da empresa ou dados de folha de pagamento e outras informações pessoalmente identificáveis.

Os detalhes

Para entender melhor as metas e a metodologia dos ataques BEC, as estatísticas de 3.000 ataques de BEC selecionados aleatoriamente pelo sistema Barracuda Sentinel.

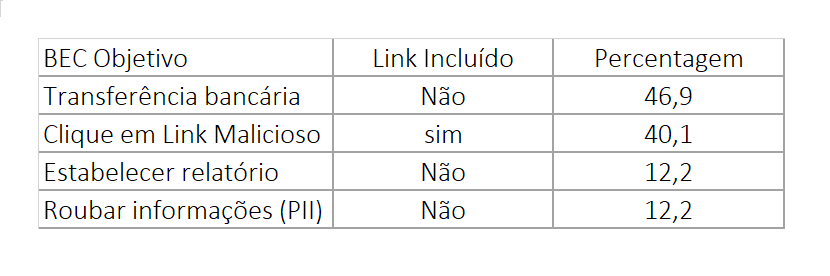

Objetivos dos ataques

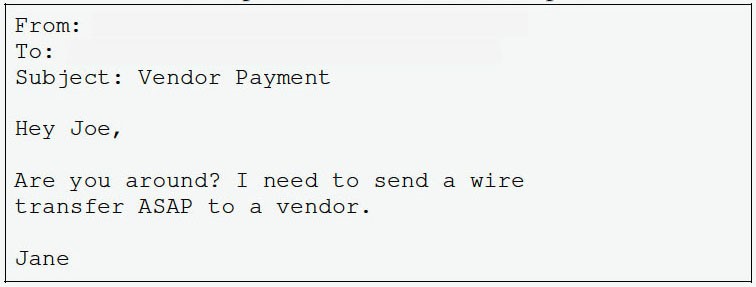

A tabela acima resume os objetivos dos ataques. Os resultados mostram que o BEC mais comum nos ataques da amostra é tentar enganar o destinatário para fazer uma transferência bancária para uma conta bancária de propriedade do atacante, enquanto que cerca de 0,8% dos ataques pedem ao destinatário para enviar informações pessoais identificáveis ao invasor (PII), normalmente na forma de formulários W2 que contêm números de previdência social. Aqui está um exemplo recente de uma transferência bancária BEC com os nomes e endereços redigidos:

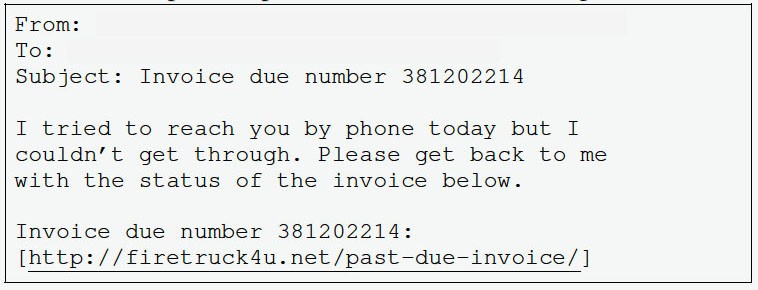

Cerca de 40% dos ataques pedem ao destinatário para clicar em um link, conforme o exemplo a seguir:

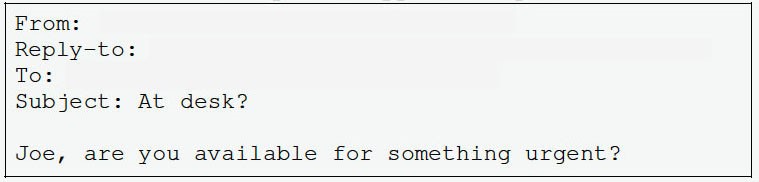

12% dos ataques tentam estabelecer rapport com o alvo iniciando uma conversa com o destinatário (por exemplo, o atacante perguntará ao destinatário se eles estão disponíveis para uma tarefa urgente). Para os e-mails de “rapport”, na grande maioria dos casos, depois que o email inicial for respondido, o invasor solicitará uma transferência eletrônica.

Uma observação importante é que cerca de 60% dos ataques de BEC não envolvem um link: o ataque é simplesmente um e-mail de texto simples destinado a enganar o destinatário para enviar uma transferência eletrônica ou enviar informações confidenciais. Esses e-mails de texto simples são especialmente difíceis para os sistemas de segurança de e-mail existentes, porque geralmente são enviados de contas de e-mail legítimas, adaptados a cada destinatário e não contêm links suspeitos.

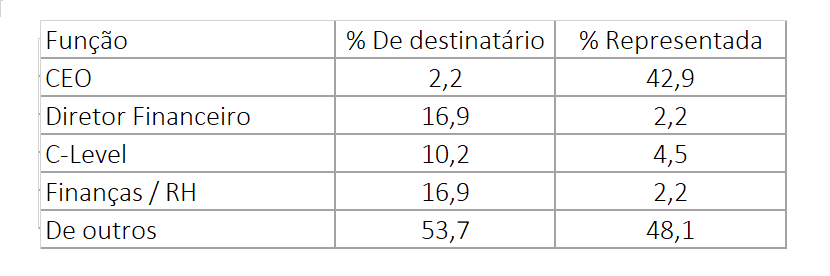

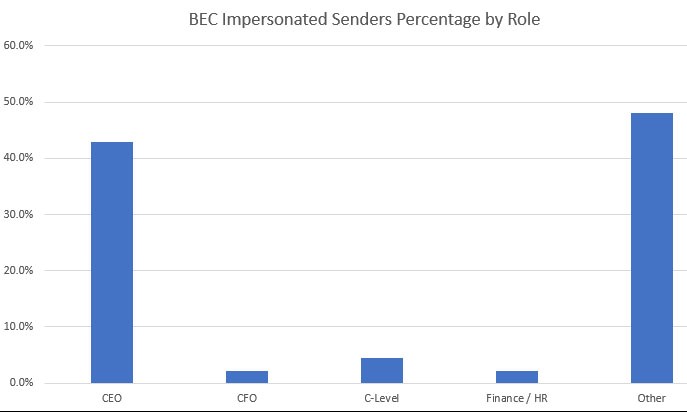

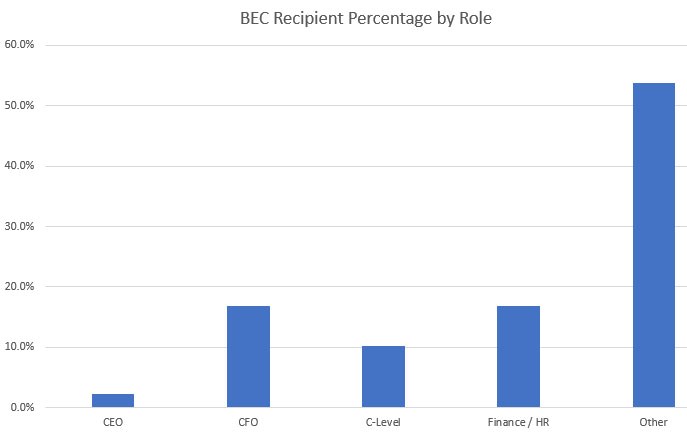

Também testamos ataques de 50 empresas aleatórias e classificamos os papéis do destinatário do ataque, bem como o remetente representado. Os resultados são apresentados aqui na Tabela II:

Com base nos resultados da Tabela II, o termo “fraude de CEO” usado para descrever a BEC é justificado: cerca de 43% dos remetentes personificados eram o CEO ou fundador.

Os alvos dos ataques são distribuídos de forma muito mais uniforme em diferentes funções. No entanto, mesmo para remetentes personificados, a maioria (cerca de 57%) não é o CEO.

Quase a metade dos papéis representados e mais da metade dos alvos não são de posições “sensíveis”, como executivos, finanças ou RH. Portanto, simplesmente proteger os funcionários em departamentos confidenciais não é suficiente para proteger contra a BEC.

Qual ação tomar?

As transferências eletrônicas nunca devem sair sem uma conversa em pessoa ou telefonema. Mas é preciso ter cuidado com chamadas telefônicas se as informações de contato estiverem incluídas no e-mail potencialmente fraudulento.

Como o CEO é a função mais representada, os usuários devem ter um cuidado extra com os e-mails dessa conta. Se o CEO estiver fazendo uma solicitação ou se for incomum receber e-mails do CEO, o usuário deve confirmar a legitimidade antes de agir.

Implemente um programa de treinamento que ensine os usuários a detectar um ataque BEC e use esse programa para treiná-los e testá-los continuamente em técnicas atualizadas.

Implante um sistema de proteção de e-mail como assinatura digital e criptografia.

Veja outras sugestões no site da Barracuda.

Veja outras sugestões no site da Barracuda.

Fonte: Barracuda Security Insight