O recente vazamento das senhas das redes sociais do Palácio do Planalto é um claro exemplo de como muitas pessoas, instituições e empresas gerenciam incorretamente as suas senhas.

Por Marcelo Brocado

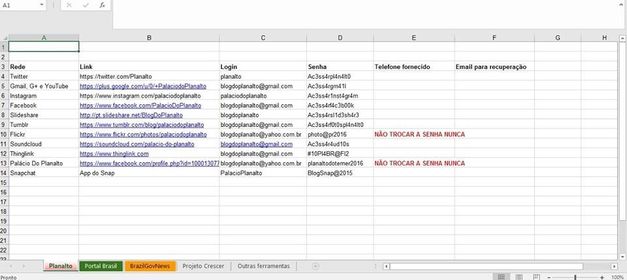

Um tweet sobre a permanência da Força Nacional no Rio Grande do Norte direcionava para uma planilha online que continha as senhas das redes sociais do Palácio do Planalto.

Por meio das senhas divulgadas acidentalmente qualquer pessoa mal intencionada poderia ter manchado a imagem da instituição. É possível remover informações importantes bem como publicar notícias falsas.

Podemos relembrar o incidente em 2013, quando um hacker publicou na Conta da Associated Press um tweet afirmando que a Casa Branca havia sofrido um atentado. Este tweet falso causou na época a queda da bolsa de valores por alguns instantes.

Deve-se ter muito cuidado ao gerenciar senhas

A grande quantidade de diferentes aplicativos em que estamos inscritos hoje em dia nos obriga a ter um cadastro o que implica em mais um login com mais uma senha para acessar o serviço. Consequentemente temos uma enorme quantidade de senhas para serem memorizadas e gerenciadas, e com certeza armazenar essas informações em uma planilha online, como o google drive, não é a melhor prática.

Uma alternativa, que muitos usuários acabam adotando, para facilitar a memorização é o uso de uma única senha comum a vários aplicativos. No entanto, esta prática traz outro ponto vulnerável; porque se um site for hackeado e a senha descoberta todos os sistemas que você utiliza estarão comprometidos. Então, o ideal é que se utilize um gerenciador de senhas, como por exemplo o Keepass, para organizar e armazenar as senhas criptografadas num arquivo, desta forma o usuário precisa memorizar apenas uma única senha mestre para abrir o arquivo.

A escolha da senha correta

Outro aspecto importante a ser analisado é sobre a escolha da senha a ser utilizada. Conforme ilustra a figura abaixo as senhas divulgadas pelo Palácio do Planalto das contas do Facebook, Gmail, Instagram, …, continham mais de 8 caracteres, mesclavam letras maiúsculas com minúsculas e utilizavam números.

Em uma primeira análise, a escolha parece ser boa, pois se submeter a um ataque de força bruta, que consiste em testar todas as combinações possíveis, resulta em testar bilhões de combinações diferentes. Computacionalmente este tipo de ataque levaria anos para obter sucesso. Contudo, analisando melhor as senhas utilizadas, percebe-se que o critério para escolha consistia principalmente no uso da palavra “acessar” seguida pelo nome do serviço. Para tentar dificultar um pouco, utilizaram a tática de trocar vogais por números, onde a letra “e” foi substituída pelo número “3”, a letra “a” pelo número “4” e a letra “i” pelo número “1”.

Por exemplo, a senha do gmail era “Acc3ss4rgm41l”. Apesar desta senha conter 13 caracteres, ela é facilmente hackeada através de um ataque chamado “ataque do dicionário”. Neste tipo de ataque, o hacker utiliza a combinação de palavras existentes num dicionário, o que diminui consideravelmente a quantidade de combinações a serem realizadas para se descobrir uma senha.

Este vazamento pelo Palácio do Planalto demonstra que as instituições devem ter um cuidado maior com o gerenciamento das senhas de suas redes sociais e também com a escolha de uma senha que seja robusta o suficiente para não ser facilmente quebrada.

A internet e as redes sociais são uma extensão da imagem física da instituição e um ataque ao seu portal web ou a sua rede social demonstram para os seus clientes que não houve um planejamento e gerenciamento adequado da segurança digital. Ataques nestes meios geram prejuízos intangíveis a imagem da empresa e são difíceis de serem reparados. Portanto, estabeleça uma padronização para o controle das suas senhas.

Para reflexão, será que você está armazenando senhas de sistemas estratégicos da sua empresa em uma planilha online? Compartilhe conosco a metodologia que você tem adotado para gerenciar as suas senhas.

PhD pela Universidade de Victoria no Canadá, onde estudou segurança da informação com foco em autenticação contínua através de biometria comportamental.

Ele também cursou mestrado no LabSec da Universidade Federal de Santa Catarina e pesquisou certificação digital.

E é Colunista do CryptoID.

Contato: marcelo.luiz.brocardo@gmail.com ou marcelo@oajudante.com.br

Acesse a coluna do Marcelo Brocardo do CryptoID