EUA pedem fim da criptografia e UE quer criptografia pós-quântica

Ditadura da burocracia

Na mesma semana em que o governo dos Estados Unidos pediu publicamente o que poderia ser considerado o fim da criptografia, pesquisadores europeus começaram um projeto para tentar tornar a criptografia imune ao ataque dos computadores quânticos.

“Nossa incapacidade de acessar informações criptografadas traduz-se em desafios de segurança pública,” disse Jeh Johnson, Secretário para a Segurança Interna dos EUA, conclamando os cientistas participantes da conferência RSA, o maior evento de segurança em informática do mundo, a “desenvolver uma forma de contornar ou desabilitar a criptografia” – para os olhos do governo, é claro.

Embora a postura do governo norte-americano dê vida a situações vistas na ficção – nos olhos sempre atentos do Grande Irmão, da distopia 1994, de George Orwell – e na realidade – no stalinismo soviético, por exemplo – as críticas da comunidade científica foram extremamente discretas. Afinal, o Departamento de Defesa é um dos maiores financiadores de pesquisas nos EUA.

No outro lado do Atlântico, com menos arroubos ditatoriais, a Comissão Europeia liberou €3,9 milhões para que uma equipe de várias instituições desenvolva novas tecnologias de criptologia que consigam resistir a ataques usando computadores quânticos.

Criptografia pós-quântica

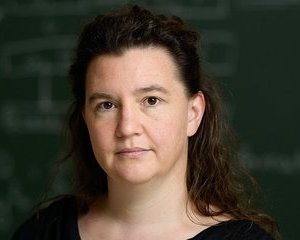

“Qualquer informação que deva ser guardada por pelo menos 10 anos já deveria estar usando técnicas de criptografia pós-quântica.” Dra Tanja Lange

A equipe prevê que computadores quânticos de grande porte não deverão estar rodando antes de 2025, mas afirma também que os criptossistemas antiquânticos precisam ficar prontos antes que os computadores quânticos se tornem realidade.

“2025 parece ainda longe, mas nós já podemos estar muito atrasados,” alerta a professora Tanja Lange, da Universidade de Tecnologia de Eindhoven, na Holanda. “Leva de 15 a 20 anos para introduzir e padronizar novos sistemas de encriptação, e ainda estamos na fase de pesquisa.”

A pesquisadora, que já demonstrou ser possível quebrar o sistema de criptografia da Internet do futuro, afirma que, mesmo que a segurança da informação consiga cumprir seus objetivos antes que os engenheiros construam os primeiros computadores quânticos, será possível decifrar as comunicações criptografadas hoje, com as tecnologias atuais, bastando que o atacante mantenha esses dados gravados.

As técnicas utilizadas atualmente, como RSA e ECC, usam chaves que resistiriam facilmente a 100 anos de ataques com os computadores eletrônicos atuais. Mas, se os computadores quânticos cumprirem as promessas de capacidade de processamento, eles poderão quebrar esses sistemas em questão de dias, ou talvez até horas.

Para piorar as coisas, como o maior temor hoje vem da espionagem de estado, não se espera que as agências governamentais anunciem publicamente quando construírem seus primeiros computadores quânticos, quando então poderão começar a ler tudo o que esteja protegido pelos esquemas de segurança atuais.

Poder de processamento

A Dra. Lange sugere que a criptografia pós-quântica seja implementada já para criptografar quaisquer dados que tenham requisitos de confidencialidade de mais de 10 anos, como registros de saúde ou documentos ultrassecretos.

“Nós já temos sistemas de encriptação que resistem a computadores quânticos, mas eles são exigentes em termos de poder de processamento, o que os torna inadequados para celulares ou cartões inteligentes. O desafio é, então, desenvolver novas técnicas que sejam imperceptíveis nos dispositivos atuais e que resistam ao poder dos computadores quânticos.”

O projeto PQCrypto reúne 11 parceiros, entre universidades e empresas privadas, e deverá durar três anos.

Fonte: inovacaotecnologica.com.br

[blockquote style=”3″]Nota do CryptoID:

Desde que se descobriu o potencial de criptoanálise do computador quântico, especialmente com o algoritmo de Shor, criou-se a idéia de que a criptografia moderna se tornaria inútil assim que esse tipo de computador começasse a ser desenvolvido em larga escala.

Logo, todas as mensagens trocadas com o uso de algoritmos criptográficos atuais seriam facilmente interceptáveis. Em resposta a isso, surgiu a criptografia pós-quântica, ramo da criptografia que estuda classes de algoritmos criptográficos resistentes à criptoanálise quântica. Como exemplos de classes de algoritmos, podemos mencionar os baseados em hash, os baseados em látice, os baseados em códigos, entre outros.

Estes algoritmos demorariam um tempo exponencial para serem quebrados, mesmo em computadores quânticos. No entanto, boa parte da comunidade científica expressa grande ceticismo com relação ao quão rapidamente se desenvolverão computadores quânticos comerciais.

Afirmam que, por causa disso, não há grande utilidade em se preocupar com tal possibilidade. Apesar disso, a empresa D-Wave Systems alega ter desenvolvido, em 2011, um computador quântico comercial de 128 Q-bits, dedicado a algoritmos de otimização (portanto incapaz de executar o algoritmo de Shor); o que já é, no entanto, uma forte motivação para o desenvolvimento desse tipo de algoritmo. Resume de Gustavo Pfeiffer, Rodrigo Paim, Vinicius Motta.[/blockquote]