Enquanto alguns governos adequam as suas estratégias de defesa empenhando esforços para proteger infraestruturas críticas, a espionagem digital é uma ameaça velada, promovida por grupos econômicos, organizações criminosas, jornalistas, ativistas e agências governamentais, que vem causando impactos políticos, sociais econômicos mesmo em nações com alto investimento em segurança e defesa.

Somente no ano de 2016, 500 milhões de contas de um único provedor de e-mails foram comprometidas e também, um serviço de armazenamento de arquivos nas nuvens teve 68 milhões de contas comprometidas, entre outros casos de vazamentos de dados, roubo de credenciais e acesso indevido.

Campanhas de intrusão por e-mail, conhecidas por spearphishing, influenciaram as eleições nos EUA (através da leitura de e-mails de Hillary Clinton e do Partido Democrata). Estas campanhas atingiram também redes governamentais e empresariais como a Casa Branca, instituições privadas nos setores de Defesa, Energia, Financeiro, Seguros, Jurídico, Mídia, Farmacêutica, Tecnologia, Pesquisa e Desenvolvimento, universidades e até mesmo o alto escalão da OTAN, tiveram assuntos sensíveis acessados indevidamente.

As instituições alvo possuem bom investimento em segurança da informação e profissionais altamente capacitados; que não conseguiram impedir o acesso indevido de dados digitais. Então, o que pode estar havendo?

Acreditamos que a forma como a criptografia vem sendo desenvolvida no mundo tornou-se obsoleta, de forma proposital. Países como os EUA, limitam a capacidade criptográfica por lei e obrigam que seus fornecedores guardem chaves de criptografia fornecidas a clientes, aumentando, de forma deliberada, a fragilidade do processo e freando o desenvolvimento técnico de códigos criptográficos novos.

Ilustrando esta realidade, identificamos que fornecedores de rádio para forças militares brasileiras utilizam chave de criptografia controladas pelo fabricante, fornecidas ao cliente mas com a posse retida no fabricante. Isto por si só caracteriza uma grave falha de segurança, tornando-se ainda mais grave em função do teor (escalão) das mensagens de rádio “protegidas” por estes dispositivos.

Além disso, os fornecedores internacionais ditos de “alta credibilidade” tem por prática o uso de algoritmos de mercado (códigos criptográficos de amplo uso comercial, com tempo de quebra muitas vezes publicamente divulgado), geralmente em conformidade com os interesses de sua nação. Ou seja, rádios, transponder, AIS e toda uma cadeia C4ISR trafegando dados codificados com criptografia padronizada por órgãos como o NSIT (EUA).

Para se ter uma noção da gravidade e fragilidade impostas, muitos fornecedores internacionais de transponder (que transitam informações não apenas de geolocalização mas também de tripulação de embarcação) oferecem criptografia similar à WEP/WPA em inúmeras aplicações. Esta mesma baixa criptografia vem embutida também em servidores e appliances de mercado fornecido por empresas internacionais; e amplamente utilizado em infraestruturas críticas.

Em 06/11/2013, em entrevista à Agência Brasil, o Diretor do Gabinete de Segurança Institucional, Raphael Mandarino Jr, declarou que “o problema de espionagem não será solucionado com ações diplomáticas” e que a proteção de dados sensíveis do governo brasileiro passa (ao menos em um primeiro momento) pelo uso de uma criptografia de Estado. Nós compartilhamos da mesma opinião, e entendemos também que fornecedores neste setor devem estender suas soluções além da esfera governamental, focando também nos cidadãos, no setor privado e nas demais instituições.

A origem motivacional da espionagem digital pode ter diversas fontes político-econômico-sociais, entretanto, com base na indústria de Inteligência, é preciso compreender as origens técnicas do problema, mapeando onde e como os dados são acessados por governos, passando da esfera da segurança da informação para a de segurança de Estado.

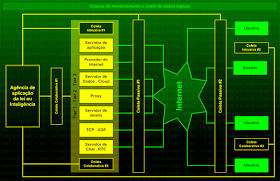

De uma forma geral, qualificamos a coleta de dados para espionagem digital nas formas passiva, colaborativa ou intrusiva; onde:

● Passiva ocorre através de leitura de dados de redes como leitores de fibra ótica e backbones, monitoramento passivo de GSM/CDMA, 2G, 3G, 4G, LTE, IRIDIUM, INMARSAT, sniffers de rede, via ISP (provedores de internet).

● Colaborativa ocorre junto à fornecedores de hardware, software, sistemas operacionais, sistemas de internet etc, onde empresas são obrigadas por lei à cederem dados para governos em sua jurisdição, baseadas em legislações como CALEA (Communications Assistance for Law Enforcement Act) nos EUA e SORM (System for Operative Investigative Activities) na Rússia.

● Intrusiva ocorre via metasploits, RATs, malwares, trojans, e-mail phishing, protocolos de internet, redes de telecom etc. Alguns programas intrusivos utilizados por governos são compostos de um vetor de múltiplos ataques (dezenas) para os principais sistemas operacionais (Linux, Windows, Android, iPhone etc).

Conforme visto no diagrama a seguir:

Como eliminar, ou reduzir, a ciber espionagem?

Cada fornecedor do setor de ciber defesa adota práticas compatíveis com seus interesses e, por muitas vezes, dos governos aos quais estão associados. Então, quando a espionagem digital é tratada como assunto de Estado, priorizada em um plano de defesa nacional, o mais importante é não cometer escolhas técnicas com erros fundamentais.

Qualquer que seja o caso, mais importante que parcerias entre Estado e grandes fornecedores internacionais (que não significam real aumento da capacidade de proteção digital) é a correta mitigação de riscos, de cada ponto frágil de origem passiva, intrusiva ou colaborativa; e da real capacidade entregue por cada fornecedor.

Alguns conceitos simples, que rompem com as práticas corporativistas internacionais (e nem sempre são de interesse das grandes nações fornecedoras de tecnologia), podem aumentar drasticamente a eficácia da proteção de informação sensível. Por exemplo:

● Gestão das chaves apenas por usuários finais. Poucos fornecedores possuem plataformas que nunca armazenam chaves ou dados de seus usuários (fragilidade de cunho colaborativo) e delegam o controle de chaves de segurança exclusiva e diretamente para seus usuários.

● Adoção de criptografia proprietária. Pouquíssimos fornecedores conseguem fugir de modelos de criptografia de mercado, ou de código aberto, e entregam criptografia proprietária. Raríssimos são os que desenvolvem criptografia inovadora.

● Delegação do modelo de troca de chaves para o usuário final. Outra prática com sérios impactos de cunhos passivo e intrusivo, é a adoção de protocolos de troca digital de chaves, com base em criptografia “de mercado”.

● Diversidade de fornecedores de reduzida atuação. Alto nível de proteção contra ataques colaborativos e passivos não são encontrados em uma única fonte, mas, a construção de ambientes tecnologicamente diversos cria brechas desnecessárias.

Poderíamos listar uma quantidade enorme de outras práticas incompatíveis com ambientes de altíssima segurança, contudo, não caberiam neste artigo.

Como demonstração, disponibilizamos uma versão gratuita, multiplataforma, de alguns produtos para proteção de dados altamente sensíveis (arquivos, cloud, email, chat etc), desenvolvidos em framework proprietário, 100% nacional, com suporte a chaves de até 01 Megabit (podendo chegar a Terabits nos clientes), cujas chaves são geridas única e exclusivamente pelos usuários pois todo o modelo de codificação é end-to-end real, sem troca digital de chaves ou certificados e sem processos colaborativos, não apenas para chat mas também para emails, arquivos, cloud etc.

Como reflexão: os esforços nacionais para ciber defesa dependem realmente de tecnologia externa?

Dario Markz, Professor M.Sc. em Ciência da Computação, CEO MarkzCorp Ltd.

Leonardo Metre, Analista de Inteligência de Defesa, COO MarkzCorp Ltd.

FONTE: Assuntos Militares