A preocupação com a proteção de dados é milenar. O imperador romano Júlio César, já utilizava criptografia na troca de mensagens entre seus exércitos, visando evitar que a mensagem fosse revelada, na ocasional captura do mensageiro.

Por Luiz Carlos Zancanella. D.Sc., Diretor-Presidente da Safeweb

Ao criar seu cifrador, Júlio César tornou conhecida a técnica da substituição, ainda hoje utilizada na criptografia moderna.

A tecnologia e o interesse na proteção de dados evoluíram ao longo dos séculos, todavia, o grande impulsionador foi certamente o advento do computador, que introduziu uma nova realidade em termos de volume e guarda de dados.

Diante deste novo cenário, a tecnologia para a proteção de dados, especialmente no campo da criptografia simétrica (chave única), foi responsável pelo surgimento de soluções que garantem a inviolabilidade dos dados, mesmo contra o uso do computador.

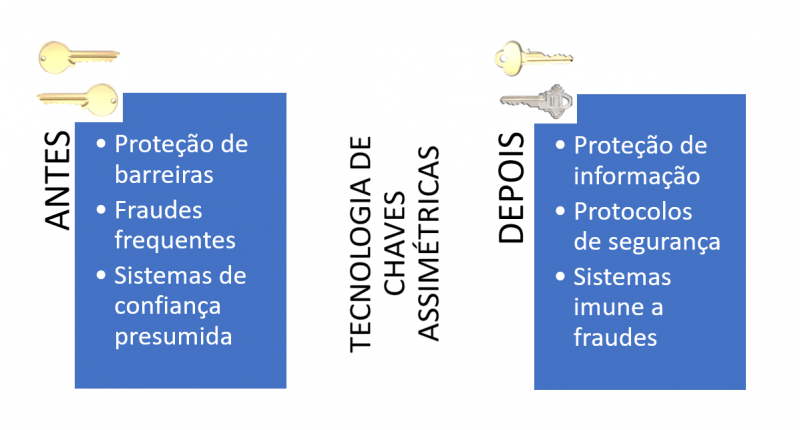

Entretanto, a criptografia simétrica, não é capaz de solucionar todos os problemas introduzidos pela internet, entre eles, a troca de segredos entre duas pessoas distantes. Tais dificuldades resultaram no surgimento da tecnologia de chaves assimétrica (duas chaves), cuja solução passou a ser o grande divisor de águas da proteção de dados, de modo que podemos dividir a segurança da informação antes, e depois, da criptografia assimétrica.

O uso da criptografia assimétrica, juntamente com outras tecnologias, possibilitou a modelagem de protocolos criptográficos (ou protocolos seguros) e como consequência, ao desenvolvimento de sistema imunes a fraudes. Como exemplo destas soluções podemos citar; Certificados Digitais, Assinatura Digital, Blockchain, sistemas dedicados, e outros …

A figura abaixo, sintetiza os principais impactos e diferenciais gerados com o surgimento da tecnologia de chaves assimétricas.

O foco da proteção sobre a informação, até então inviável, aliada a eliminação do conceito de presunção de confiança, introduziram tecnologias definitivas para tornar a proteção de dados uma realidade capaz de viabilizar a existência de sistemas seguros e imunes a fraudes.

Entretanto, apesar da disponibilidade da tecnologia desde os primórdios da internet, temos visto a mídia publicar, com frequência, ocorrências ataques e vazamento de dados em sistemas de grandes organizações brasileiras e multinacionais.

Uma das causas dos ataques no Brasil é a falta de familiaridade dos profissionais de TI com as tecnologias de Segurança da Informação, visto que poucos cursos de graduação da área já incluíram em suas grades curriculares o estudo de protocolos criptográficos.

De forma indireta, a conscientização sobre Segurança da Informação está sendo normatizada através da Lei Geral de Proteção de Dados, que entrou em vigor em agosto de 2020, alterando significativamente as obrigações das instituições quanto ao manuseio e tratamento dos dados pessoais de seus colaboradores, funcionários diretos e de empresas terceirizadas, clientes e fornecedores. Apesar da Lei já estar em vigor, as punições sobre eventuais infratores iniciam a valer em agosto de 2021.

A LGPD, pode aplicar como penalidade: – simples advertência, – multa de 2% sobre o faturamento, limitado a 50 milhões, – suspensão da operação da entidade que utiliza os dados. Deste modo, passa a ser de fundamental importância a preocupação com a LGPD, para as organizações públicas e privadas.

Neste aspecto é fundamental, antes de qualquer ação, que as entidades analisem e entendam o escopo da LGPD, de modo a evitar custos desnecessários e tempo gasto, com providencias sem resultado. Dois aspectos sobre a LGPD devem ser observados e abordados separadamente: Observação de Conformidade e Segurança da Informação.

Observação da Conformidade

Uma questão importante em relação as organizações, é a responsabilidade pelo mapeamento dos dados dentro da entidade, devendo incluir o fluxo do dado desde seu recebimento, caminhos percorridos, funcionários envolvidos, riscos previsíveis, mecanismos de controle e política de gestão de segurança dos dados.

Tais observações de conformidade, devem ser mapeadas para todos os processos que envolvam dados protegidos pela LGPD, devendo ser geridos e reavaliados com a frequência prevista na lei. Para o acompanhamento destas conformidades, a lei determina a existência de agentes nomeados para tratamento de dados pessoais para as seguintes funções:

Controlador pessoa natural ou jurídica, de direito público ou privado, a quem competem as decisões referentes ao tratamento de dados pessoais;

Operador pessoa natural ou jurídica, de direito público ou privado, que realiza o tratamento de dados pessoais em nome do controlador;

Encarregado pessoa indicada pelo controlador e operador para atuar como canal de comunicação com os titulares dos dados e a ANPD – Autoridade Nacional de Proteção de Dados.

A Lei ainda determina que tais controles devem ser realizados independente do porte da organização. Em empresas de pequeno porte com baixo número de processos, a gestão dos processos pode ser realizada de forma planilhada ou até manual. Todavia em organizações com processos complexos ou em grande número, o controle sem o auxílio de uma ferramenta de modelagem e análise, pode tornar-se uma tarefa árdua e com resultados comprometedores.

Segurança da Informação

Ao tratarmos de segurança da informação, devemos ter em mente alguns preceitos:

– Não existe o meio seguro, ou é seguro ou não é;

– Defesas do passado não são mais eficazes;

– Segurança de barreira não protege a informação;

– Eliminar presunção de confiança, transforma o não seguro em seguro;

– Segurança da informação, vai muito além de assinatura digital e criptografia.

A segurança da informação somente pode ser alcançada através das modernas técnicas de proteção de dados e expressas através de protocolos criptográficos por profissionais capacitados para tal. Um protocolo criptográfico pode ser comparado a um projeto arquitetônico realizado por um arquiteto, sem o qual pouco se pode afirmar sobre o resultado esperado.

Muito comum ouvir profissionais de TI afirmarem, que a segurança de seus sistemas está baseada na cifragem do Banco de Dados. Todavia, tais cifragem, além de insuficientes pressupõe confiança na entidade administrador, que pode ser burlada facilmente por um atacante que assumir o papel de administrador.

Desta forma, em estando a organização preocupada com vazamento de dados, torna-se de fundamental importância a busca de profissionais acostumados não somente com a modelagem de protocolos criptográficos, mas também com a prova formal deles.

Importante observar que a LGPD, no que diz respeito aos dados manipulados por uma organização, transformou um ativo da empresa em um ativo judicial, sujeito a penalidades da justiça e a processos oriundos de titulares dos dados.

Luiz Carlos Zancanella. D.Sc., Fundador e Diretor-Presidente da Safeweb Segurança da Informação, Doutor em Ciência da Computação UFRGS, Mestre em Engenharia de Sistemas UFRJ, Professor Aposentado do INE-UFSC, com atuação nos cursos de Graduação em CC e SI, e no Mestrado em CC.

Sobre Safeweb

A Safeweb, é uma empresa do Grupo Safepar, com expertise em soluções inovadoras em certificação digital, dedicada em proporcionar a melhor experiência e segurança aos seus parceiros e clientes. Presente no mercado há quase 30 anos, garante a operação de 12 Autoridades Certificadoras e uma rede com mais de 680 Autoridades de Registro e 4.000 locais de atendimento em todo o Brasil e exterior. Já o Grupo Safepar é um ecossistema de empresas líderes nos seus segmentos, de certificação digital, carimbo do tempo, portal de assinaturas eletrônicas, meios de pagamento, documentos fiscais eletrônicos e soluções para adequação à Lei Geral de Proteção de Dados.

Leia aqui outros artigos sobre a Safeweb publicados no Crypto ID.

Novos Brasileiros: Simples, Avançado e Qualificado. Por Luiz Carlos Zancanella. Ouça

Entrevista com Luiz Carlos Zancanella Junior, diretor de TI e Produtos da Safeweb

Leia mais sobre Privacidade e Proteção de Dados em nossa coluna dedicada a esse tema. São artigos sobre o que acontece no Brasil e no Mundo. Aqui!