Pesquisadores descobriram uma campanha substancial de malspam Qbot distribuída por meio de arquivos PDF maliciosos anexados a e-mails e em vários idiomas

No Índice Global de Ameaças, a Check Point Research relata a descoberta de uma campanha substancial de malspam para o Qbot; enquanto isso, o malware da Internet das Coisas (IoT), o Mirai, voltou à lista pela primeira vez em um ano.

A Check Point Research (CPR), divisão de Inteligência em Ameaças da Check Point® Software Technologies Ltd. (NASDAQ: CHKP), uma fornecedora líder de soluções de cibersegurança global, publicou o Índice Global de Ameaças referente ao mês de abril de 2023.

No mês passado, os pesquisadores descobriram uma campanha substancial de malspam Qbot distribuída por meio de arquivos PDF maliciosos anexados a e-mails e em vários idiomas.

Enquanto isso, o malware da Internet das Coisas (IoT), o Mirai, entrou no índice mensal pela primeira vez em um ano, depois de explorar uma nova vulnerabilidade nos roteadores TP-Link.

No ranking do Brasil, o Mirai aparece em oitavo lugar com 3,87% de impacto (o impacto global é de 2,45%). Este malware rastreia dispositivos IoT vulneráveis, como câmeras da web, modems e roteadores, e os transforma em bots.

A botnet é usada pelos operadores do Mirai para realizar ataques massivos de negação de serviço distribuído (DDoS). O botnet Mirai surgiu pela primeira vez em setembro de 2016 e rapidamente se destacou devido a alguns ataques em larga escala, incluindo um ataque DDoS massivo usado para deixar todo o país da Libéria offline; foi responsável por um outro ataque DDoS contra a empresa de infraestrutura de Internet Dyn, que fornece uma parcela significativa da infraestrutura de Internet dos Estados Unidos.

Com relação ao malware Qbot, um cavalo de Troia sofisticado que rouba credenciais bancárias e digitação de teclado, os brasileiros não podem baixar a guarda.

O Qbot aparece na liderança da lista nacional há cinco meses consecutivos e mantém o alto impacto nas organizações no Brasil com índices de 19,10% em abril, de 21,63% em março, de 19,84% em fevereiro, de 16,44% em janeiro e de 16,58% em dezembro de 2022.

São todos índices superiores aos do ranking mundial, os quais se mantêm praticamente o dobro em relação aos respectivos globais.

A campanha do Qbot, vista em abril, envolveu um novo método de entrega no qual os alvos recebem um e-mail com um anexo que contém arquivos PDF protegidos.

Após o download, o malware Qbot é instalado no dispositivo. Os pesquisadores da CPR encontraram instâncias do malspam sendo enviadas em idiomas diferentes, o que significa que as organizações podem ser segmentadas em todo o mundo.

Quanto ao retorno do Mirai, em abril, um dos malwares de IoT mais populares, os pesquisadores descobriram que ele estava explorando uma nova vulnerabilidade de dia zero CVE-2023-1380 para atacar roteadores TP-Link e adicioná-los à sua botnet, que foi usada para facilitar alguns dos ataques DDoS distribuídos mais difíceis já registrados.

Essa última campanha segue um extenso relatório publicado pela Check Point Research (CPR) sobre a prevalência de ataques IOT.

Também houve mudança nos setores mais impactados, com a saúde ultrapassando o governo como o segundo setor mais explorado em abril no mundo – no Brasil ficou em quarto lugar na lista.

Ataques a instituições de saúde foram bem documentados e alguns países continuam enfrentando ataques constantes. Por exemplo, o grupo cibercriminoso Medusa lançou recentemente ataques contra instalações de câncer na Austrália.

Este setor continua sendo um alvo lucrativo para os hackers, pois lhes dá acesso potencial a dados confidenciais de pacientes e informações de pagamento. Isso pode ter implicações para as empresas farmacêuticas, pois pode levar a vazamentos sobre ensaios clínicos ou novos medicamentos e dispositivos médicos.

“Os cibercriminosos estão constantemente trabalhando em novos métodos para contornar as restrições e essas campanhas são mais uma prova de como o malware se adapta para sobreviver. Com o Qbot na ofensiva novamente, ele atua como outro lembrete da importância de ter segurança cibernética abrangente e devida diligência quando se trata de confiar nas origens e na intenção de um e-mail“, afirma Maya Horowitz, vice-presidente de Pesquisa da Check Point Software Technologies.

A equipe da CPR também revelou que a “Web Servers Malicious URL Directory Traversal” foi a vulnerabilidade global mais explorada em abril, impactando 48% das organizações em todo o mundo, seguida pela “Apache Log4j Remote Code Execution”, com um impacto de 44%; enquanto a “HTTP Headers Remote Code Execution” foi a terceira vulnerabilidade mais usada, com um impacto global de 43%.

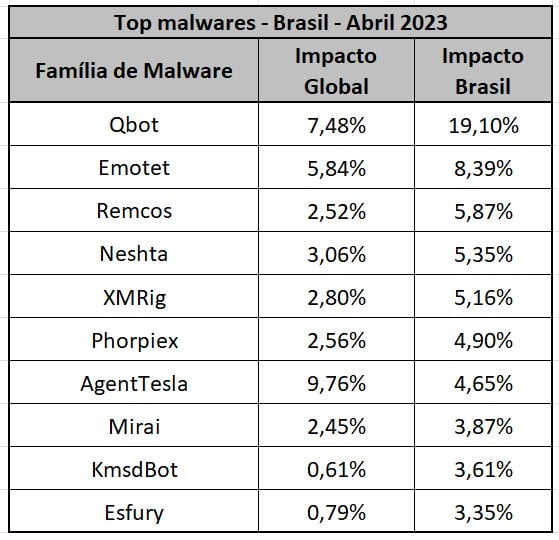

Principais famílias de malware

– As setas referem-se à mudança na classificação em comparação com o mês anterior.

Em abril passado, o AgentTesla foi o malware mais difundidos no mês com um impacto de mais de 10% das organizações em todo o mundo, seguido pelo Qbot e Formbook ambos com 4% de impacto global.

↑ AgentTesla – AgentTesla é um RAT avançado que funciona como um keylogger e ladrão de informações, capaz de monitorar e coletar a entrada do teclado da vítima, o teclado do sistema, tirar capturas de tela e exfiltrar credenciais para uma variedade de softwares instalados na máquina da vítima ( incluindo Google Chrome, Mozilla Firefox e o cliente de e-mail Microsoft Outlook).

↓ Qbot – Qbot AKA Qakbot é um cavalo de Troia bancário que apareceu pela primeira vez em 2008, projetado para roubar as credenciais bancárias e as teclas digitadas do usuário. Geralmente é distribuído por e-mails de spam e emprega várias técnicas antiVM, antidepuração e antisandbox para dificultar a análise e evitar a detecção.

↔ Formbook – É um infoStealer direcionado ao sistema operacional Windows e foi detectado pela primeira vez em 2016. É comercializado como Malware-as-a-Service (MaaS) em fóruns de hackers ilegais por suas fortes técnicas de evasão e preço relativamente baixo.

O FormBook coleta credenciais de vários navegadores da Web, captura telas, monitora e registra digitações de teclas e pode baixar e executar arquivos de acordo com as ordens de seu C&C (Comando & Controle).

A lista global completa das dez principais famílias de malware em abril de 2023 pode ser encontrada no blog da Check Point Software.

Principais setores atacados no mundo e no Brasil

Quanto aos setores, em abril, Educação/Pesquisa permaneceu na liderança da lista como o setor mais atacado globalmente, seguido desta vez por Saúde, enquanto Governo/Militar ficou em terceiro. A mudança foi o setor Saúde ter subido para a segunda posição.

– Educação/Pesquisa

– Saúde

– Governo/Militar

No Brasil, os quatro setores no ranking nacional mais visados em abril passado foram:

– Comunicações

– Utilities

– Governo/Militar

– Saúde

Principais vulnerabilidades exploradas

Em abril, a equipe da CPR também revelou que a “Web Servers Malicious URL Directory Traversal” foi a vulnerabilidade mais explorada, impactando 48% das organizações no mundo, seguida pela “Apache Log4j Remote Code Execution”, ocupando o segundo lugar com impacto global de 44% das organizações.

A “HTTP Headers Remote Code Execution” ocupou o terceiro lugar das vulnerabilidades com um impacto global de 43%.

↑ Web Servers Malicious URL Directory Traversal – Existe uma vulnerabilidade de passagem de diretório em diferentes servidores da Web. A vulnerabilidade ocorre devido a um erro de validação de entrada em um servidor da Web que não limpa adequadamente o URI (Uniform Resource Identifier, ou Identificador Uniforme de Recursos) para os padrões de travessia de diretório.

A exploração bem-sucedida permite que atacantes remotos não autenticados divulguem ou acessem arquivos arbitrários no servidor vulnerável.

↓Apache Log4j Remote Code Execution (CVE-2021-44228) – Existe uma vulnerabilidade de execução remota de código no Apache Log4j. A exploração bem-sucedida dessa vulnerabilidade pode permitir que um invasor remoto execute código arbitrário no sistema afetado.

↓HTTP Headers Remote Code Execution (CVE-2020-10826,CVE-2020-10827,CVE-2020-10828,CVE-2020-13756) – Os cabeçalhos HTTP permitem que o cliente e o servidor passem informações adicionais com uma solicitação HTTP. Um atacante remoto pode usar um cabeçalho HTTP vulnerável para executar um código arbitrário na máquina da vítima.

Principais malwares móveis

Em abril, o AhMyth subiu para o primeiro lugar como o malware móvel mais difundido, seguido por Anubis e Hiddad.

– AhMyth é um Trojan de acesso remoto (RAT) descoberto em 2017. Ele é distribuído por meio de aplicativos Android que podem ser encontrados em lojas de aplicativos e vários sites. Quando um usuário instala um desses aplicativos infectados, o malware pode coletar informações confidenciais do dispositivo e executar ações como keylogging, captura de tela, envio de mensagens SMS e ativação da câmera, que geralmente é usada para roubar informações confidenciais.

– Anubis é um cavalo de Troia bancário projetado para smartphones Android. Desde que foi detectado inicialmente, ele ganhou funções adicionais, incluindo a funcionalidade Remote Access Trojan (RAT), keylogger, recursos de gravação de áudio e vários recursos de ransomware. Foi detectado em centenas de aplicativos diferentes disponíveis na Google Store.

– Hiddad é um malware Android que reembala aplicativos legítimos e os libera em uma loja de terceiros. Sua principal função é exibir anúncios, mas também pode obter acesso aos principais detalhes de segurança incorporados ao sistema operacional.

Os principais malwares de abril no Brasil

Em abril, o ranking de ameaças do Brasil teve como principal malware o Qbot, pelo quinto mês consecutivo na liderança, com impacto de 19,10%, um índice que foi mais que o dobro do impacto global (7,48%). O Emotet apareceu em segundo lugar com impacto de 8,39%, enquanto o Remcos permaneceu em terceiro lugar com impacto de 5,87%.

O Índice de impacto de ameaças globais da Check Point Software e seu mapa ThreatCloud são alimentados pela inteligência ThreatCloud da Check Point, a maior rede colaborativa que fornece inteligência de ameaças em tempo real derivada de centenas de milhões de sensores em todo o mundo, em redes, endpoints e dispositivos móveis.

A inteligência é enriquecida com mecanismos baseados em IA e dados de pesquisa exclusivos da divisão Check Point Research (CPR).

Sobre a Check Point Research

A Check Point Research fornece inteligência líder em ciberameaças para os clientes da Check Point Software e para a maior comunidade de inteligência em ameaças.

A equipe de pesquisas coleta e analisa dados globais de ciberataques armazenados no ThreatCloud para manter os hackers afastados, garantindo que todos os produtos da Check Point sejam atualizados com as mais recentes proteções.

A equipe de pesquisas consiste em mais de 100 analistas e pesquisadores que colaboram com outros fornecedores de segurança, policiais e vários CERTs.

Sobre a Check Point Software Technologies Ltd.

A Check Point Software Technologies Ltd. é um fornecedor líder em soluções de cibersegurança para empresas privadas e governos em todo o mundo.

O portfólio de soluções do Check Point Infinity protege organizações privadas e públicas contra os ataques cibernéticos de 5ª geração com uma taxa de detecção de malware, ransomware e outras ameaças que é líder de mercado.

O Infinity compreende quatro pilares principais, oferecendo segurança total e prevenção contra ameaças de 5ª geração em ambientes corporativos: Check Point Harmony, para usuários remotos; Check Point CloudGuard, para proteger nuvens automaticamente; Check Point Quantum, para proteger perímetros de rede e data centers, todos controlados pelo gerenciamento de segurança unificado mais abrangente e intuitivo do setor; e Check Point Horizon, uma suíte de operações de segurança que prioriza a prevenção. A Check Point Software protege mais de 100.000 organizações de todos os portes.

Check Point Software aponta evolução do malware que ataca plataforma PIX

Check Point Software identifica um cavalo de Troia que se passa pelo aplicativo 3CXDesktop VoIP

Acompanhe como o reconhecimento facial, impressões digitais, biometria por íris e voz e o comportamento das pessoas estão sendo utilizados para garantir a identificação digital precisa para mitigar fraudes e proporcionar aos usuários conforto, mobilidade e confiança.

Leia outros artigos de nossa coluna de Biometria!