Boa notícia para quem trabalha e acredita numa web com mais confiança em que o HTTPS garante sigilo das informações e identificação das organizações proprietárias dos sites

Por Regina Tupinambá

De fato, todas as conexões HTTPS deveriam ser seguras, mas nem todas são por que nem todas atestam a identidade do site.

O movimento do Google é válido, mas é preciso mais que ensinar as pessoas a diferenciar entre HTTP e HTTPS. As pessoas precisam diferenciar sites com e sem a identidade.

O certificado digital SSL / TLS tem duas funções básicas a saber: (1) Manter um canal criptografado entre um servidor web e um navegador (browser) para garantir que todos os dados transmitidos sejam sigilosos e seguros e (2) identificar inequivocamente a organização proprietária do site. Mas é importantíssimo ressaltar que apenas os SSL / TLS que atestam a identidade dos proprietários – certificados digitais SSL/TLS OV – de validação de organização, de fato são seguros, ou melhor, confiáveis.

Comecei a trabalhar com SSL no início de 1999. SSL – Secure Socket Layer, um protocolo de segurança desenvolvido pela Netscape em 1994. Nessa época as instituições financeiras, instituições de saúde e os maiores e-commerce eram as empresas que lideravam o uso dos certificados SSL no Brasil. Mesmo entre esse seleto grupo ainda não havia o entendimento do quanto precisavam se proteger. Acreditavam que devia-se proteger apenas sites e os principais servidores web. Não priorizavam a segurança de outros servidores web que armazenavam dados de clientes, bancos de senhas, informações de estoque e histórico de transações, por exemplo.

Lembro-me que nessa ocasião em minha carteira de clientes eu tinha umas 400 empresas e não mais que 2.500 certificados emitidos. As empresas adquiriam a quantidade mínima que julgavam necessária.

Com o tempo, o número médio de certificados SSL adquiridos por empresa cresceu. Conforme foram apresentadas as possíveis vulnerabilidades a que suas empresas estavam expostas e as boas práticas que deveriam ser seguidas no mundo On-line, o mercado foi reagindo.

Adicionalmente os CIOs entenderam que a prática de ter uma única chave instalada em vários servidores não era uma boa solução de segurança. Outro fator que impulsionou a adoção de SSL se deu a medita que foram sendo reveladas invasões em empresas em todas as partes do mundo.

De lá para cá se passaram praticamente 20 anos e houve, de fato, um avanço em relação a conscientização por parte da área de tecnologia dentro das empresas em praticamente todas as atividades. Nesse intervalo, no “TI” das grandes empresas foram criadas áreas especializadas em segurança da informação, o que antes só existia em poucas empresas. Desde então, esse protocolo de segurança ganhou mais relevância. Comparando com o momento atual é o que estamos assistindo em relação a Cyber Segurança e Transformação Digital. As empresas estão se remodelando e criando esses dois setores em seus organogramas.

Porém, pelo fato da absoluta maioria das pessoas – no passado chamadas de internautas – desconhecerem as vulnerabilidades e os consequentes riscos a que estavam expostas ao acessarem sites HTTP, muitas empresas – ate hoje – por economia, aproveitam a desinformação e negligenciam com a proteção dos dados coletados.

Enquanto isso, brotaram no mercado, como ervas daninhas Autoridades Certificadoras com procedimentos duvidosos. Uma Autoridade Certificadora tem como principal pilar atuar como o “terceiro de boa fé” entre partes para garantir confiança às transações no meio eletrônico. Mas essas ACs “duvidosas” emitem o protocolo que garante a criptografia nos servidores, mas sem o compromisso da validação dos antecedentes dos compradores do SSL / TLS – que fecha a criptografia HTTPS. Ou seja, entregam o cadeadinho e sua chave a qualquer um que pagar pelo cerificado sem saber se de fato o que será protegido com a criptografia é de propriedade de quem diz ser o proprietário.

Por uma Internet Segura

Diante disso surgiram alguns movimentos mundiais pela Internet Segura. Em 2005 foi criada a organização CAB Forum que reúne Autoridades de Certificação (CAs), fornecedores de software de navegador de internet e fornecedores de outros aplicativos que usam certificados digitais X.509 v.3 para SSL / TLS e assinatura de código. Um dos frutos dessa organização foi o Certificado EV – de validação estendida, justamente para resgatar a credibilidade depositada na figura das Autoridades Certificadoras.

Durante os últimos anos, ações dos principais jogadores da Internet levaram o mercado em direção a uma web mais segura, defendendo fortemente que os sites deveriam adotar a criptografia HTTPS. E o cerco está se fechando para quem resiste em adotar procedimentos mais seguros e confiáveis.

O novo Chrome aponta sites sem HTTPS

Foi divulgado pelo Google em seu blog sobre segurança que eles serão mais duros no alerta aos usuários sobre a segurança do sites.

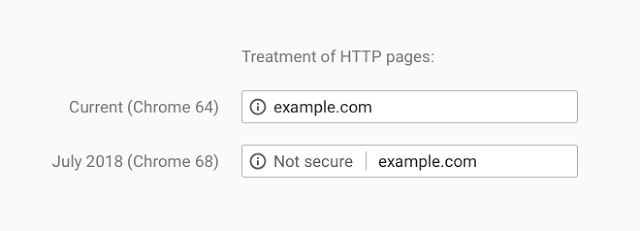

Em 2017 o Google se dedicou a fazer com que os usuários entendessem que os sites HTTP não eram seguros e partir de julho de 2018 com o lançamento do Chrome 68, o Chrome marcará todos os sites HTTP como “não seguro”.

Google diz que a campanha de 2017 rendeu bons resultados

– Mais de 68% do tráfego do Chrome no Android e no Windows agora está protegido

– Mais de 78% do tráfego do Chrome no Chrome OS e no Mac agora está protegido

– 81 dos 100 melhores sites na web usam HTTPS por padrão

Para desenvolvedores

O Chrome tem se dedicado a tornar o mais simples possível a configuração do HTTPS. As auditorias de conteúdo misto estão agora disponíveis para ajudar os desenvolvedores a migrar seus sites para o HTTPS. O Lighthouse é uma ferramenta automatizada de desenvolvimento para melhorar as páginas da web. A nova auditoria no Lighthouse ajuda os desenvolvedores a descobrir quais recursos um site carrega usando o HTTP e qual deles está pronto para ser atualizado para HTTPS simplesmente alterando a referência de subresto para a versão HTTPS

A nova interface do Chrome ajudará os usuários entender que todos os sites HTTP não são seguros e com isso “forçará” o mercado a se mover em direção ao HTTPS até que a Internet segura seja o padrão.

Essa é uma excelente notícia para os que acreditam que “boas práticas ” que contribuem com a segurança devam ser adotadas na web. No entanto ainda precisamos ensinar as pessoas a identificar o HTTPS bom e o ruim.

A identificação do site é tão importante quanto a criptografia

Quando o Fórum CA / Browser (CA / B) apresentou as diretrizes para EV, eles declararam especificamente que a finalidade de um certificado SSL EV é:

a) identificar a entidade jurídica que controla um site e

b) habilitar comunicações criptografadas com um site.

O SSL EV fornece informações que o site no qual o usuário acessa é controlado por uma entidade jurídica específica identificada no Certificado EV por: nome, endereço do local de negócios, jurisdição de incorporação ou registro e número de registro ou outra informação que ateste a identificação do proprietário de forma inequívoca.

Sites que utilizam certificados DV – de validação de domínio, a meu ver, deveriam ser sinalizados como mais inseguros que os HTTP, pois passam a ilusão de seguros facilitando a ação de bandidos virtuais.

SSL DV – O gato por lebre

Empresas como a Let’s Encrypt emitem certificados de DV gratuitos para o mercado e isso acaba funcionando como um facilitador de ações de phishing por que fecham a conexão HTTPS. Com isso passam por sites “seguros”.

O problema aqui é uma confusão de privacidade e identidade – o cadeado, o HTTPS neste caso apenas destinam-se a garantir a privacidade (que a conexão com o site está criptografada).

Então deveríamos voltar ao início do jogo quando a VeriSign em 1999 em seu Selo de Site Seguro doutrinava os usuários e sugeria que eles conhecessem a identidade do proprietário do site: Clique e Verifique!!

Com informações do [ot-link url=”https://security.googleblog.com”] Blog de Segurança do Google.[/ot-link]