Nos próximos nove meses, o maior serviço de hospedagem na Internet para desenvolvimento e colaboração de software fará com que todos os contribuidores de código adicionem outra camada de evidência eletrônica às suas contas.

O GitHub, usado pela maioria das grandes empresas de tecnologia, anunciou que está lançando o 2FA. Reconhecendo os riscos de segurança da cadeia de suprimentos, que estão aumentando, a empresa inicia um lançamento de nove meses na segunda-feira, 13 de março.

Todos os desenvolvedores que contribuem com código na plataforma eventualmente terão que adotar o protocolo de segurança, anunciou a empresa na quinta-feira.

O serviço DevOps, de propriedade da Microsoft, disse que a mudança está alinhada com a Estratégia Nacional de Segurança Cibernética , que, entre outras coisas, coloca o ônus e mais responsabilidade de segurança nos fornecedores de software.

Ser desenvolvedor não te torna invulnerável

Mesmo os desenvolvedores cometem erros e podem se tornar vítimas de violações de segurança. Mike Hanley, diretor de segurança e vice-presidente sênior de engenharia do GitHub, escreveu em um blog de maio de 2022 – que mencionou o plano 2FA pela primeira vez – que contas comprometidas podem ser usadas para roubar código privado ou enviar alterações maliciosas a esse código.

“Isso coloca em risco não apenas os indivíduos e organizações associados às contas comprometidas, mas também qualquer usuário do código afetado”, escreveu ele. “O potencial de impacto downstream para o ecossistema de software mais amplo e a cadeia de suprimentos como resultado é substancial.”

Justin Cappos, professor de ciência da computação na NYU e co-desenvolvedor das estruturas de segurança de software in-toto e Uptane, disse que a adoção do 2FA pelo Github é um primeiro passo crítico para resolver um grande problema.

“Inserir código em uma organização é um dos piores tipos de ataque que alguém pode fazer. Portanto, proteger a maneira como as pessoas trabalham no código, o que hoje geralmente significa trabalhar no código por meio do GitHub, é realmente fundamental. Na medida em que eles estão tornando mais difícil para os invasores fazerem isso, é um grande ponto positivo”, disse ele.

Diferentes opções de 2FA, mas a biometria e as senhas superam o SMS

O GitHub também está oferecendo uma opção 2FA preferencial para login de conta com um prompt sudo, permitindo que os usuários escolham entre senhas únicas baseadas em tempo, SMS, chaves de segurança ou GitHub Mobile. No entanto, a empresa está pedindo aos usuários que usem chaves de segurança, incluindo chaves de segurança físicas, como Yubikey e TOTPs, observando que o 2FA baseado em SMS é menos seguro .

O NIST, que não recomenda mais o 2FA, apontou que:

- Um segredo fora de banda enviado por SMS pode ser recebido por um invasor que convenceu a operadora móvel a redirecionar o celular da vítima para o invasor.

- Um aplicativo malicioso no terminal pode ler um segredo fora de banda enviado por SMS e o invasor pode usar o segredo para autenticar.

“Os métodos mais fortes amplamente disponíveis são aqueles que suportam o padrão de autenticação segura WebAuthn”, disse o GitHub em seu anúncio. “Esses métodos incluem chaves físicas de segurança, bem como dispositivos pessoais que suportam tecnologias como Windows Hello ou Face ID/Touch ID.”

Cappos disse que a importância de diferenciar os métodos 2FA não pode ser exagerada. “Para 2FA, nem todas as coisas são iguais. Yubikeys, por exemplo, são o padrão-ouro porque você teria que roubar fisicamente a chave para fazer algo acontecer”, disse ele.

O GitHub disse que também está testando chaves de acesso , o protocolo de credencial de próxima geração, como defesa contra explorações como phishing.

“Como as senhas ainda são um método de autenticação mais recente, estamos trabalhando para testá-las internamente antes de distribuí-las aos clientes”, disse um porta-voz. “Acreditamos que eles combinarão facilidade de uso com autenticação forte e resistente a phishing.”

O movimento mais recente segue a cadência dos programas de segurança do GitHub

Em um movimento para fechar brechas para combater os agentes de ameaças, o GitHub expandiu seu programa de varredura secreta no outono passado, permitindo que os desenvolvedores rastreiem quaisquer segredos expostos publicamente em seu repositório GitHub público.

E no início deste ano, o GitHub lançou uma opção de configuração para verificação de código chamada “configuração padrão” que permite aos usuários ativar automaticamente a verificação de código.

“Nossa iniciativa 2FA faz parte de um esforço em toda a plataforma para proteger o desenvolvimento de software, melhorando a segurança da conta”, disse a empresa em um comunicado, observando que as contas de desenvolvedor são alvos de engenharia social e controle de contas.

Implementação de meses para minimizar interrupções e otimizar protocolos

O processo de divulgação dos novos protocolos visa minimizar a interrupção dos usuários, com grupos selecionados com base nas ações que realizaram ou no código com o qual contribuíram, de acordo com o GitHub (Figura A ) .

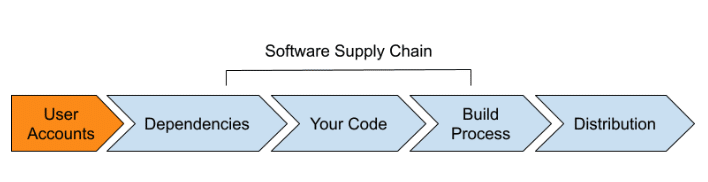

Proteger a cadeia de suprimentos de software começa com as contas de usuário.

A empresa disse que o lançamento lento também facilitaria para o GitHub fazer os ajustes necessários antes de escalar para grupos cada vez maiores ao longo deste ano.

Um porta-voz do GitHub explicou que, embora a empresa não forneça detalhes sobre como os usuários se qualificam para fazer parte de determinados grupos na cadência 2FA, a pessoa disse que os grupos são determinados, em parte, com base em seu impacto na segurança do ecossistema mais amplo . Grupos de alto impacto incluirão usuários que:

- Aplicativos, ações ou pacotes GitHub ou OAuth publicados .

- Criou um lançamento .

- Código contribuído para repositórios considerados críticos por npm , OpenSSF , PyPI ou RubyGems .

- Código contribuído para qualquer um dos aproximadamente quatro milhões de repositórios públicos e privados.

- Atuar como administradores de empresas e organizações.

Para aqueles com tendência proativa, a empresa está oferecendo 2FA imediatamente em um site dedicado .

GitHub oferece linha do tempo 2FA aos desenvolvedores

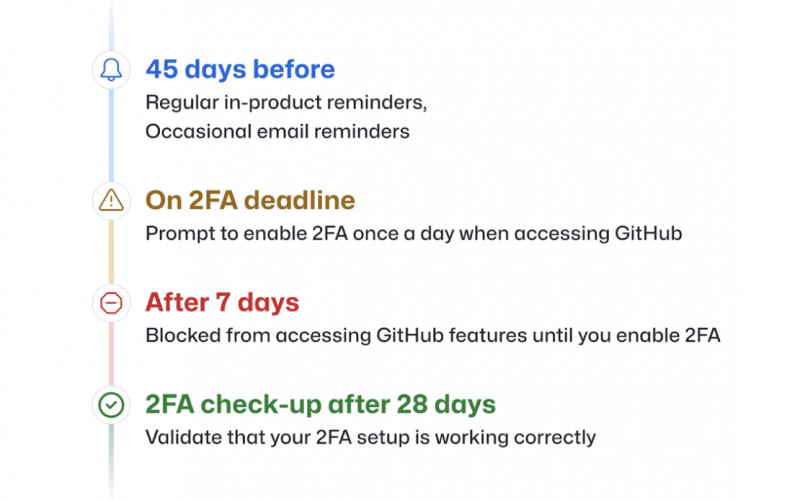

O processo para contribuidores do GitHub define vários marcadores de tempo para iniciar o 2FA em torno de um prazo flexível (Figura B) .

Linha do tempo para 2FA para colaboradores do GitHub.

Antes do prazo de

Os colaboradores do GitHub selecionados para um grupo 2FA pendente receberão uma notificação prévia por e-mail 45 dias antes do prazo, informando-os sobre o prazo e oferecendo orientação sobre como habilitar o 2FA.

Depois que o prazo de ativação passar

Os notificados serão solicitados a ativar o 2FA na primeira vez que acessarem o GitHub.com todos os dias. Eles podem adiar esse prompt uma vez por dia por até uma semana, mas, depois disso, não poderão acessar os recursos do GitHub.com até ativarem o 2FA.

28 dias após a ativação do 2FA

Os usuários receberão um “check-up” 2FA ao usar o GitHub.com, que valida se a configuração 2FA está funcionando corretamente. Os usuários conectados anteriormente poderão reconfigurar o 2FA se tiverem configurado incorretamente ou perdido os segundos fatores ou códigos de recuperação durante a integração.

Flexibilidade de e-mail para evitar bloqueio

Felizmente, os novos protocolos permitem que os usuários desvinculem o e-mail de uma conta do GitHub habilitada para 2FA para evitar o paradoxo de serem bloqueados da mesma coisa – e-mail – que lhes permite verificar a conta se não conseguirem fazer login ou recuperá-la.

“Se você não conseguir encontrar uma chave SSH, PAT ou um dispositivo que foi conectado anteriormente ao GitHub para recuperar sua conta, é fácil começar do zero com uma nova conta do GitHub.com e manter esse gráfico de contribuição verde”, disse a empresa.

Fonte: Tradução Livre de TechRepublic, por Karl Greenberg em Segurança. Em 9 de março de 2023, 20:47 EST

AUTENTICAÇÃO

Autenticação forte faz parte da estratégia de segurança da informação de todas as empresas que utilizam meios eletrônicos. No Crypto ID temos muitos artigos e matérias sobre o tema para complementar seu conhecimento. Leia sobre Autenticação nesse link!

Inteligência Editorial que Orienta Cenários

Desde 2014, o Crypto ID oferece conteúdo editorial sobre tecnologia de segurança referente à requisitos técnicos e regulatórios. Levamos conhecimento e provocamos reflexões que sustentam decisões em transformação digital e cibersegurança. Temos a força do contexto que impulsiona a comunicação. Fale com a gente contato@cryptoid.com.br