Não importa o adversário. Todo mundo tem um ponto fraco. Cabe a nós protegê-lo ou descobri-lo

Com o sucesso do recém-lançado filme Star Wars – O Despertar da Força, muitos fãs aproveitaram para revisitar as trilogias anteriores da famosa saga intergaláctica. Sob o prisma da segurança da informação, os especialistas da Eset, fornecedora de soluções de segurança da informação,listaram cinco lições e inspirações que o filme Star Wars – Uma Nova Esperança (o primeiro da série, lançado, em 1977, e o quarto na ordem cronológica da trama) traz para o tema cibersegurança.

Lição 1: Não subestime o poder de criptografia

Para garantir que os detalhes de sua comunicação permaneçam em sigilo, de modo que apenas o receptor tenha acesso a eles, a melhor forma de fazer isso é por meio da criptografia.

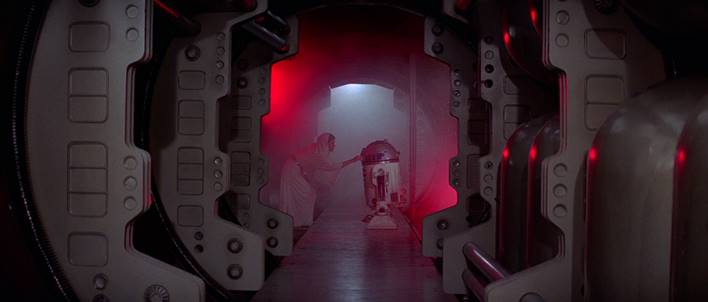

No caso de Star Wars – Uma Nova Esperança, quando a Princesa Léia precisa enviar uma mensagem para a sua “única esperança”, o Obi- Wan Kenobi, pois o Império está atrás de suas informações, ela opta por criptografar seu pedido de ajuda (assim como o projeto da Estrela da Morte) e esconde-o em seu droid R2-D2.

Léia sabe que, caso o R2- D2 seja capturado, os dados sigilosos permanecerão seguros graças à criptografia. Isso porque, embora possam ser acessadas pelos vilões, as informações permanecerão ilegíveis, pois apenas Obi-Wan tem a chave necessária para descriptografar a mensagem.

Lição 2: Entenda a engenharia social

A engenharia social é uma forma eficaz de manipulação que permite aos cibercriminosos enganar vítimas. Do ponto de vista da segurança da informação, esse metodo é usado para coletar secretamente informações sensíveis e obter acesso a dispositivos e contas, geralmente para uso fraudulento.

Os Jedi são, em alguns aspectos, mestres da engenharia social (nesse caso, usado para o bem maior da galaxia, é claro). Isso pode ser visto na cena em que Obi- Wan, acompanhado por Luke Skywalker, é parado por stormtroopers quando estava a caminho para encontrar Han Solo e Chewbacca. Nesse momento, o mestre Jedi percebe que vai ser abordado pelos soldados da tropa para identificar-se e, rapidamente, com um movimento sutil de mão, refuta o pedido.

Os stormtroopers nem percebem que tinham acabado de ser enganados. Se tivessem conhecimento de técnicas de engenharia social, provavelmente, Obi-Wan teria que recorrer à outro metodo para enganar a segurança dos soldados.

Lição 3: Cuidado com as vulnerabilidades

Mesmo os sistemas de segurança mais abrangentes têm suas vulnerabilidades. Por isso, é essencial avaliar constantemente os meios de proteção usados como forma de descobrir falhas ocultas que podem ser usadas por invasores.

Consciente dessa questão, o General Tagge, durante uma reunião com seus colegas e superiores, adverte que uma brecha no sistema de dados do Império pode ser uma porta de entrada para um possível ataque. “Eles podem encontrar um ponto fraco e explorá-lo”, adverte Tagge, destacando que a informação acessada é altamente sensível e representa um perigo.

No entanto, essa análise da situação não é compartilhada por todos. O General Motti, por exemplo, subestima a ameaça: “Qualquer ataque feito pelos rebeldes contra esta estação seria uma ação inútil, não importa o que os dados técnicos que obtiveram.”

Enquanto a Estrela da Morte é fortemente protegida, uma pequena vulnerabilidade é descoberta pela Aliança Rebelde: uma exposição do porto de exaustão térmica que está conectado ao núcleo do reator da estação espacial que pode ser acessada por uma pequena abertura. Um ataque ali representa fim de jogo para o Império.

Lição 4: A presença de algo escondido (cavalo de tróia)

Um cavalo de Tróia é um tipo de software malicioso que, além de executar as funções para as quais foi aparentemente projetado, também realiza outras funções, normalmente maliciosas e sem o conhecimento do usuário.

No filme, a tripulação do Millennium Falcon – logo depois de ser apanhada pelo raio trator da Estrela da Morte e de descobrir que o planeta Alderaan tinha sido destruído – possui todas as características de um trojan. Isso porque ao capturar a nave, o império, mesmo cauteloso, não tem ideia de que está prestes a ser contaminado. O mesmo acontece com o cavalo de Tróia, quando o usuário baixa um link corrompido, este passa a infectar todo o sistema para um fim malicioso.

Ao mesmo tempo, Darth Vader mata Obi-Wan, pois percebeu o software mal-intencionado e tentou contê-lo, mas era tarde demais. O raio trator já estava desativado, a Millennium Falcon consegue escapar e a Aliança Rebelde se apodera do projeto Estrela da Morte para ganhar a batalha.

Lição 5: A importância da senha e da autenticação adequada

A probabilidade de ter dados divulgados ou violados é bem grande quando não se investe em senhas fortes e autenticação de dois fatores (2FA), bem como não ter uma política de acesso definida.

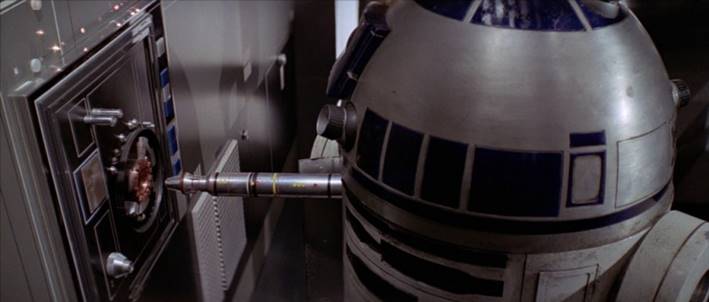

Foi o que aconteceu com a Estrela da Morte que, por não ter uma senha de acesso forte, tornou o trabalho do droid R2-D2 ainda mais fácil. Ele não só foi capaz de conectar-se com o computador central da estação, como também conseguiu localizar informações específicas com muito pouco esforço – no caso, a localização da princesa Léia.

Além disso, quando os heróis estão presos no compactador de lixo, R2-D2 foi mais uma vez capaz de localizar facilmente os dados e controles para modificar o sistema. Em todos esses casos, senhas e fatores de autenticação seriam capazes de dificultar o acesso às informações pelo droid.

Fonte: Redação CIO